Технолошка индустрија труди се да поправи (или бар ублажи) две нове рањивости које су истраживачи безбедности открили крајем 2017. године. Мелтдовн и Спектар праве наслове широм света, и то са добрим разлогом - две мане утичу на готово сваки уређај који покреће Интел, АМД или АРМ процесор направљен у последњих 20 година.

Ове рањивости могу утицати на паметне телефоне, радне површине, преносне рачунаре, сервере у облаку и листа се наставља. Имајте на уму да ово није искључиви проблем компаније Мицрософт - то утиче на све остале добављаче оперативног система.

Шта су топљење и баук?

Синхронизовано Мелтдовн и Спектар , две рањивости омогућавају нападачу да искористи критичне недостатке модерних процесора како би добио приступ заштићена меморија језгра . Уз одговарајући скуп вештина, хакер би их теоретски могао искористити да угрози привилеговану меморију процесора и покрене злонамерни код за приступ изузетно осетљивом меморијском садржају из њега. Овај садржај меморије може садржати лозинке, притиске тастера, личне податке и друге драгоцене информације.

Овај скуп рањивости показује да је могуће заобићи изолација адресног простора - темељ интегритета процесора још од 1980. До сада, изолација адресног простора је сматран сигурним механизмом изолације између корисничких апликација и оперативног система и између две апликације.

Сви савремени процесори користе низ основних процеса који помажу убрзавању захтева. Мелтдовн и Спектар искористите време различитих упутстава за издвајање осетљивих или личних података. Иако су стручњаци за безбедност утврдили да је Спецтре теже искористити од Мелтдовн-а, чини се да он може да направи знатно већу штету од Мелтдовн-а.

Како то утиче на вас?

Док Мелтдовн заобилази изолацију између корисничких апликација и ОС-а, Спектар цепа изолацију између две различите примене. Можда је највише забрињавајуће у вези са Спецтром да хакери више не морају да пронађу рањивост у програму - теоретски је могуће преварити програме који следе најбоље праксе у цурење осетљивих информација, чак и ако воде солидну заштитарску радњу.

Ако бисмо били потпуно песимистични у погледу безбедносне претње, ниједна апликација се више не може сматрати 100% сигурном. Иако није било потврђених напада који користе Спецтре анд Мелтдовн, хакери црних шешира већ размишљају о томе како доћи до ваших података искориштавањем ових рањивости.

Сигурносне закрпе

Нажалост, ово је сигурносна мана на нивоу чипа која се не може у потпуности отклонити ажурирањем софтвера. Будући да захтева модификацију језгра ОС-а, једини трајни поправак који ће у потпуности елиминисати кршења је редизајн архитектуре (другим речима, замена ЦПУ-а). Ово је великим играчима у технолошкој индустрији оставило мало избора. Будући да не могу да замене ЦПУ свих претходно објављених уређаја, најбоља нада им је да ублаже ризик колико год могу помоћу безбедносних закрпа.

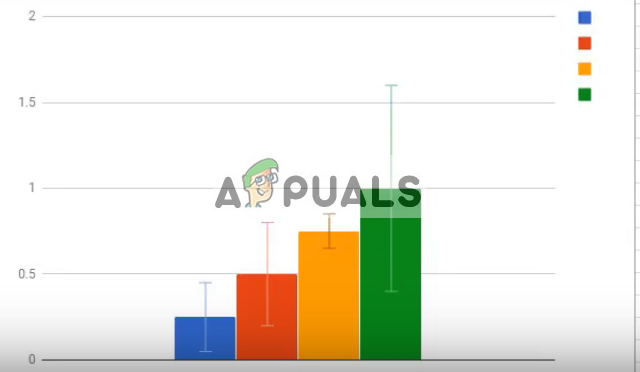

Сви продавци оперативног система издали су (или ће објавити) безбедносне закрпе за отклањање недостатака. Међутим, поправак има цијену - очекује се да ће сигурносне закрпе успорити све погођене уређаје негдје између 5 и 30 посто због темељних промјена у начину на који ОС језгро рукује меморијом.

Ретко се када сви велики играчи окупе у покушају да исправе ове недостатке, али то је и добар показатељ колико је проблем заиста озбиљан. Без превише панике, добра пракса је припазити на безбедносна ажурирања и осигурати да свом уређају понудите најбољу заштиту од ових рањивости. Да бисмо вам помогли у овој потрази, саставили смо листу исправки за две сигурносне недостатке.

Како се заштитити од топљења процесора Мелтдовн и Спецтре у сигурности

Испод ћете пронаћи листу начина да се заштитите од рањивости отапања и спектра. Водич је подељен у низ поднаслова са најпопуларнијим спектром уређаја на које утичу ове рањивости. Следите упутства која одговарају вашем уређају и обавезно поново посетите ову везу, јер ћемо ажурирати чланак новим поправкама чим буду објављени.

Белешка: Имајте на уму да су кораци у наставку у великој мери ефикасни против отапања, које је најнепосреднија претња за две безбедносне недостатке. Спецтре је још увек велика непознаница, али истраживачи безбедности га стављају на друго место на својој листи јер га је много теже искористити од Мелтдовн-а.

Како исправити Спецтре и Мелтдовн сигурносне недостатке на Виндовс-у

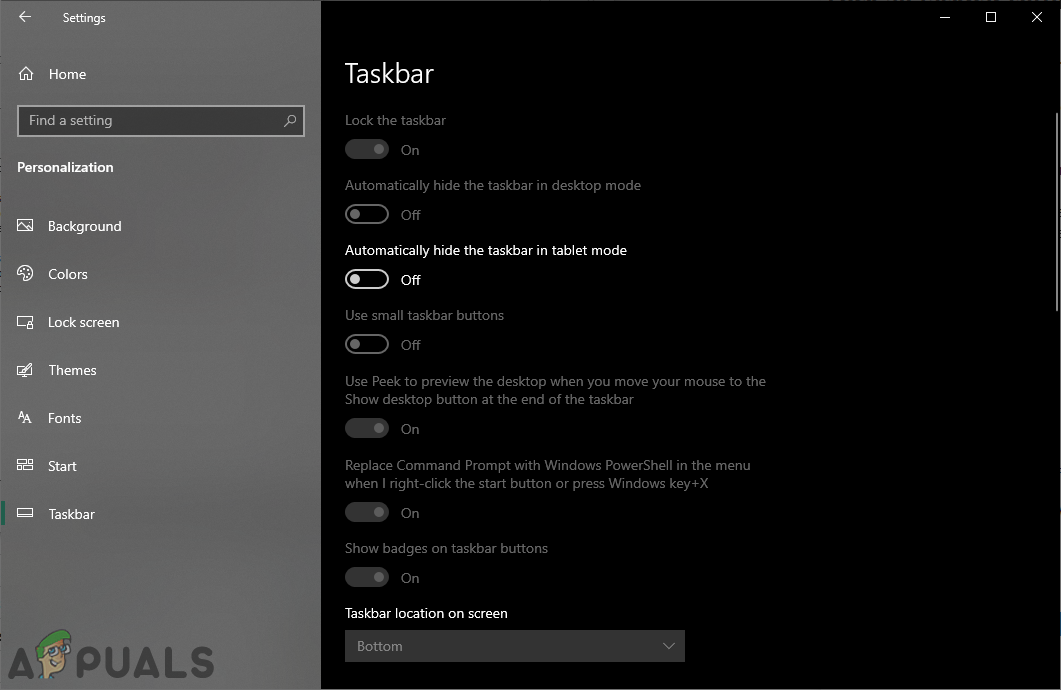

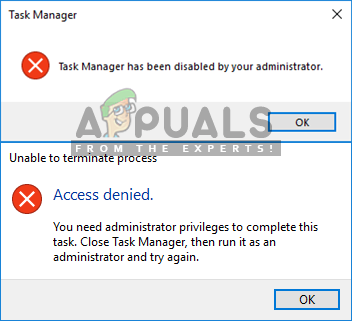

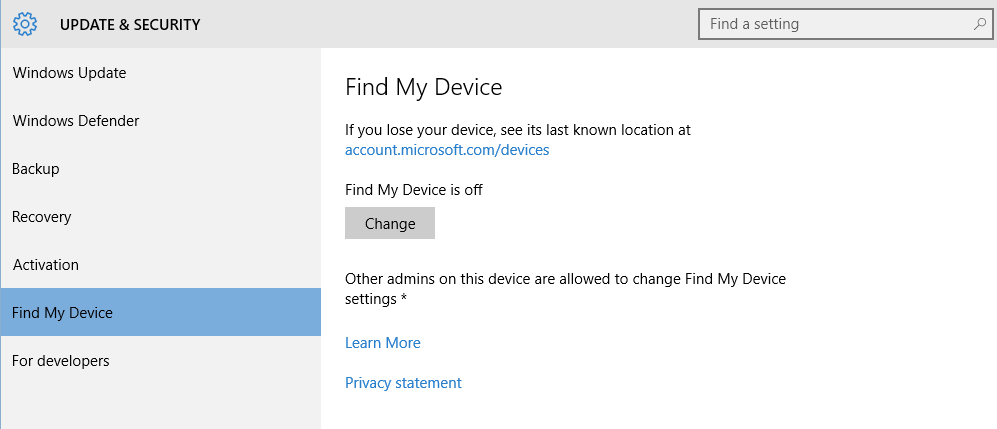

Три су главна захтева која треба да се испуне како би се обезбедила максимална заштита од нових безбедносних недостатака у оперативном систему Виндовс - ажурирање ОС-а, ажурирање прегледача и ажурирање фирмвера. Са становишта просечног корисника Виндовс-а, тренутно је најбоље да урадите следеће: побрините се да имате најновије ажурирање за Виндовс 10 и проверите да ли сурфујете Интернетом из закрпљеног веб прегледача.

Мицрософт је већ издао хитну сигурносну закрпу ВУ (Виндовс Упдате). Међутим, чини се да ажурирање није видљиво на неким рачунарима због независних антивирусних пакета који спречавају промене језгра. Стручњаци за безбедност раде на листи подржаних антивирусних програма, али ствари су у најмању руку фрагментиране.

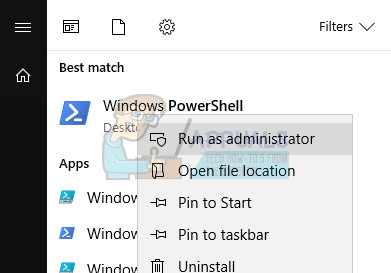

Ако вам није затражено да се аутоматски ажурирате, отворите прозор Покрени ( Виндовс тастер + Р. ), тип ' ажурирање контроле ” и погодио Ентер . У Виндовс Упдате кликните на Провери ажурирања и инсталирајте нову безбедносну исправку ако се то затражи.

Мицрософт је такође обезбедио везе за ручно преузимање за решавање овог проблема за Виндовс 7, Виндовс 8.1 и Виндовс 10:

- Виндовс 7 СП1

- Виндовс 8.1

- Виндовс 10

Белешка: Горње везе садрже више пакета за ажурирање у складу са различитим ЦПУ архитектурама. Преузмите закрпу која се односи на вашу конфигурацију рачунара.

Међутим, заштита Виндовс рачунара од Спецтра и Мелтдовн-а је мало компликованија од преузимања Мицрософт сигурносне закрпе. Друга линија одбране су сигурносне закрпе за веб прегледач који користите.

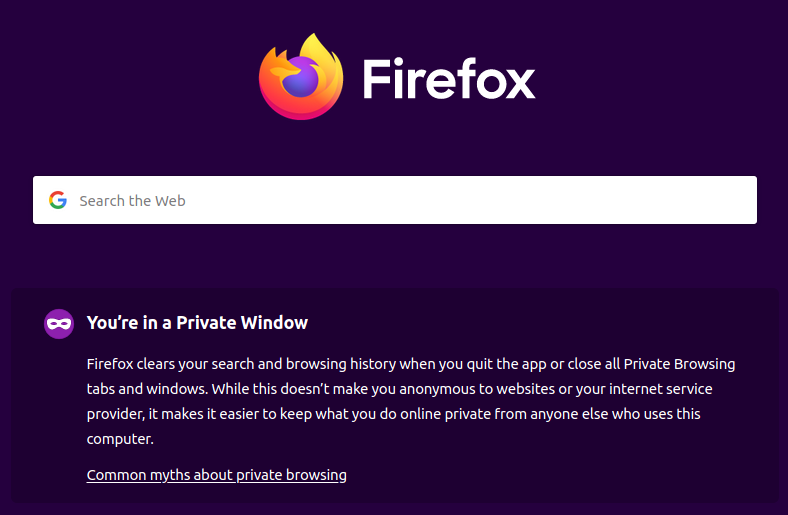

- Фирефок већ укључује исправку која почиње са верзијом 57.

- Едге и Интернет Екплорер за Виндовс 10 већ су добили сигурносне закрпе чији је циљ заштита од ових рањивости.

- Хром је најавио сигурносну закрпу која треба да буде објављена 23. јануара.

Корисници су упућени да прихвате било какво аутоматско ажурирање како би се осигурала заштита на нивоу прегледача. Ако немате најновију верзију прегледача или се исправка није аутоматски инсталирала, деинсталирајте је и преузмите најновију верзију.

Произвођачи чипова (Интел, АМД и АРМ) раде на ажурирању фирмвера ради додатне заштите хардвера. Највероватније ће се они дистрибуирати одвојено путем ажурирања фирмвера произвођача оригиналне опреме. Међутим, посао тек почиње, па би могло проћи неко време док не видимо да ажурирања фирмвера стижу на наше уређаје. Будући да је на ОЕМ произвођачима да издају ажурирања фирмвера, вреди покушати да на веб локацији за подршку вашег рачунара потражите вести о потенцијалном поправку.

Већ се говори да се Мицрософт упарује са произвођачима процесора како би створио алат који ће проверити заштиту и за фирмвер и за Виндовс исправке. Али до тада морамо сами да проверимо.

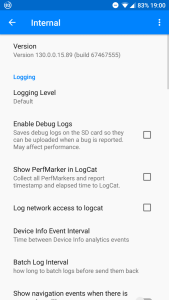

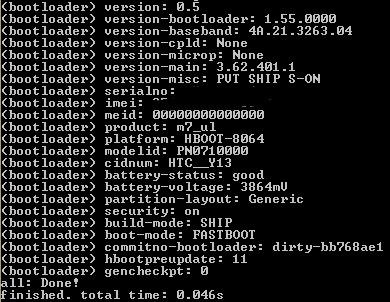

Како исправити Спецтре и Мелтдовн сигурносне недостатке на Андроид-у

Андроид уређаји су такође погођени рањивостима Спецтре и Мелтдовн. Па, бар у теорији. Гоогле-ов истраживачки тим открио је рањивости и обавестио произвођаче чипова (много пре него што је штампа запела за њих). То се догодило 6 месеци пре координираног откривања, па би се могло претпоставити да је ово кашњење омогућило Гоогле-у да се боље припреми од конкуренције.

Почев од 5. јануара, Гоогле је почео да дистрибуира нова безбедносна исправка за Андроид за заштиту од топљења и бакра. Али с обзиром на фрагментирану природу Андроид подручја, шансе су да га нећете добити чим желите. Природно, телефони са брендом Гоогле као што су Некус и Пикел имали су приоритет и добили су их готово тренутно ОТА.

Ако поседујете Андроид телефон другог произвођача који није Гоогле, можда ћете дуго чекати. Међутим, с обзиром на пажњу штампе коју Мелтдовн и Спецтре добијају, могли би знатно убрзати процес.

Без обзира на произвођача Андроид-а, идите на Подешавања и погледајте да ли имате ново ажурирање на чекању. Ако не, направите онлајн истрагу да бисте утврдили да ли произвођач телефона планира да ускоро објави поправак.

Како исправити сигурносне недостатке Спецтра и Мелтдовн-а иос

Аппле је дефинитивно затечен када су откривене две рањивости. Иако је компанија у почетку негирала да Мелтдовн и Спецтре утичу на било који њихов уређај, од тада су дошли до тога признајте да мана утиче на све иПхоне уређаје . Будући да имају готово идентичну ЦПУ архитектуру, иПад и иПод подједнако утичу на сигурносне недостатке.

Аппле је најавио да је започео „поступке ублажавања“ за Мелтдовн у иОС-у 11.2, али није објављен датум изласка поправка за старије верзије. Чини се да ће следеће ажурирање бити усмерено на укључивање потенцијалног искоришћења Јавасцрипта у Сафарију.

Док чекате званичну изјаву компаније Аппле, припазите на нова ажурирања за ваш иПхоне, иПад или иПод. Иди на Подешавања> Опште> Ажурирање софтвера и инсталирајте свако ажурирање које је на чекању.

Како исправити Спецтре и Мелтдовн сигурносне недостатке на Мац-у

Иако је Аппле у почетку био тесно везан за проблем, на Мац рачунаре такође утичу Мелтдовн и Спецтре. Како се испоставило, скоро све Аппле-ове производе (осим Аппле сатова) то утиче.

Компанија је већ објавила серију поправки дизајнираних да ублаже проблем почев од мацОС верзија 10.13.2 , а врхунски извршни директор потврдио је да је на путу још поправки. Ту је и предстојеће ажурирање прегледача Сафари на МацОС-у и иОС-у које је наводно дизајнирано да ублажи потенцијалну експлоатацију Јавасцрипта.

Док не стигну нови поправци, марљиво примените свако ажурирање из Апп Сторе-а за ваш ОС Кс или мацОС и уверите се да имате најновију могућу верзију.

Како исправити сигурносне недостатке Спецтра и Мелтдовн-а Цхроме ОС

Чини се да су Цхромебоок уређаји са најснажнијим слојем заштите од топљења и бакра. Гоогле је најавио да би сви новији Цхромебоок-ови требали бити аутоматски заштићени од нових безбедносних претњи. Било који Цхромебоок који ради Цхроме ОС верзија 63 (објављено у децембру) већ би требало да има потребне безбедносне исправке.

Да бисте били сигурни да сте заштићени, уверите се да имате најновије ажурирање за Цхроме ОС. Већина корисника је већ на верзији 63, али ако нисте, одмах је ажурирајте.

Ако желите да добијете више техничких података, можете да куцате ' хром: // гпу ” у ваш Омнибар и притисните Ентер . Затим, користите Цтрл + Ф. за тражење ' Оперативни систем ”Ово ће вам омогућити да видите своју верзију кернела. Верзије језгра 3.18 и 4.4 су већ закрпани за ове сигурносне недостатке.