Интезер Лабс

АПТ15, група за пробијање информација која је можда повезана са организацијом у Кини, развила је нову врсту злонамерног софтвера за коју стручњаци за инфосец из водеће компаније за истраживање безбедности Интезер тврде да позајмљују код од старијих алата. Група је активна најмање од 2010. до 2011. године и зато има прилично велику библиотеку кода из које може да се ослања.

С обзиром да настоји да спроводи шпијунске кампање против одбрамбених и енергетских циљева, АПТ15 задржао је прилично висок профил. Крекери из групе користили су пропусте у позадини у британским софтверским инсталацијама да би погодили добављаче из УК у марту.

Њихова најновија кампања укључује нешто што стручњаци за безбедност називају МирагеФок, јер је очигледно заснована на бербеном алату Мираге из 2012. године. Изгледа да назив потиче из низа који се налази у једном од модула који покреће алатку за пуцање.

Како су оригинални Мираге напади користили код за стварање удаљене љуске, као и функције дешифровања, могао би се користити за стицање контроле над безбедним системима без обзира да ли су виртуелизовани или раде на голом металу. И сам Мираге је делио код са алаткама за цибераттацк попут МиВеб и БМВ.

И они су пронађени до АПТ15. Узорак њиховог најновијег алата саставили су стручњаци за ДЛЛ безбедност 8. јуна, а затим га послали на ВирусТотал дан касније. То је истраживачима безбедности омогућило да их упореде са другим сличним алатима.

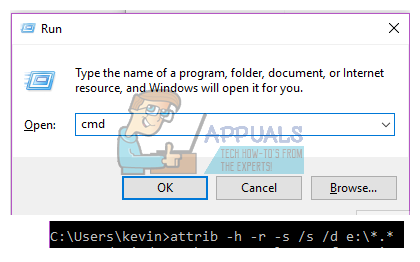

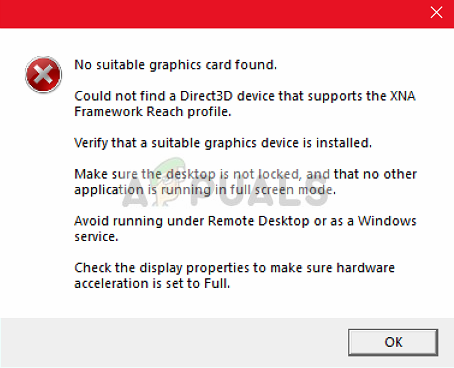

МирагеФок користи иначе легитимну извршну датотеку МцАфее да компромитује ДЛЛ, а затим је отме како би омогућио произвољно извршавање кода. Неки стручњаци верују да је то учињено да би се преузели одређени системи на које се упутства за ручно управљање и управљање могу пренети.

Ово би се подударало са обрасцем који је АПТ15 користио у прошлости. Представник компаније Интезер чак је изјавио да начин на који АПТ15 обично послује, такорећи, израда прилагођених компоненти малвера дизајнираних да најбоље одговарају угроженом окружењу.

Претходни алати су користили екплоит присутан у Интернет Екплореру, тако да је малвер могао да комуницира са удаљеним Ц&Ц серверима. Иако листа погођених платформи још увек није доступна, чини се да је овај специфични малвер врло специјализован и да стога не представља претњу за већину типова крајњих корисника.

Ознаке злонамерних програма