Мицрософт

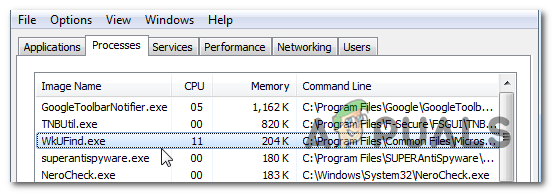

Мицрософт је објавио бројне савете од почетка године за решавање спекулативних хардверских рањивости бочних канала у Интеловим Цоре и Ксеон процесорима. У питању су рањивости, наиме, Спецтре и Метлдовн. Мицрософт је управо објавио још један савет за спекулативну рањивост бочног канала: грешку на Л1 терминалу (Л1ТФ).

Према саветодавни објављен, овој грешци на терминалу Л1 додељена су три ЦВЕ идентификатора. Први, ЦВЕ-2018-3615, односи се на рањивост Л1ТФ у проширењима Интел Софтваре Гуард (СГКС). Други, ЦВЕ-2018-3620, односи се на рањивост Л1ТФ у оперативном систему и режиму управљања системом (СММ). Трећи, ЦВЕ-2018-3646, односи се на рањивост Л1ТФ у програму Виртуал Мацхине Манагер (ВММ).

Примарни ризик повезан са овим рањивостима долази такав да ако се бочни канали користе кроз рањивост Л1ТФ, злонамерним хакерима приватни подаци могу бити доступни на даљину и виртуелно. Међутим, такво искоришћавање захтева да се нападач претходно дохвати дотичног уређаја како би доделио дозволе за извршавање кода на предвиђеном уређају.

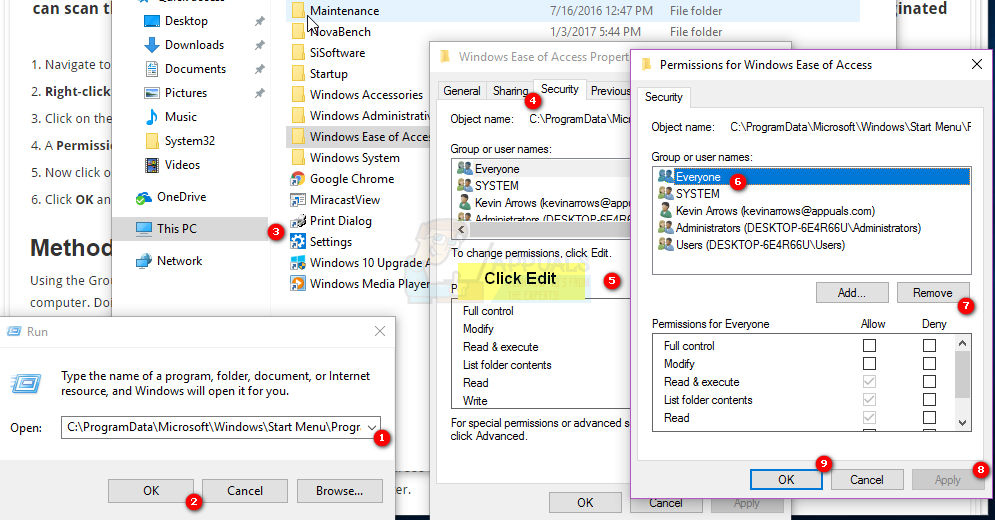

Да би ублажио последице ове рањивости, заједно са неколико других сличних експлоатационих могућности, Мицрософт је објавио добар број исправки које циљају рупе и ланце кроз које нападачи могу успети да стекну такав приступ. Виндовс корисници се позивају да редовно ажурирају своје уређаје и примењују све закрпе, заштите и ажурирања фирмвера како су објављени.

За системе Ентерприсе који користе Мицрософт Виндовс ОС, администраторима се предлаже да испитају своје мрежне системе ради коришћења ризичних платформи и нивоа њихове интеграције у заједничку употребу компаније. Затим им се предлаже да евидентирају безбедност засновану на виртуелизацији (ВБС) на својим мрежама, циљајући одређене клијенте који се користе за прикупљање података о утицају. Након анализе нивоа претње, администратори би требало да примене одговарајуће закрпе за релевантне ризичне клијенте запослене у њиховој ИТ инфраструктури.

Ознаке Мицрософт

![[ФИКС] Грешка 90002 у Финал Фантаси КСИВ](https://jf-balio.pt/img/how-tos/93/error-90002-final-fantasy-xiv.png)