Орацле

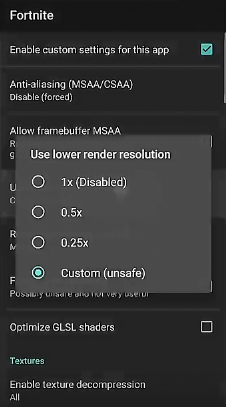

Означене две рањивости ЦВЕ-2018-2998 и ЦВЕ-2018-2933 су открили Денис Анџаковић из компаније ПулсеСецурити, која користи Орацле ВебЛогиц Сервер САМЛ односно ВЛС Цоре Цомпонентс, за приступ и модификовање података у ограниченом степену.

Две рањивости су откривене у оквиру механизма за потврду идентитета добављача услуга Орацле ВебЛогиц САМЛ. Уметањем КСМЛ коментара у САМЛ

НамеИДознака, нападач може приморати добављача САМЛ услуга да се пријави као други корисник. Поред тога, ВебЛогиц не захтева потписане САМЛ тврдње у подразумеваној конфигурацији. Изостављањем делова потписа из САМЛ тврдње, нападач може створити произвољну САМЛ тврдњу и заобићи механизам за потврду идентитета.

Денис Анџаковић - Пулсно обезбеђење

Утврђено је да је Орацле Фусион Миддлеваре 12ц ВебЛогиц Сервер в.12.2.1.3.0 рањив на ове рањивости, иако је утврђено да су погођене и три друге верзије: 10.3.6.0, 12.1.3.0 и 12.2.1.2.

У а матрица процене ризика објавио Орацле, процењено је да је рањивост ЦВЕ-2018-2998 локално искоришћена САМЛ компонента. Према ЦВСС верзија 3.0 , ова рањивост је добила основну оцену 5,4 од 10, процењујући да има генерално низак фактор ризика од манипулације. У истој процени процењена је рањивост ЦВЕ-2018-2933 да би се искористиле компоненте ВЛС Цоре са локалних серверских уређаја. Рањивост је добила нешто нижу основну оцену 4,9 од могућих 10. Орацле је за своје кориснике објавио документ са ИД-ом 2421480.1 са упутствима за ублажавање ове рањивости. Овај документ је доступан Орацле администраторским налозима након што се пријаве.

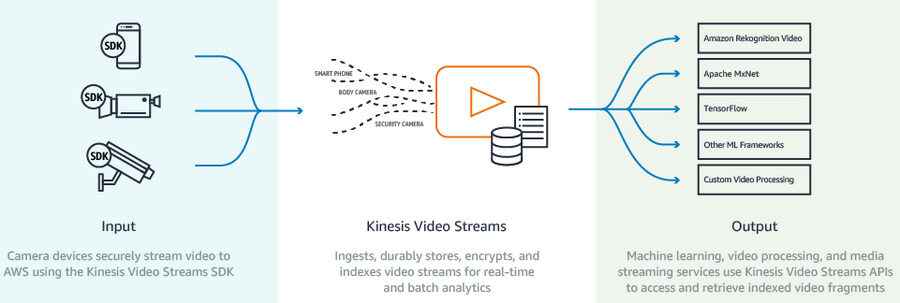

Орацле Сецурити Ассертионс Маркуп Лангуаге (САМЛ) описује оквир који олакшава дељење података за потврду идентитета на више уређаја на истој мрежи, омогућавајући једном уређају да делује на делу другог. Омогућава потврду идентитета и овлашћење корисника: да ли су њихови акредитиви легитимни и да ли имају потребне дозволе за извршавање захтеваних радњи. Овај протокол се најчешће користи за подешавање јединствене пријаве за кориснике, а САМЛ добављачи управљају сервером или административним уређајем који додељује ове акредитиве. Једном потврђена и одобрена, САМЛ тврдња у КСМЛ-у омогућава довршавање постављеног корисничког задатка. САМЛ 2.0 је постављен као стандард за овај поступак потврде идентитета и ауторизације на рачунарима од 2005. године и то је стандард који користе Орацле ВебЛогиц Серверс у апликацијама које они креирају.

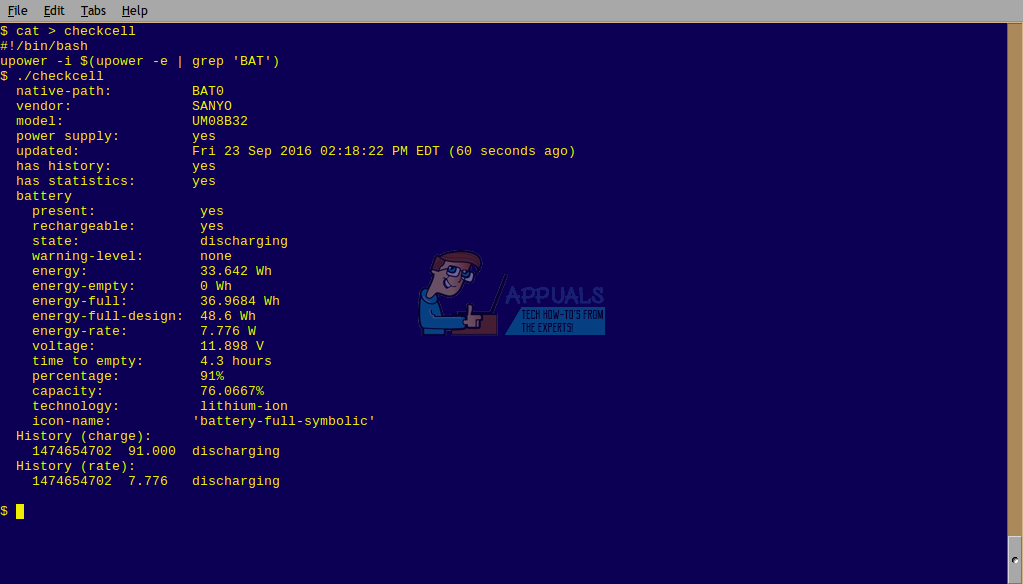

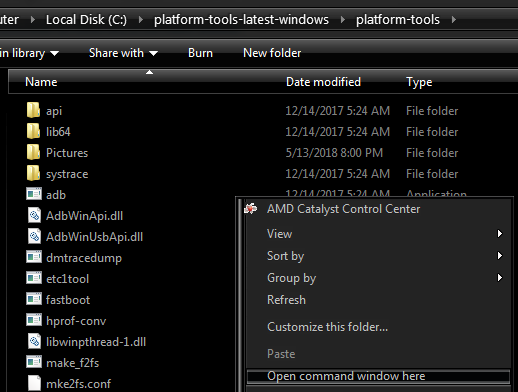

Радећи руку под руку са рањивошћу откривеном у основним компонентама ВебЛогиц сервера, утврђено је да две рањивости искоришћавају чињеницу да ВебЛогиц подразумевано не захтева потписане тврдње. Рањивости су манипулисале механизмом за потврду идентитета и ауторизације уметањем произвољног КСМЛ коментара у ознаку Наме ИД присиљавајући систем да дозволи пријаву на рачун другог корисника без неваљања потписа САМЛ тврдње јер сервер само верификује низ који следи коментар као што је приказано доле.

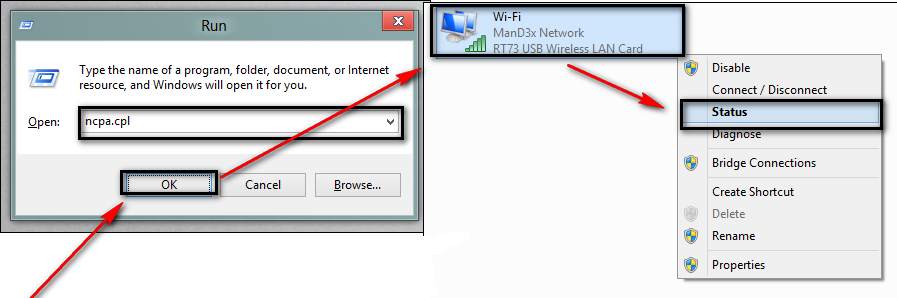

АттацкерадминУ подешавањима конфигурације административног сервера, ако је СинглеСигнОнСервицесМБеан.ВантАссертионсСигнед атрибут је онемогућен или није потребан, као што је то подразумевани случај, потпис није верификован и потврда идентитета се може заобићи да би се некоме омогућило да се пријави као било који одабрани корисник. Хакери могу искористити ову рањивост за приступ моћним налозима у систему како би пореметили системске поставке, извукли податке или оштетили сервере. У овом подразумеваном подешавању које не захтева потписе, следећи код (скраћен за читљивост) дели Пулсе Сецурити показује како се хакер може пријавити као „админ“:

РЕДАКЦИЈА РЕДАКЦИЈА админ ВЛС_СП урн: оасис: намес: тц: САМЛ: 2.0: ац: цлассес: ПассвордПротецтедТранспортДа би се изборио са овом и претходном откривеном, Орацле је затражио да корисници ажурирају одговарајућу Орацле компоненту свог производа критичном закрпом за Орацле Фусион Миддлеваре из јула 2018. године.