МиСКЛ

Посвећена група хакера изводи прилично поједностављену, али упорну претрагу МиСКЛ база података. Тада су рањиве базе података циљане за инсталирање рансомваре-а. Администратори МиСКЛ сервера којима је потребан приступ даљинским базама података морају бити изузетно опрезни.

Хакери врше доследну претрагу на Интернету. Ови хакери, за које се верује да се налазе у Кини, траже Виндовс сервере који раде на МиСКЛ базама података. Очигледно да група то планира заразити ове системе ГандЦраб рансомваре-ом .

Рансомваре је софистицирани софтвер који закључава правог власника датотека и захтева плаћање путем дигиталног кључа. Занимљиво је приметити да фирме за сајбер-безбедност до сада нису виделе ниједног актера претње који је напао МиСКЛ сервере који раде на Виндовс системима, посебно да би их заразио рансомваре-ом. Другим речима, необично је да хакери траже потражљиве базе података или сервере и инсталирају злонамерни код. Уобичајена пракса која се обично примећује је систематски покушај крађе података док се покушава избећи откривање.

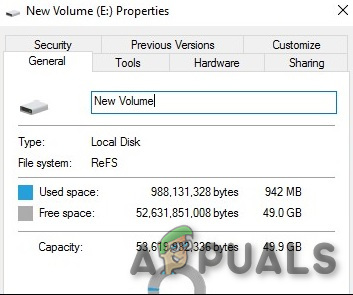

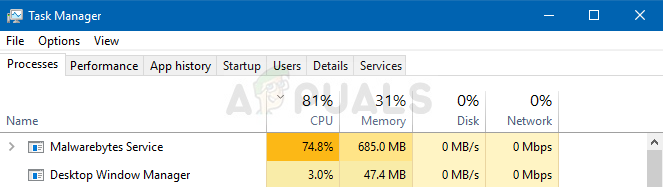

Последњи покушај пузања по Интернету у потрази за рањивим МиСКЛ базама података покренутим на Виндовс системима открио је Андрев Брандт, главни истраживач у Сопхосу. Према Брандту, чини се да хакери претражују МиСКЛ базе података доступне Интернету које би прихватиле СКЛ наредбе. Параметри претраге проверавају да ли системи раде под оперативним системом Виндовс. Након проналаска таквог система, хакери затим користе злонамерне СКЛ наредбе да би подметнули датотеку на изложене сервере. Једном успешна зараза касније се користи за хостовање ГандЦраб рансомваре-а.

Ови најновији покушаји су забрињавајући јер је истраживач Сопхоса успео да их врати на удаљени сервер који је можда један од неколико. Очигледно је да је сервер имао отворени директоријум на којем је покренут серверски софтвер назван ХФС, што је врста ХТТП фајл сервера. Софтвер је понудио статистику за злонамерни терет нападача.

Разрађујући налазе, Брандт је рекао, „Чини се да сервер указује на више од 500 преузимања узорка који сам видео како преузима МиСКЛ хонеипот (3306-1.еке). Међутим, узорци под називом 3306-2.еке, 3306-3.еке и 3306-4.еке идентични су тој датотеци. Пребројано, у пет дана откако су постављени на овај сервер било је готово 800 преузимања, као и више од 2300 преузимања другог (отприлике недељу дана старијег) узорка ГандЦраб-а у отвореном директоријуму. Дакле, иако ово није посебно масовни или раширени напад, он представља озбиљан ризик за администраторе МиСКЛ сервера који су пробили рупу кроз заштитни зид да би порт 3306 на њиховом серверу базе података био доступан вањском свету “

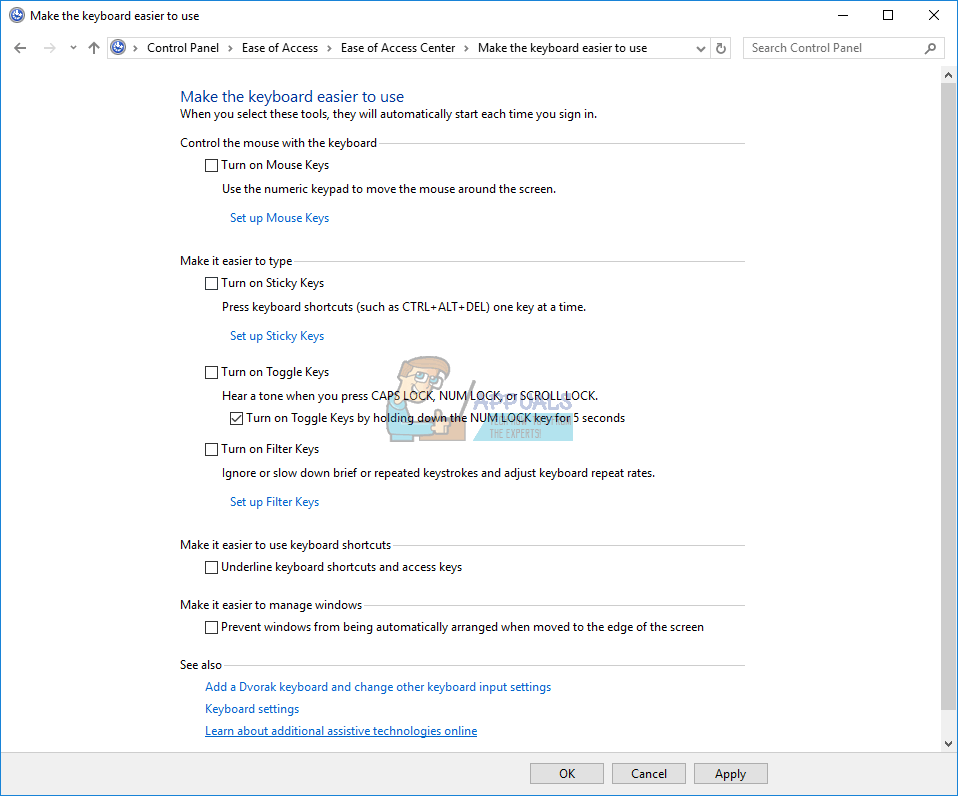

Умирљиво је напоменути да искусни администратори МиСКЛ сервера ретко погрешно конфигуришу своје сервере, или најгоре, остављају своје базе података без лозинки. Међутим, такви случајеви нису ретки . Очигледно је да се сврха упорних скенирања чини опортунистичким искоришћавањем погрешно конфигурисаних система или база података без лозинки.