Орацле ВиртуалБок

Независну рањивост у ВиртуалБок-у јавно је открио независни истраживач рањивости и програмер експлоатације Сергеи Зелениук. ВиртуалБок је познати софтвер за виртуелизацију отвореног кода који је развио Орацле. Ова недавно откривена рањивост може дозволити злонамерном програму да избегне виртуелну машину, а затим изврши код на ОС хостовне машине.

Технички детаљи

Ова рањивост се често јавља због проблема са оштећењем меморије и утиче на Интел ПРО / 1000 МТ Десктоп мрежну картицу (Е1000) када је НАТ (Превод мрежне адресе) постављен мрежни режим.

Проблем има тенденцију да буде неовисан од типа ОС-а који користе хост и виртуелне машине јер се налази у заједничкој бази кода.

Према техничком објашњењу ове рањивости описано на ГитХуб-у, рањивост утиче на све тренутне верзије ВиртуалБок-а и присутна је у подразумеваној конфигурацији Виртуал Мацхине (ВМ). Рањивост омогућава злонамерном програму или нападачу са администраторским правима или роот-ом у гостујућем ОС-у да изврши и избегне произвољан код у апликационом слоју оперативног система хоста. Користи се за покретање кода из већине корисничких програма са најмање привилегија. Зелениук је рекао, „Е1000 има рањивост која омогућава нападачу са роот / администраторским привилегијама у госту да побјегне у прстен хоста 3. Тада нападач може користити постојеће технике за ескалирање привилегија да звони 0 путем / дев / вбокдрв.“ Објављена је и видео демонстрација напада на Вимео.

Могуће решење

Још увек није доступна закрпа за ову рањивост. Према Зелениуку, његов подвиг је потпуно поуздан, што је и закључио након тестирања на Убунту верзији 16.04 и 18.04 × 86-46 гостију. Међутим, он такође мисли да овај екплоит делује и против Виндовс платформе.

Иако је експлоат који је пружио прилично тешко извршити, следеће објашњење које је пружио може помоћи онима који ће можда желети да то успе:

„Екплоит је Линук кернел модуле (ЛКМ) за учитавање у гостујућем ОС-у. Виндовс случај би захтевао управљачки програм који се разликује од ЛКМ-а само иницијализацијом омотача и АПИ позивима кернела.

Повишене привилегије потребне су за учитавање управљачког програма у оба ОС-а. Уобичајена је и не сматра се непремостивом препреком. Погледајте такмичење Пвн2Овн где истраживач користи експлоатационе ланце: користи се прегледач који је отворио злонамерну веб локацију у гостујућем ОС-у, извршено је бекство песковника прегледача да би се добио пуни приступ прстену 3, рањивост оперативног система се користи да би се отворио начин да се огласи 0 где постоји све што вам треба за напад на хипервизор из гостујућег ОС-а. Најмоћније рањивости хипервизора засигурно су оне које се могу искористити из прстена гостију 3. У ВиртуалБок-у постоји и такав код који је доступан без привилегија роот-а гостију и углавном још није ревидиран.

Екплоит је 100% поуздан. Значи да ради увек или никада због неусклађених бинарних датотека или других суптилнијих разлога због којих нисам објаснио. Ради барем на Убунту 16.04 и 18.04 к86_64 гостима са подразумеваном конфигурацијом. “

Зелениук је одлучио да изађе у јавност са овим најновијим открићем рањивости јер се „не слаже са [савременим] стањем инфосец-а, посебно сигурносних истраживања и неисправности“, са којим се суочио прошле године када је одговорно пријавио пропуст у ВиртуалБоку Орацле. Такође је изразио незадовољство начином на који се процес ослобађања од рањивости продаје и начином на који их истраживачи безбедности истичу на конференцијама сваке године.

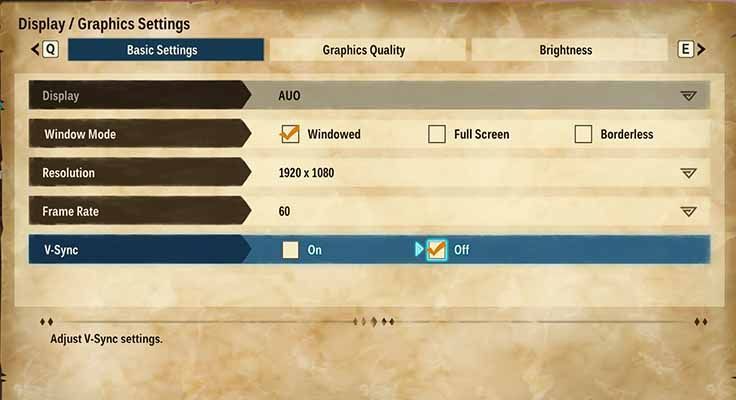

Иако још увек није доступна закрпа за ову рањивост, корисници се могу заштитити од ње променом своје мрежне картице са виртуелних машина у Паравиртуализовану мрежу или ПЦнет.