Орацле

Орацле је препознао активно искоришћену сигурносну рањивост у својим популарним и широко постављеним ВебЛогиц серверима. Иако је компанија издала закрпу, корисници морају да ажурирају своје системе најраније јер је грешка нултог дана ВебЛогиц тренутно у активној експлоатацији. Безбедносна мана је означена нивоом „критичне озбиљности“. Резултат система бодовања за рањивост или основни резултат ЦВСС је алармантних 9,8.

Орацле недавно обратио критична рањивост која утиче на њене ВебЛогиц сервере. Критична рањивост нула дана ВебЛогиц угрожава безбедност корисника на мрежи. Грешка потенцијално може омогућити удаљеном нападачу да стекне потпуну административну контролу над жртвом или циљним уређајима. Ако се то не тиче довољно, након што уђе, даљински нападач може лако извршити произвољан код. Примена или активирање кода може се извршити на даљину. Иако је Орацле брзо издао закрпу за систем, на администраторима сервера је да примене или инсталирају исправку, јер се сматра да је ова грешка нултог дана ВебЛогиц у активној експлоатацији.

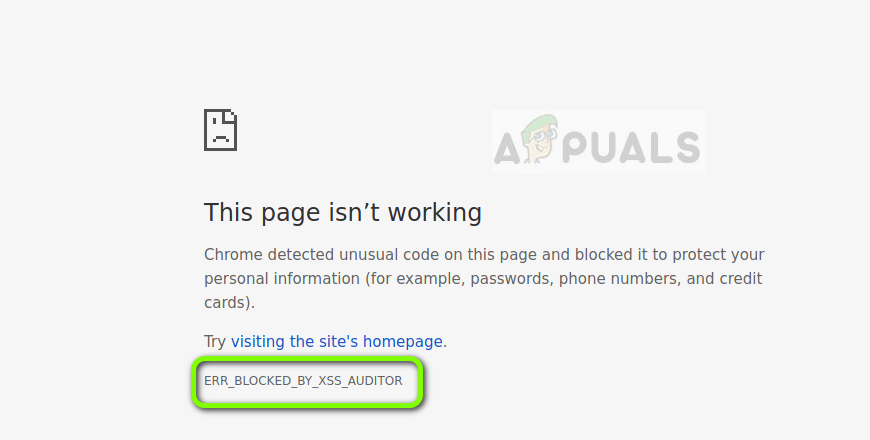

Орацле-ов саветник за безбедносна упозорења, званично означен као ЦВЕ-2019-2729, помиње да је претња „рањивост десериализације путем КСМЛДецодер-а у Орацле ВебЛогиц Сервер Веб Сервицес. Ова рањивост код извршавања даљинског кода се може даљински искористити без потврде идентитета, тј. Може се искористити преко мреже без потребе за корисничким именом и лозинком. “

Безбедносна рањивост ЦВЕ-2019-2729 зарадила је критичан ниво озбиљности. Основна оцена ЦВСС од 9,8 обично је резервисана за најтеже и критичне безбедносне претње. Другим речима, администратори ВебЛогиц сервера морају да дају предност постављању закрпе коју је издао Орацле.

Орацле ВебЛогиц даљинско извршавање кода (ЦВЕ-2019-2729): хттпс://т.цо/кбфМЕ9вхВл #сецурити пиц.твиттер.цом/оиОиФибНфВ

- Ф5 ДевЦентрал (@девцентрал) 25. јуна 2019

Недавно спроведено истраживање кинеског тима КновнСец 404 тврди да се сигурносна рањивост активно прати или користи. Тим снажно осећа да је нови екплоит у основи заобилазни део закрпе раније познате грешке званично означене као ЦВЕ-2019–2725. Другим речима, тим осећа да је Орацле можда нехотице оставио рупу у последњој закрпи која је требало да отклони претходно откривену сигурносну ману. Међутим, Орацле је званично појаснио да је управо адресирана сигурносна рањивост потпуно неповезана са претходном. У а пост на блогу намењен пружању појашњења отприлике исто, Јохн Хеиманн, потпредседник одељења за управљање безбедносним програмима, приметио је: „Имајте на уму да иако је проблем на који се односи ово упозорење рањивост десериализације, попут оне која је адресирана у Безбедносном упозорењу ЦВЕ-2019-2725, то је посебна рањивост.“

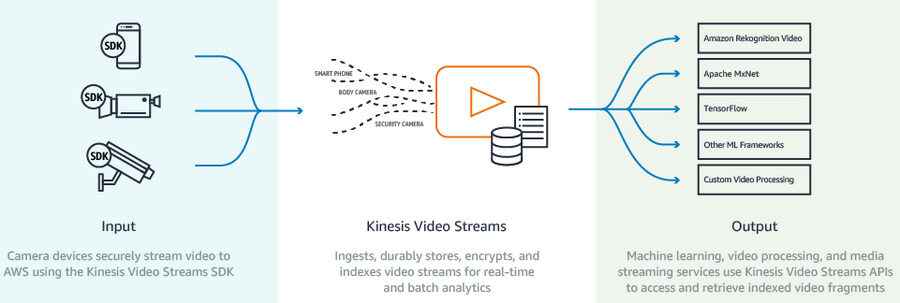

Рањивост може лако искористити нападач са приступом мрежи. Нападач само захтева приступ путем ХТТП-а, једног од најчешћих путова умрежавања. Нападачима нису потребни акредитиви за потврду идентитета да би искористили рањивост преко мреже. Експлоатација рањивости може потенцијално резултирати преузимањем циљаних Орацле ВебЛогиц сервера.

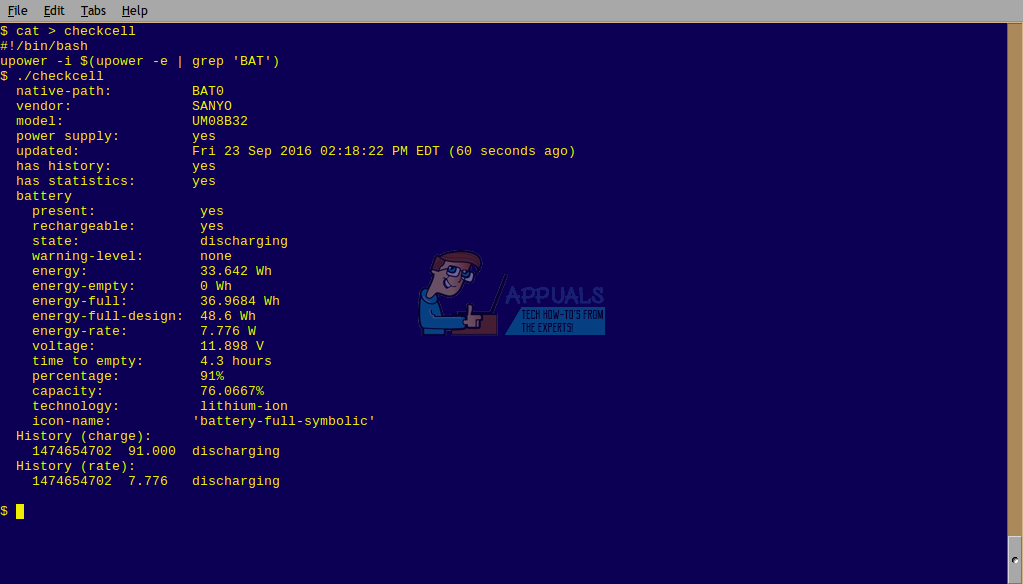

Веблогиц КСМЛДецодер РЦЕ

почетак од ЦВЕ-2017-3506, крај од ЦВЕ-2019-2729. Излуђујемо Орацле, коначно користе ВХИТЕЛИСТ за поправљање. пиц.твиттер.цом/ЦВКСН6зВАсК- пин3рд (@ пин3рд) 20. јуна 2019

Који Орацле ВебЛогиц сервери остају рањиви на ЦВЕ-2019-2729?

Без обзира на корелацију или везу са претходном безбедносном грешком, неколико истраживача безбедности активно је пријавило нову рањивост нула-дана ВебЛогиц на Орацле. Према истраживачима, грешка наводно утиче на Орацле ВебЛогиц Сервер верзије 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0.

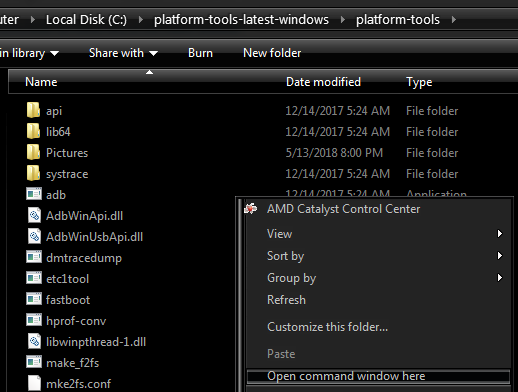

Занимљиво је да је и пре него што је Орацле издао безбедносну закрпу било неколико решења за системске администраторе. Онима који су желели да брзо заштите своје системе понуђена су два одвојена решења која још увек могу да функционишу:

Сценариј-1: Пронађите и избришите влс9_асинц_респонсе.вар, влс-всат.вар и поново покрените услугу Веблогиц. Сценариј 2: Контролише приступ УРЛ-у за путање / _асинц / * и / влс-всат / * путем контроле смерница за приступ.

Истраживачи безбедности успели су да открију око 42.000 Интернет приступачних ВебЛогиц сервера. Непотребно је напомињати да већина нападача који желе искористити рањивост циља корпоративне мреже. Чини се да је примарна намера иза напада испуштање малверза за крипто-рударство. Сервери имају неке од најмоћнијих рачунарских снага и такав малвер их дискретно користи за копање крипто валуте. Неки извештаји показују да нападачи примењују злонамерни софтвер за Монеро-мининг. Чак је било познато да су нападачи користили датотеке сертификата да би сакрили злонамерни код верзије малвера. Ово је прилично уобичајена техника за избегавање откривања помоћу софтвера за заштиту од малвера.