Илустрација циберсецурити

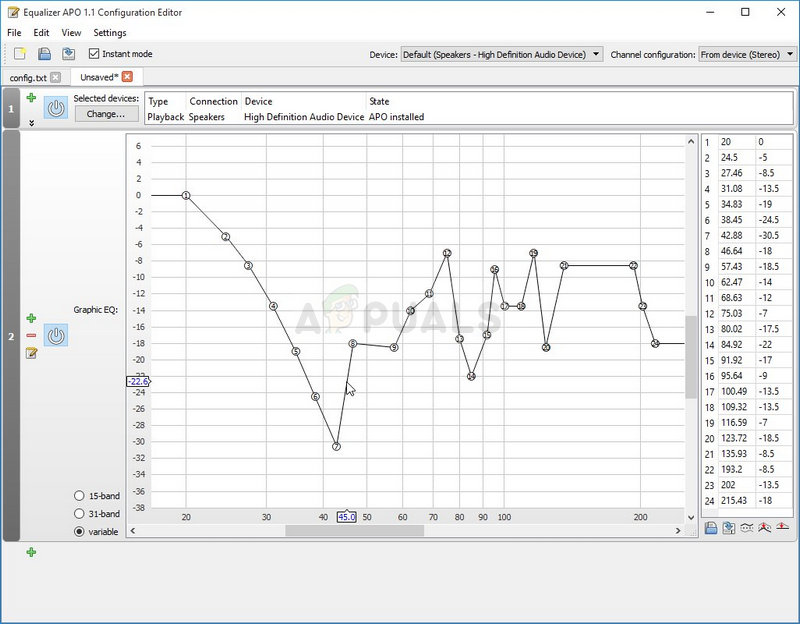

Произвођачи популарног антивирусног и софтвера за дигиталну безбедност ЕСЕТ открили су нападаче који су искористили недавну рањивост нула-дана Виндовс ОС-а. Верује се да хакерска група која стоји иза напада врши цибер-шпијунажу. Занимљиво је да ово није типична мета или методологија групе која се зове „Бухтрап“, па отуда експлоатација снажно указује на то да је група можда била пивотирана.

Словачки произвођач антивирусних програма ЕСЕТ потврдио је да хакерска група позната као Бухтрап стоји иза недавне рањивости нултог дана Виндовс ОС-а која је експлоатисана у дивљини. Откриће је прилично занимљиво и забрињавајуће јер су активности групе биле озбиљно умањене пре неколико година када је њена основна софтверска база кода процурила на мрежу. У нападу је коришћена управо фиксирана рањивост нултог дана за Виндовс ОС, за коју се наводи да је спровела цибер-шпијунажу. Ово је сигурно забрињавајући нови развој првенствено зато што Бухтрап никада није показао интерес за извлачење информација. Примарне активности групе подразумевале су крађу новца. Када је био изузетно активан, Бухтрапове примарне мете биле су финансијске институције и њихови сервери. Група је користила сопствени софтвер и кодове како би угрозила сигурност банака или купаца у крађи новца.

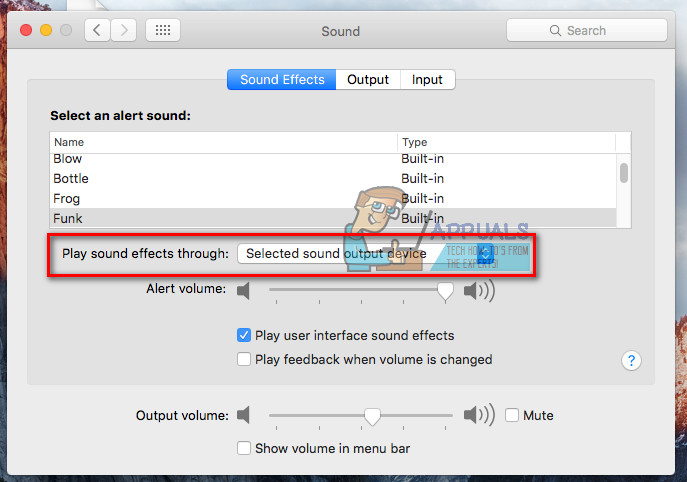

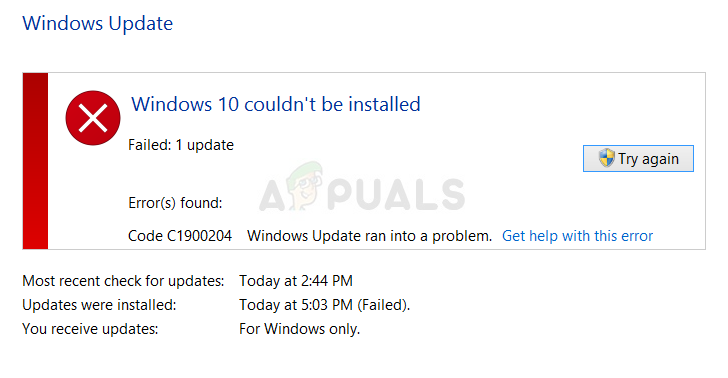

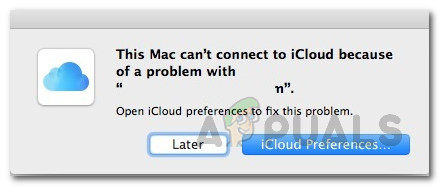

Иначе, Мицрософт је управо издао закрпу за блокирање рањивости Виндовс ОС-а нултог дана. Компанија је идентификовала грешку и означила је ЦВЕ-2019-1132 . Закрпа је била део пакета за уторак закрпе јула 2019.

Бухтрап се окренуо цибер-шпијунажи:

Програмери ЕСЕТ-а потврдили су умешаност Бухтрапа. Штавише, произвођач антивируса је чак додао да је група била укључена у спровођење цибер-шпијунаже. То се потпуно противи Бухтраповим претходним подвизима. Иначе, ЕСЕТ је свестан најновијих активности групе, али није открио циљеве групе.

Занимљиво је да је неколико безбедносних агенција више пута навело да Бухтрап није редовна хакерска одећа коју финансира држава. Истраживачи безбедности уверени су да група делује углавном из Русије. Често се упоређује са другим фокусираним хакерским групама као што су Турла, Фанци Беарс, АПТ33 и Екуатион Гроуп. Међутим, постоји једна кључна разлика између Бухтрапа и других. Група ретко исплива на површину или отворено преузме одговорност за своје нападе. Штавише, примарни циљеви су одувек биле финансијске институције и група је тражила новац уместо информација.

Бухтрап група користи нулти дан у најновијим шпијунским кампањама: ЕСЕТ-ово истраживање открива да је позната криминална група која такође спроводи шпијунске кампање у последњих пет година. хттпс://т.цо/мвЦии424цг пиц.твиттер.цом/9ОЈ6нКСЗ1сТ

- Схах Схеикх (@схах_схеикх) 11. јула 2019

Бухтрап се први пут појавио 2014. године. Група је постала позната након што је кренула у потрагу за многим руским предузећима. Ова предузећа су била прилично мала, па отуд пљачке нису нудиле много уносних поврата. Ипак, стекавши успех, група је почела да циља веће финансијске институције. Бухтрап је почео да иде након релативно добро чуваних и дигитално обезбеђених руских банака. Извештај Гроуп-ИБ указује да је група Бухтрап успела да се извуче са више од 25 милиона долара. Све у свему, група је успешно извршила рацију око 13 руских банака, тврдила је заштитарска компанија Симантец . Занимљиво је да је већина дигиталних пљачки успешно извршена између августа 2015. и фебруара 2016. Другим речима, Бухтрап је успео да експлоатише око две руске банке месечно.

Активности групе Бухтрап изненада су престале након њиховог сопственог Бухтрап бацкдоор-а, генијално развијене комбинације софтверских алата који су се појавили на мрежи. Извештаји показују да је неколико чланова саме групе можда процурило у софтвер. Иако су се активности групе нагло зауставиле, приступ моћном скупу софтверских алата омогућио је процват неколико мањих хакерских група. Користећи већ усавршени софтвер, многе мале групе почеле су да изводе своје нападе. Највећи недостатак био је огроман број напада који су се догодили кориштењем Бухтраповог заклона.

Од цурења Бухтрапове закулисне мреже, група се активно окренула ка извођењу сајбер напада са потпуно другачијом намером. Међутим, истраживачи ЕСЕТ-а тврде да су тактику групног помака видјели још у децембру 2015. Очигледно је да је група почела циљати владине агенције и институције, приметио је ЕСЕТ, „Увек је тешко приписати кампању одређеном актеру када њихови алати 'изворни код је слободно доступан на Интернету. Међутим, како се промена циљева догодила пре цурења изворног кода, ми са великим поуздањем процењујемо да су исти људи који стоје иза првих Бухтрап-ових малвер-напада на предузећа и банке такође укључени у циљање владиних институција. “

Бухтрап сигурно има чудну еволуцију ... од крађе 25 милиона долара од руских банака ... до спровођења цибер-шпијунаже. Да ли је ово ефекат богачева? пиц.твиттер.цом/нуК7ЗКПУ1И

- Цаталин Цимпану (@цампусцоди) 11. јула 2019

ЕСЕТ-ови истраживачи успели су да преузму Бухтрапову руку у тим нападима јер су успели да идентификују обрасце и открију неколико сличности у начину извођења напада. „Иако су у њихов арсенал додани нови алати и ажурирања која се примењују на старије, тактике, технике и процедуре (ТТП) које се користе у различитим Бухтраповим кампањама нису се драматично промениле током свих ових година.“

Бухтрап користи рањивост без оперативног система Виндовс ОС која се може купити на мрачној мрежи?

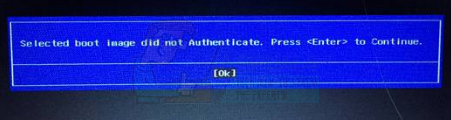

Интересантно је приметити да је група Бухтрап користила рањивост у оперативном систему Виндовс која је била прилично свежа. Другим речима, група је применила сигурносну ману која се обично означава као „нулти дан“. Ове мане су обично неоткривене и нису лако доступне. Иначе, група је и раније користила сигурносне рањивости у оперативном систему Виндовс. Међутим, они се обично ослањају на друге хакерске групе. Штавише, већина експлоатација имала је закрпе које је издао Мицрософт. Сасвим је вероватно да су групне претраге вршиле потрагу за незакрпљеним Виндовс машинама за инфилтрацију.

Ово је прва позната инстанца када су оператери Бухтрап-а користили неоткривену рањивост. Другим речима, група је користила истинску рањивост нултог дана у Виндовс ОС-у. Будући да групи очигледно недостаје неопходан скуп вештина да би се откриле безбедносне мане, истраживачи снажно верују да је група можда купила исте. Цостин Раиу, која је на челу Глобалног тима за истраживање и анализу у компанији Касперски, верује да је рањивост нултог дана у суштини недостатак „подизања привилегија“ који продаје брокер за експлоатацију познат као Володиа. Ова група има историју продаје нула-дневних експлоатација и цибер-криминалу и националним групама.

Бухтрап #Злонамерних програма са типичним узорком (и величином) басе64 кодиране извршне датотеке уграђене у доц датотеку. хттпс://т.цо/СОт3КстЗ8КХ пиц.твиттер.цом/дИБСМЛФЛк6

- марц оцхсенмеиер (@оцхсенмеиер) 11. јула 2019

Постоје гласине које тврде да је Бухтраповим пивотом у цибер-шпијунажи могла управљати руска обавештајна служба. Иако неутемељена, теорија би могла бити тачна. Можда је могуће да је руска обавештајна служба регрутовала Бухтрапа да их шпијунира. Стожер би могао бити део договора о опраштању прошлих преступа групе уместо осетљивих корпоративних или државних података. Сматра се да је руско обавештајно одељење у прошлости организовало тако велике мере путем независних хакерских група. Истраживачи безбедности тврде да Русија редовно, али неформално регрутује талентоване људе да покушају да продру у безбедност других земаља.

Занимљиво је да се још 2015. године веровало да је Бухтрап био умешан у операције цибер-шпијунаже против влада. Владе источне Европе и земаља Централне Азије рутински тврде да су руски хакери у неколико наврата покушавали да продру у њихову безбедност.

Ознаке Циберсецурити

![Апликација за звоњење не ради [ИСПРАВЉЕНО]](https://jf-balio.pt/img/how-tos/48/ring-app-not-working.png)