Гоогле такође открива сродну рањивост Мицрософт Виндовс

2 минута читања

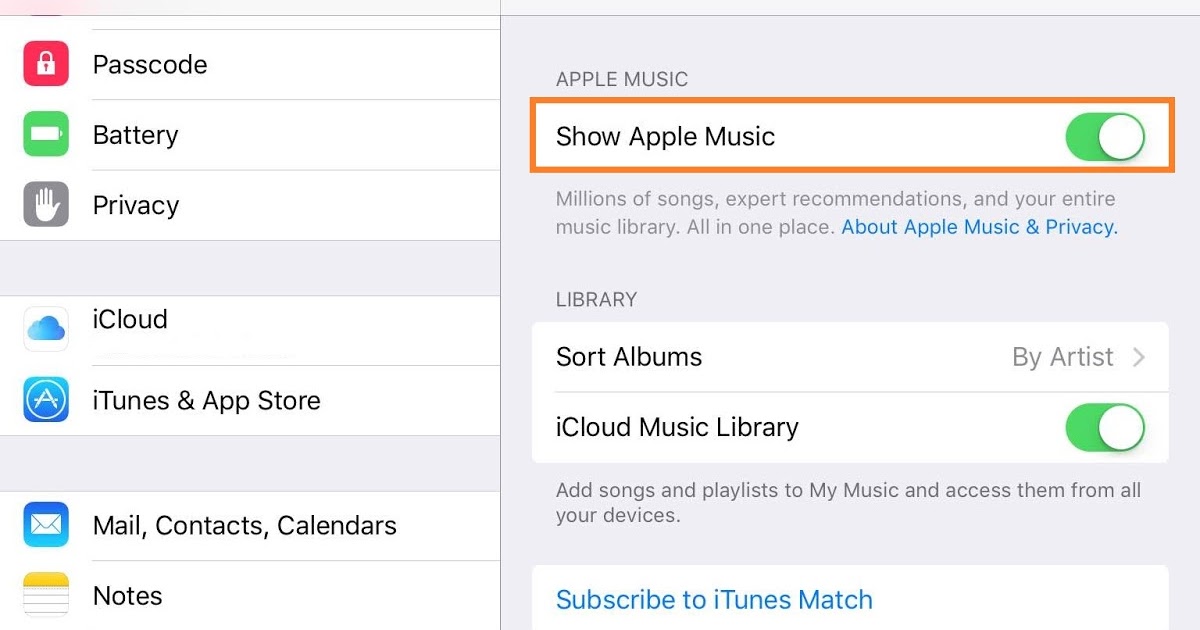

Гоогле Цхроме

Гоогле-ови стручњаци за безбедност препоручили су свим корисницима Цхроме-а одмах ажурирајте свој прегледач, пошто је експлоатација нултих дана са ознаком ЦВЕ-2019-5786 поправљена у најновијој верзији 72.0.3626.121.

Експлоатација нултог дана је сигурносна рањивост коју су хакери открили и смислили како је искористити, пре него што развој безбедности буде у стању да је поправи. Отуда је термин „нулти дан“ - развој безбедности дословно имао нула дана да затвори рупу.

Гоогле је у почетку ћутао о техничким детаљима сигурносне рањивости, све док „ већина Цхроме корисника је ажурирана исправком “. Ово је вероватно спречило даљу штету.

Међутим, Гоогле је потврдио да је сигурносна рањивост злоупотреба у компоненти ФилеРеадер прегледача без употребе. ФилеРеадер је стандардни АПИ који омогућава веб апликацијама да асинхроно читају садржај датотека чува на рачунару . Гоогле је такође потврдио да су безбедносну рањивост искористили онлајн актери претњи.

Укратко, сигурносна рањивост омогућава актерима претњи да стекну привилегије у прегледачу Цхроме и покрену произвољан код изван песковника . Претња утиче на све главне оперативне системе ( Виндовс, мацОС и Линук) .

То мора да је врло озбиљно искоришћавање, јер се чак и Јустин Сцхун, руководилац за безбедност и радно окружење за Гоогле Цхроме, огласио на Твиттеру.

хттпс://твиттер.цом/јустинсцхух/статус/1103087046661267456

Прилично је необично да сигурносни тим јавно рјешава сигурносне рупе, они обично тихо крпе ствари. Стога је Јустинов твит подразумевао снажан осећај хитности за све кориснике да што пре ажурирају Цхроме.

Гоогле је ажурирао више детаља о рањивости, и заправо признао да су две одвојене рањивости искоришћене у тандему.

Прва рањивост је била у самом Цхроме-у, који се ослањао на ФилеРеадер екплоит, као што смо горе описали.

Друга рањивост је била у самом Мицрософт Виндовс-у. То је била локална ескалација привилегија у оперативном систему Виндовс вин32к.сис и могла је да се користи као безбедносна безбедносна провера. Рањивост је преусмеравање НУЛЛ показивача у вин32к! МНГетпИтемФромИндек када је системски позив НтУсерМНДрагОвер () позван под одређеним околностима.

Гоогле је приметио да су Мицрософту открили рањивост и јавно је откривају јер је „ озбиљна рањивост у оперативном систему Виндовс за коју знамо да се активно користи у циљаним нападима “ .

Мицрософт наводно ради на поправци, а корисницима се препоручује да надограде на Виндовс 10 и примене Мицрософт закрпе чим постану доступни.

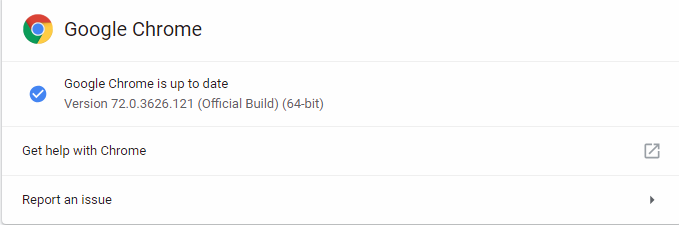

Како да ажурирате Гоогле Цхроме на рачунару

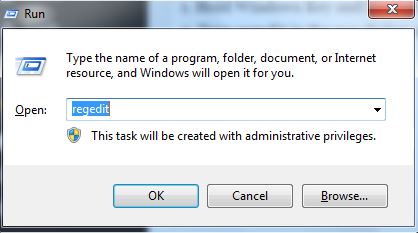

У траку за адресу прегледача откуцајте цхроме: // сеттингс / хелп или кликните на три тачке у горњем десном углу и одаберите Сеттингс како је назначено на доњој слици.

Затим одаберите Подешавања (траке) у горњем левом углу и изаберите О Цхроме-у.

Једном у одељку „О услузи“, Гоогле ће аутоматски проверити да ли постоје исправке и ако постоји доступно ажурирање, Гоогле ће вас обавестити.