Иако је ГНУ / Линук изузетно сигуран оперативни систем, многе људе мами лажни осећај сигурности. Имају погрешну представу да се никад ништа не може догодити јер раде из сигурног окружења. Тачно је да постоји врло мало малвера за Линук окружење, али још увек је врло могуће да би инсталација Линука могла на крају бити угрожена. Ако ништа друго, разматрање могућности рооткита и других сличних напада важан је део администрације система. Рооткит се односи на скуп алата трећих лица након што добију приступ рачунарском систему којем немају право да приступе. Овај комплет се затим може користити за модификовање датотека без знања правих корисника. Откривање пакета пружа технологију потребну за брзо проналажење тако угроженог софтвера.

Унхиде се налази у спремиштима за већину главних Линук дистрибуција. Коришћење наредбе менаџера пакета, као што је судо апт-гет инсталл унхиде, довољно је да је присили да се инсталира на окусе Дебиана и Убунту-а. Сервери са ГУИ приступом могу да користе Синаптиц Пацкаге Манагер. Федора и Арцх дистрибуције имају унапред изграђене верзије откривања за сопствене системе за управљање пакетима. Једном када је откривање инсталирано, системски администратори би требало да га могу користити на неколико различитих начина.

Метод 1: ИД-ови процеса брутефорцинга

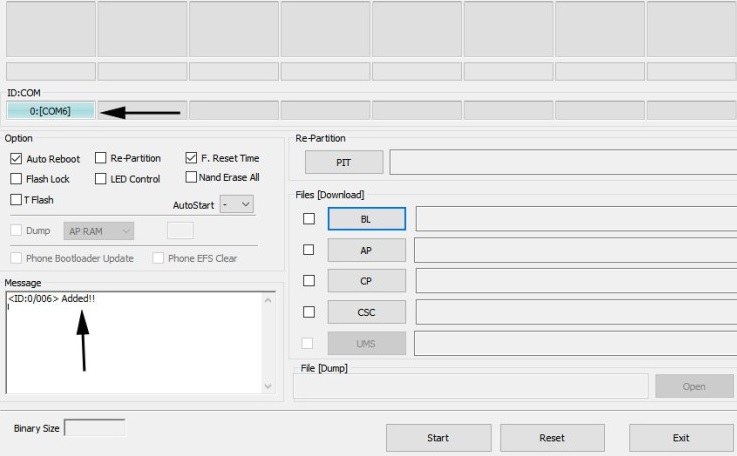

Најосновнија техника укључује грубо форсирање сваког ИД-а процеса како би се осигурало да ниједан од њих није скривен од корисника. Ако немате роот приступ, откуцајте судо унхиде бруте -д на ЦЛИ одзиву. Опција д удвостручује тест да би се смањио број пријављених лажно позитивних резултата.

Резултат је изузетно основни. Након поруке о ауторским правима, унхиде ће објаснити провере које извршава. Биће линија у којој се наводи:

[*] Покретање скенирања применом грубе силе против ПИДС-а вилицом ()и друга изјава:

[*] Покретање скенирања употребом грубе силе против ПИДС-а са функцијама птхреад

Ако нема другог резултата, онда нема разлога за забринутост. Ако груба потпрограм програма пронађе било шта, пријавиће нешто попут:

Пронађен Скривени ПИД: 0000

Четири нуле би биле замењене важећим бројем. Ако само чита да је то прелазни процес, онда је ово можда лажно позитивно. Слободно покрените тест неколико пута док не добије чисти резултат. Ако постоје додатне информације, можда ће бити потребно извршити додатну проверу. Ако вам је потребан дневник, можете користити прекидач -ф за креирање датотеке дневника у тренутном директоријуму. Новије верзије програма називају ову датотеку унхиде-линук.лог и садржи излаз у обичном тексту.

Метод 2: Упоређивање / проц и / бин / пс

Уместо тога можете директно усмерити откривање да бисте упоредили листе процеса / бин / пс и / проц како бисте били сигурни да се ове две одвојене листе у Уник стаблу датотека подударају. Ако се нешто поквари, програм ће пријавити необичан ПИД. Уник правила предвиђају да покренути процеси морају да садрже ИД бројеве на ове две листе. Упишите судо унхиде проц -в да бисте започели тест. Ако додирнете в, програм ће се ставити у опширан режим.

Овај метод ће вратити упит у којем се наводи:

[*] Тражење скривених процеса путем / проц стат скенирањаУ случају да се догоди нешто необично, појавит ће се након овог ретка текста.

Метод 3: Комбиновање Проц и Процфс техника

Ако је потребно, можете упоређивати / бин / пс и / проц Уник листе стабала датотека, истовремено упоређујући све информације са / бин / пс листе са виртуелним уносима процфс. Ово проверава и Уник правила за стабло датотека, као и податке процфс. Унесите судо унхиде процалл -в да бисте извршили овај тест, што би могло потрајати прилично времена јер мора да скенира све / проц статистике, као и да уради неколико других тестова. То је одличан начин да се уверите да је све на серверу копасетично.

Метод 4: Упоређивање резултата процфс-а са / бин / пс

Претходни тестови су превише укључени у већину апликација, али можете провјерити систем датотека проц ради самосталности ради неке сврсисходности. Укуцајте судо унхиде процфс -м, који ће извршити ове провере плус још неколико провера које се обезбеђују додавањем -м.

Ово је још увек прилично укључен тест и може потрајати тренутак. Враћа три одвојене линије излаза:

Имајте на уму да помоћу било ког од ових тестова можете створити пуни дневник додавањем -ф у наредбу.

5. метод: Покретање брзог скенирања

Ако само требате да покренете брзо скенирање, а да се не бавите дубинским проверама, онда једноставно откуцајте судо унхиде куицк, који би требало да се покреће онолико брзо колико назив говори. Ова техника скенира проц листе, као и систем датотека проц. Такође покреће проверу која укључује поређење података прикупљених из / бин / пс са информацијама које пружа позиви системским ресурсима. Ово пружа једну линију резултата, али нажалост повећава ризик од лажно позитивних резултата. Корисно је поново проверити након што сте већ прегледали претходне резултате.

Излаз је следећи:

[*] Тражење скривених процеса упоређивањем резултата системских позива, проц, дир и псНакон покретања овог скенирања можете видети неколико пролазних процеса.

6. метод: Покретање обрнутог скенирања

Одлична техника за њушкање рооткита укључује верификацију свих пс нити. Ако покренете пс наредбу на ЦЛИ одзиву, тада можете видјети листу наредби покренутих са терминала. Обрнуто скенирање проверава да ли свака од нити процесора која пс слике приказује важеће системске позиве и може се потражити у попису процфс. Ово је одличан начин да се осигура да рооткит нешто није убио. Једноставно откуцајте судо унхиде реверсе да бисте покренули ову проверу. Требало би да ради изузетно брзо. Када се покрене, програм би требало да вас обавести да тражи лажне процесе.

Метод 7: Упоређивање / бин / пс са системским позивима

Коначно, најопсежнија провера укључује поређење свих информација са / бин / пс пописа са информацијама преузетим из важећих системских позива. Упишите судо унхиде сис да бисте започели овај тест. Биће потребно више времена него осталим. Будући да пружа толико различитих линија излаза, можда ћете желети да користите наредбу -ф лог-то-филе да бисте олакшали преглед уназад свега што је пронашао.

4 минута читања