Интел

Утврђено је да су Интел ЦПУ-ови, посебно коришћени на серверима и маинфраме-овима, рањиви на сигурносну ману која омогућава нападачима да прислушкују податке који се обрађују. Сигурносна грешка унутар серверског нивоа Интел Ксеон и других сличних процесора потенцијално може дозволити нападачима да покрену бочни канал који може закључити на чему ЦПУ ради и интервенисати да би разумео и прикупио податке.

Истраживачи са Универзитета Врије из Амстердама известили су да Интелови процесори на нивоу сервера пате од рањивости. Пропуст, који се може класификовати као озбиљан, назвали су НетЦАТ. Тхе рањивост отвара могућност нападачима да бисте додирнули процесоре који се изводе и закључили податке. Сигурносни пропуст се може искористити на даљину, а компаније које се ослањају на ове Интел Ксеон процесоре могу само покушати да смање изложеност својих сервера и главних рачунара како би ограничиле шансе за нападе и покушаје крађе података.

Интел Ксеон процесори са ДДИО и РДМА технологијама рањиви:

Истраживачи безбедности са Универзитета Врије детаљно су истражили сигурносне пропусте и открили да је то утицало на само неколико специфичних Интел Зенон процесора. Још важније, ови процесори су морали да имају две специфичне Интел технологије које се могу искористити. Према истраживачима, нападу су биле потребне две Интелове технологије које се првенствено налазе у Ксеон ЦПУ линији: Дата-Дирецт И / О Тецхнологи (ДДИО) и Ремоте Дирецт Мемори Аццесс (РДМА), да би био успешан. Детаљи о НетЦАТ рањивост доступна је у истраживачком раду . Званично је НетЦАТ-ов сигурносни пропуст означен као ЦВЕ-2019-11184 .

Чини се да Интел има препознао је сигурносну рањивост у неким линијама процесора Интел Ксеон . Компанија је издала сигурносни билтен у којем је забележено да НетЦАТ утиче на Ксеон Е5, Е7 и СП процесоре који подржавају ДДИО и РДМА. Прецизније, основни проблем са ДДИО омогућава нападе бочних канала. ДДИО је раширен у Интел Зенон ЦПУ-има од 2012. Другим речима, неколико старијих Интел Ксеон ЦПУ-а серверског нивоа који се тренутно користе на серверима и маинфраме-у могу бити рањиви.

Могуће је разазнати нечију ССХ лозинку док је уписују у терминал преко мреже искоришћавањем занимљиве рањивости бочног канала у Интеловој мрежној технологији, кажу инфосец гуруи. хттпс://т.цо/Кс0јЗпгЦСкс А Интел ЦПУ поклони о грешкама и даље долазе.

- Најбољи Линук блог у Уникверсу (@никцрафт) 10. септембра 2019

С друге стране, истраживачи Универзитета Врије рекли су да РДМА омогућава њиховом НетЦАТ експлоатацији да „хируршки контролише релативну локацију меморије мрежних пакета на циљном серверу“. Једноставно речено, ово је читава друга класа напада која може не само да извуче информације из процеса које ЦПУ изводе, већ може и њима манипулисати.

Рањивост значи да непоуздани уређаји на мрежи „сада могу пропуштати осетљиве податке попут притиска тастера у ССХ сесији са удаљених сервера без локалног приступа“. Непотребно је рећи да је ово прилично озбиљан безбедносни ризик који угрожава интегритет података. Иначе, истраживачи Универзитета Врије упозорили су не само Интел на безбедносне рањивости унутар Интел Зенон ЦПУ-а већ и холандски Национални центар за сајбер безбедност у месецу јуну ове године. У знак захвалности и за координацију откривања рањивости са Интелом, универзитет је чак добио и награду. Тачан износ није обелодањен, али с обзиром на озбиљност проблема могао је бити значајан.

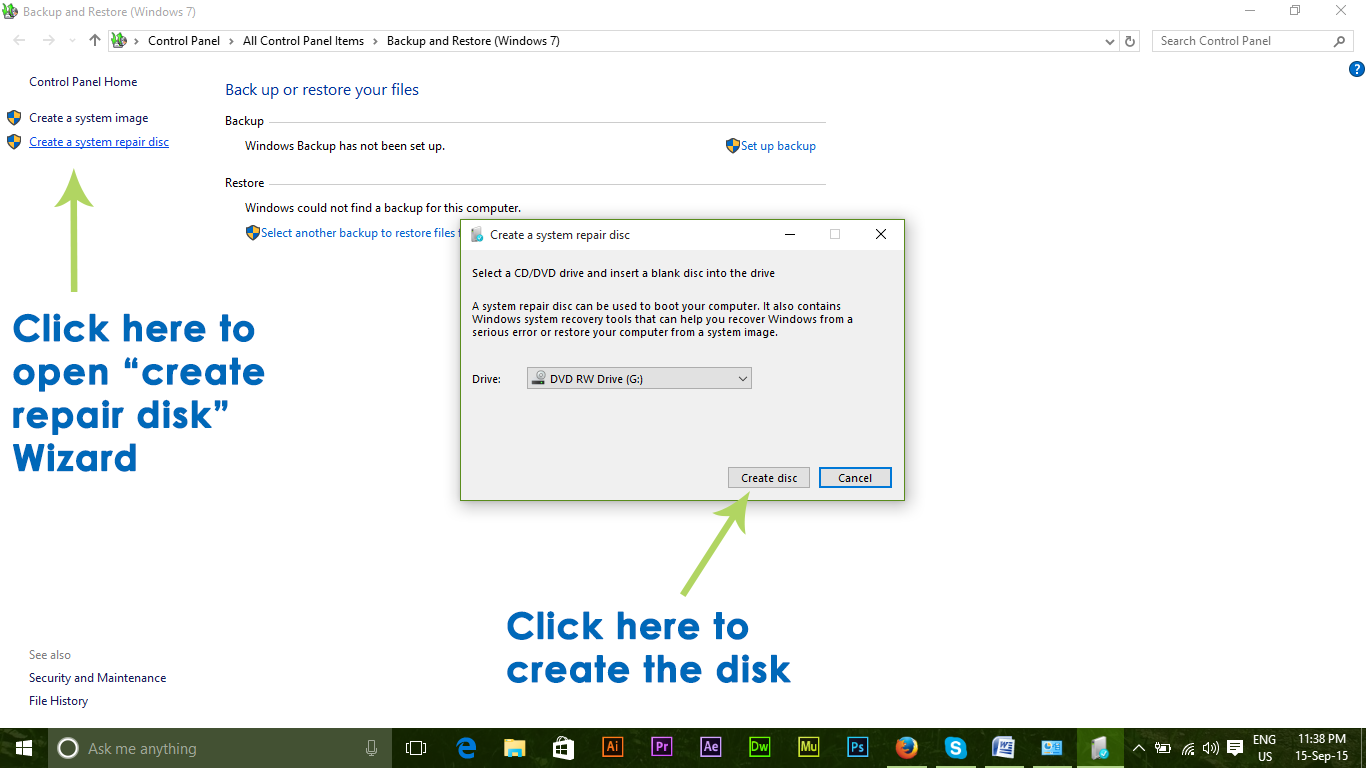

Како се заштитити од НетЦАТ сигурносне рањивости?

Тренутно је једини сигуран начин заштите од НетЦАТ сигурносне рањивости потпуно онемогућавање ДДИО функције у целости. Штавише, истраживачи упозоравају да би корисници погођених Интел Ксеон процесора такође требало да онемогуће РДМА функцију да би били безбедни. Непотребно је рећи да неколико системских администратора можда неће желети да се одрекну ДДИО-а на својим серверима јер је то важна карактеристика.

Интел је приметио да би корисници Ксеон ЦПУ-а требало да „ограниче директан приступ из непоузданих мрежа“ и да користе „софтверске модуле отпорне на временске нападе, користећи код стила константног времена“. Истраживачи Универзитета Врије, међутим, инсистирају на томе да пуки софтверски модул можда неће моћи заиста да се одбрани од НетЦАТ-а. Модули би, међутим, могли да помогну у сличним подвизима у будућности.

Ознаке интел