Виндовс 10

Најновија издања оперативног система Виндовс 10, наиме в1903 и в1909, садрже експлозивну сигурносну рањивост која се може користити за експлоатацију протокола СМБ (Сервер Мессаге Блоцк). СМБв3 сервери и клијенти могу се успешно компромитовати и користити за покретање произвољног кода. Још више забрињава чињеница да се сигурносна рањивост може даљински искористити помоћу неколико једноставних метода.

Мицрософт је препознао нову сигурносну рањивост у протоколу Мицрософт Сервер Мессаге Блоцк 3.1.1 (СМБ). Чини се да је компанија претходно случајно процурила у детаље током овонедељних ажурирања закрпе у уторак. Тхе рањивост се може користити на даљину за извршавање кода на СМБ серверу или клијенту. У суштини, ово је забрињавајућа грешка РЦЕ (Ремоте Цоде Екецутион).

Мицрософт потврђује безбедносну рањивост унутар СМБв3:

У а безбедносни савет објављен јуче, Мицрософт је објаснио да рањивост утиче на верзије 1903 и 1909 оперативног система Виндовс 10 и Виндовс Сервер. Међутим, компанија је брзо истакла да недостатак још није искоришћен. Иначе, компанија је наводно процурила у детаље о сигурносној рањивости означеној као ЦВЕ-2020-0796. Али док је то чинила, компанија није објавила никакве техничке детаље. Мицрософт је само понудио кратке сажетке који описују грешку. Покупивши исте, више компанија за дигитални безбедносни производ које су део компанијског програма активне заштите и добијају рани приступ информацијама о грешкама, објавиле су информације.

ЦВЕ-2020-0796 - рањива СМБв3 рањивост.

Сјајно…

пиц.твиттер.цом/Е3уПЗкОиКН

- МалвареХунтерТеам (@малврхунтертеам) 10. марта 2020

Важно је напоменути да грешка у безбедности СМБв3 још увек није спремна за закрпу. Очигледно је да је Мицрософт можда првобитно планирао да објави закрпу за ову рањивост, али није могао, а затим није успео да ажурира индустријске партнере и продавце. То је довело до објављивања безбедносне рањивости која се и даље може искористити у дивљини.

Како нападачи могу да искористе сигурносну рањивост СМБв3?

Иако се детаљи још увек појављују, то утиче на рачунарске системе са оперативним системом Виндовс 10 верзије 1903, Виндовс Сервер в1903 (инсталација Сервер Цоре), Виндовс 10 в1909 и Виндовс Сервер в1909 (инсталација Сервер Цоре). Међутим, сасвим је вероватно да би раније верзије оперативног система Виндовс такође могле бити рањиве.

Критична грешка у Мицрософтовој имплементацији СМБв3 објављена је под мистериозним околностима. хттпс://т.цо/8кГцНЕпв7Р

- Зацк Вхиттакер (@зацквхиттакер) 11. марта 2020

Објашњавајући основни концепт и тип СМБв3 безбедносне рањивости, Мицрософт је приметио: „Да би искористио рањивост према СМБ серверу, неовлашћени нападач могао би да пошаље посебно израђени пакет на циљани СМБв3 сервер. Да би искористио рањивост према СМБ клијенту, неовлашћени нападач ће морати да конфигурише злонамерни СМБв3 сервер и убеди корисника да се на њега повеже. “

Иако је детаља мало мало, стручњаци указују да би грешка СМБв3 могла омогућити даљинским нападачима да преузму потпуну контролу над рањивим системима. Штавише, сигурносна рањивост такође може бити проводљива. Другим речима, нападачи би могли аутоматизовати нападе путем угрожених СМБв3 сервера и напасти више машина.

Како заштитити Виндовс ОС и СМБв3 сервере од нове безбедносне рањивости?

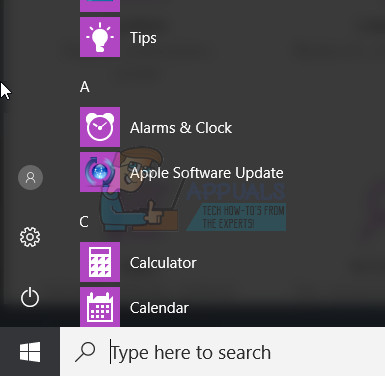

Мицрософт је можда признао постојање сигурносне рањивости унутар СМБв3. Међутим, компанија није понудила ниједан закрп који би заштитио исти. Корисници могу онемогућите компресију СМБв3 да бисте спречили нападаче од искоришћавања рањивости против СМБ сервера. Једноставна наредба за извршавање унутар ПоверСхелл-а је следећа:

Сет-ИтемПроперти -Патх “ХКЛМ: СИСТЕМ ЦуррентЦонтролСет Сервицес ЛанманСервер Параметерс” ДисаблеЦомпрессион -Типе ДВОРД -Вредност 1 -Сила

Да бисте опозвали привремену заштиту од СМБв3 сигурносне рањивости, унесите следећу команду:

Сет-ИтемПроперти -Патх “ХКЛМ: СИСТЕМ ЦуррентЦонтролСет Сервицес ЛанманСервер Параметерс” ДисаблеЦомпрессион -Типе ДВОРД -Вредност 0 -Сила

Многе компаније НИСУ рањиве на # СМБв3 ЦВЕ-2020-0796, они још увек користе Виндовс КСП / 7 и Сервер 2003/2008. #СмбГхост #ЦоронаБлуе пиц.твиттер.цом/уОНКСфвВљО

- ЦИСОвитхХоодие (@СецГуру_ОТКС) 11. марта 2020

Важно је напоменути да метода није свеобухватна и само ће одгодити или разуверити нападача. Мицрософт препоручује да блокирате ТЦП порт ‘445’ на заштитним зидовима и клијентским рачунарима. „Ово може помоћи у заштити мрежа од напада који потичу изван периметра предузећа. Блокирање погођених портова на ободу предузећа најбоља је одбрана која помаже у избегавању напада заснованих на Интернету “, саветовао је Мицрософт.

Ознаке Виндовс Виндовс 10