Мицрософт бежични адаптер за приказ. Лаптоп Г7

Мицрософтов адаптер за бежични приказ В2 дијагностикован је са три рањивости: рањивост убризгавања команди, неисправна контрола приступа и рањива злих близаначких напада. Прва рањивост тестирана је само на софтверу Мицрософт Вирелесс Дисплаи Адаптер В2 верзије 2.0.8350 до 2.0.8372 и утврђено је да утиче на све верзије из овог опсега. Утврђено је да сломљена контрола приступа и зли рањиви удвојени напад утичу само на верзију софтвера 2.0.8350 у тестираном опсегу. Остале верзије софтвера нису тестиране, а рањивости још нису искоришћене. Ознака је додељена рањивости убризгавања наредби ЦВЕ-2018-8306 , и дата је релативно умерена процена ризика.

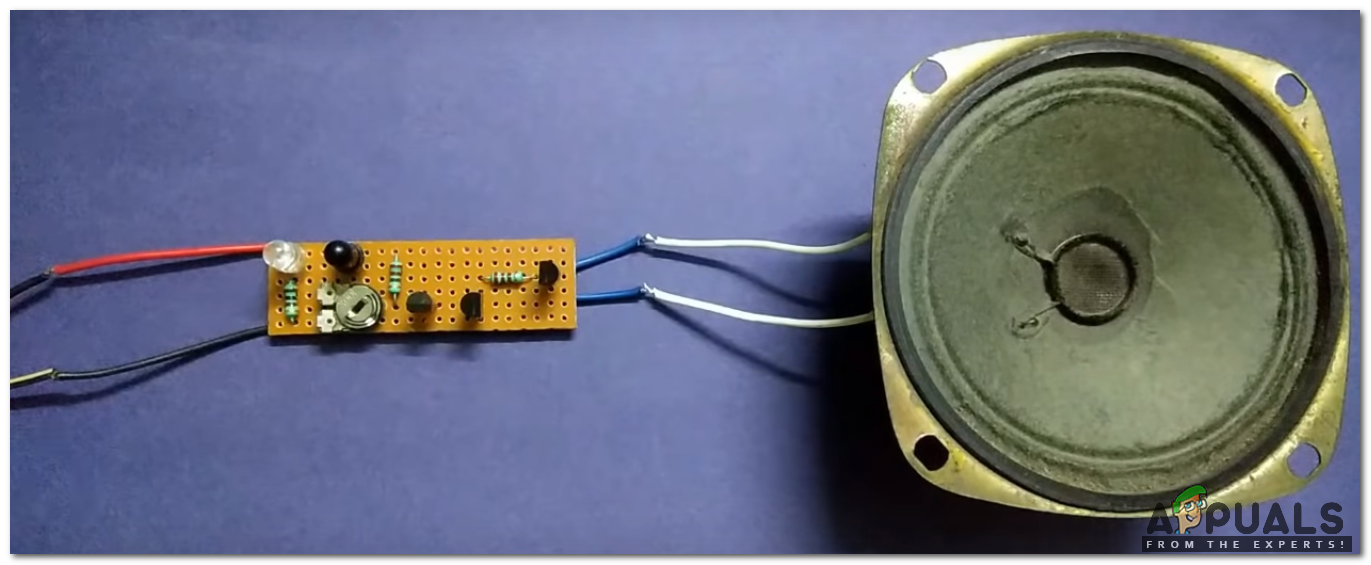

Мицрософт Вирелесс Дисплаи Адаптер је хардверски уређај који омогућава емитовање екрана са Мицрософт Виндовс омогућених Мирацаст уређаја. Механизам користи Ви-Фи Дирецт везу и Мирацаст аудио / видео преносни канал за емитовање екрана. Процес је шифрован ВПА2 према шифровању Ви-Фи везе која се користи за додатну сигурност.

Да би се уређај упарио са екраном, механизам нуди и везу помоћу тастера као и везу са ПИН-ом. Једном када се веза успостави, уређај не треба верификовати за сваку следећу везу.

Настављајући се са овом претходно постигнутом ауторизацијом, може доћи до рањивости убризгавања наредби када је име адаптера екрана постављено у параметру „НевДевицеНаме“. Стварајући ситуацију у којој знакови измичу скриптама из командне линије, уређај се поставља у петљу за покретање где престаје правилно да функционише. Скрипта за коју је захваћена ова рањивост је скрипта „/цги-бин/мсуплоад.сх“.

Друга рањивост, неисправна контрола приступа, може се десити када се за упаривање уређаја користи метода конфигурације дугмета, која захтева само да уређај буде у бежичном домету, без потребе за физичким приступом ради верификације ПИН-а. Једном када се прва веза успостави на овај начин, наредне везе не требају верификацију, омогућавајући угроженом уређају неограничену контролу.

Трећа рањивост, зли близаначки напад, јавља се када нападач манипулише корисником да се повеже са његовим МСВДА уређајем тако што је повезан са правим МСВДА и само угаси сопствени МСВДА нападача на који се корисник може повезати. Када се веза успостави, корисник неће знати да се повезао са погрешним уређајем и нападач ће имати приступ корисниковим датотекама и подацима, стриминг садржаја на свом уређају.

Мицрософт је првобитно контактиран 21стмарта у вези са овим низом рањивости. ЦВЕ број је додељен 19тхјуна, а ажурирања фирмвера објављена су 10тхјула. Од тада се Мицрософт управо представио са својим јавним објављивањем саветодавни . Рањивости колективно утичу на верзије 2.0.8350, 2.0.8365 и 2.0.8372 софтвера Мицрософт Вирелесс Дисплаи Адаптер В2.

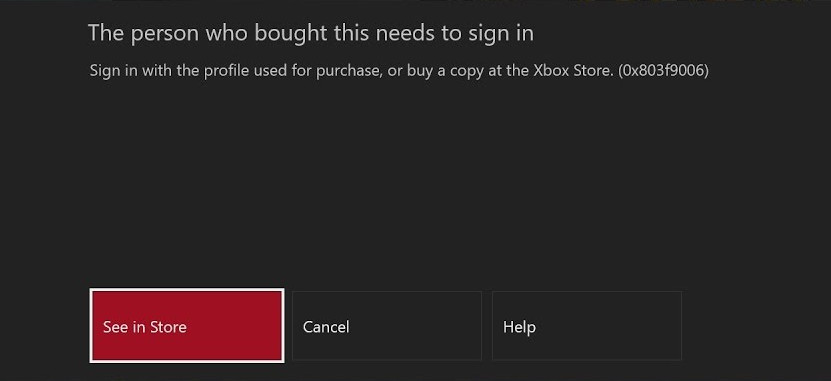

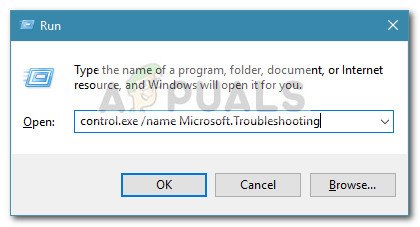

Безбедносне исправке које је Мицрософт означио као „важне“ доступне су за све три верзије на њиховој веб локацији у оквиру објављеног билтена о безбедности. Друго предложено ублажавање захтева да корисници отворе апликацију Мицрософт Вирелесс Дисплаи Адаптер за Виндовс и означе поље поред „Упари са ПИН кодом“ на картици „Сецурити Сеттинг“. Ово осигурава да је потребан физички приступ уређају за преглед његовог екрана и подударање ПИН кодова, осигуравајући да се нежељени бежично доступан уређај не повеже лако са поставком. Рањивости које су утицале на три верзије дате су као ЦВСС 3.0 основна оцена од 5,5 и временска оцена од 5.