Илустрација циберсецурити

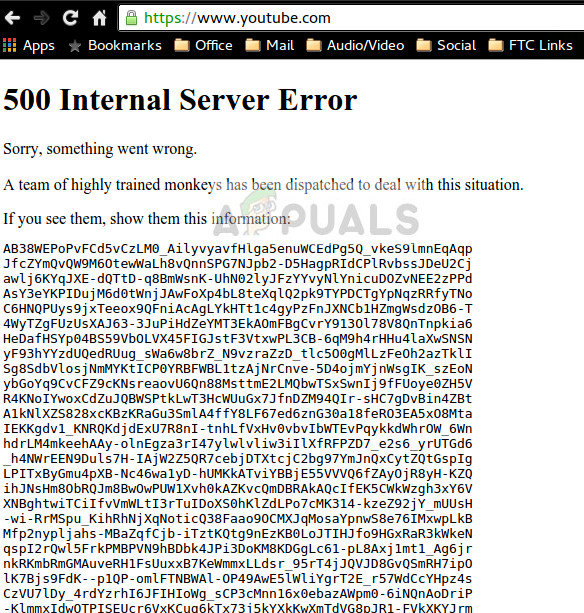

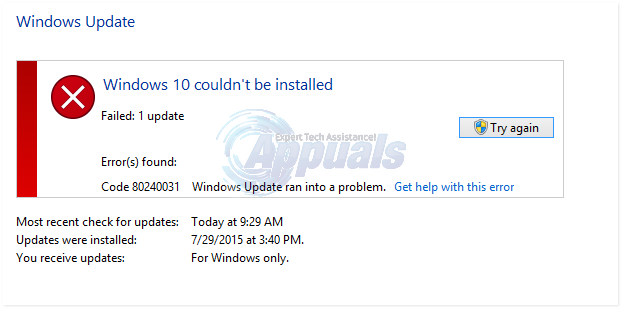

Мицрософт је пре један дан објавио важно ажурирање оперативног система Виндовс 10 (ОС). Међутим, чак ни ово ажурирање нема закрпу која би заштитила од занимљиве, једноставне, а опет врло моћне безбедносне грешке. Рањивост постоји у напредном распореду задатака оперативног система Виндовс 10. Када се експлоатише, планери задатака у основи могу доделити потпуне административне привилегије експлоататору.

Хакер је објавио интернетски псеудоним „СандбокЕсцапер“. Очигледно је да експлоатација има озбиљне сигурносне импликације у оперативном систему Виндовс 10. Занимљиво је да је хакер одлучио да нулти дан експлоатације постави на ГитХуб, спремиште софтверских алата и развојни код који је Мицрософт недавно набавио. Хакер је чак објавио Прооф-оф-Цонцепт (ПоЦ) експлоатациони код за нулту рањивост која утиче на оперативни систем Виндовс 10.

Екплоит спада у категорију нултог дана, пре свега зато што Мицрософт то још увек није признао. Једном када Виндовс 10 произвођач схвати, требало би да понуди закрпу која ће уклонити рупу која постоји у планеру задатака.

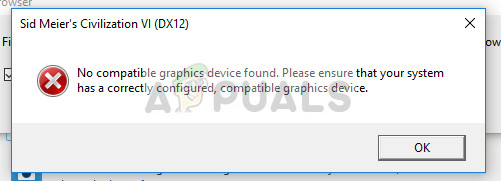

Планер задатака је једна од основних компоненти Виндовс ОС-а која постоји од дана Виндовс 95. Мицрософт је непрекидно унапређивао услужни програм који у основи омогућава корисницима ОС-а да планирају покретање програма или скрипти у унапред дефинисано време или након одређених временских интервала . Екплоит објављен на ГитХуб-у користи „СцхРпцРегистерТаск“, методу у планеру задатака за регистрацију задатака на серверу.

Из још непознатих разлога, програм не проверава дозволе онако детаљно колико би требало. Стога се може користити за постављање произвољне дозволе ДАЦЛ (Дискрециона листа за контролу приступа). Програм написан са злонамерном намером или чак нападач са привилегијама нижег нивоа може покренути неисправну .јоб датотеку да би добио привилегију „СИСТЕМ“. У суштини, ово је случај недозвољеног или неовлашћеног проблема ескалације привилегија који локалном нападачу или злонамерном софтверу потенцијално може дозволити да добије и покрене код са привилегијама административног система на циљаним машинама. На крају ће такви напади доделити нападачу пуне административне привилегије циљане Виндовс 10 машине.

Корисник Твиттера тврди да је верификовао зеро-даи екплоит и потврдио да ради на Виндовс 10 к86 систему који је поправљен најновијим ажурирањем из маја 2019. Штавише, корисник додаје да се рањивост може лако искористити у 100 посто случајева.

Могу да потврдим да ово функционише онако како јесте на потпуно закрпљеном (мај 2019) систему Виндовс 10 к86. Датотека која је раније била под потпуном контролом само СИСТЕМ-а и ТрустедИнсталлер-а сада је под потпуном контролом ограниченог корисника Виндовс-а.

Ради брзо и 100% времена на мом тестирању. пиц.твиттер.цом/5Ц73УзРкКк

- Вилл Дорманн (@вдорманн) 21. маја 2019

Ако се то не тиче довољно, хакер је такође наговестио да има још 4 неоткривене грешке нултог дана у оперативном систему Виндовс, од којих три воде ка локалној ескалацији привилегија, а четврта омогућава нападачима да заобиђу безбедност песковника. Непотребно је додавати да Мицрософт још увек није признао експлоатацију и издао закрпу. То у суштини значи да корисници оперативног система Виндовс 10 морају да сачекају безбедносну исправку за ову одређену рањивост.

Ознаке Виндовс