О'Реилли, Савез отворених слушалица

ЦВЕ-2018-9442, која је у медијима позната као РАМпаге, могао би представљати проблем свим Андроид уређајима објављеним од 2012. Рањивост је донекле варијанта проблема Ровхаммер, који искориштава хардверску грешку пронађену у модерним меморијским картицама. Очигледно је то повезано са начином на који функционише испарљива технологија снимања заснована на полупроводницима.

Истраживачи су пре неколико година спровели тестове о томе како поновљени циклуси читања / писања утичу на ћелије меморије. Када су се захтеви слали изнова и изнова у исти ред ћелија, операције су стварале електрично поље. Ово поље би теоретски могло изменити податке ускладиштене у другим областима РАМ-а.

Ове такозване Ровхаммерове промене могле би да изазову проблеме на рачунару као и на Андроид уређајима. Креативна употреба њих могла би омогућити извршавање произвољног кода.

Конкретно, рањивост РАМ странице може хипотетички дозволити нападе типа Ровхаммер користећи мрежне пакете и ЈаваСцрипт код. Неки мобилни уређаји не би могли правилно да обраде ове нападе и сигурно нису толико озбиљни као они који користе ГПУ картице на стоним рачунарима. Ипак, проблеми са РАМ модулима испорученим од 2012. године забрињавају довољно да истраживачи брзо раде на ублажавању.

Иако инжењери Цупертина у то време више него вероватно нису били упознати са овим истраживањем, фундаменталне разлике у начину на који су дизајнирани Аппле уређаји значе да уређаји са иОС-ом можда нису толико рањиви као Андроид. Нова апликација тврди да може да тестира да ли је ваш уређај подложан овим рањивостима и можда ће постати популарно преузимање у наредних неколико недеља.

Неки Уник-ови стручњаци за безбедност изразили су забринутост због тренутног стања ових апликација. Иако се чини да је тренутни добро осмишљен алат, постоји ризик да га у будућности можда неће бити.

Нападачи би могли да поставе чисту верзију отвореног кода будуће апликације заједно са бинарним датотекама које су имале експлоатације. То би могло навести безбедносно настројене појединце да инсталирају екплоит.

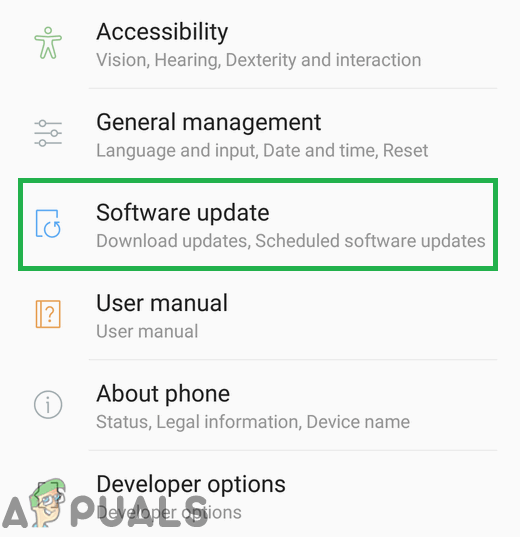

Тренутни алат је доступан из званичних спремишта и програмери подстичу кориснике да инсталирају такве алате чим постану доступни са ових канала. Тешко је да би било шта што из њих произашло постало жртвом ове одређене врсте социјалног инжењеринга.

Ознаке Андроид сигурност