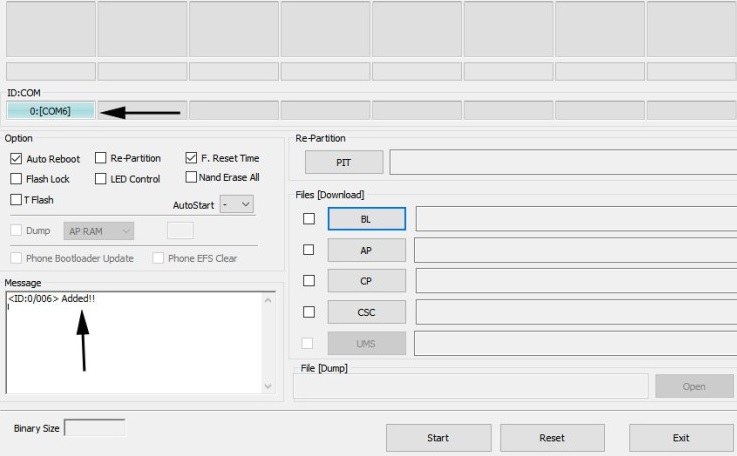

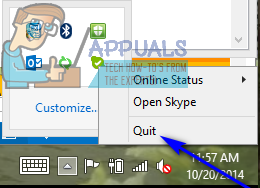

Пример рачунара без интегрисане Блуетоотх функције

Према извештају од тхеХацкерНевс Истраживачи безбедности пронашли су нову рањивост у Блуетоотх чиповима која би потенцијално могла да изложи милионе корисника даљинским нападима. Рањивост су открили истраживачи израелске заштитарске фирме Армис и сада се назива БлеедингБит .

Прва рањивост је идентификована као ЦВЕ-2018-16986 и постоји у ТИ чиповима ЦЦ2640 и ЦЦ2650 . Рањивост утиче на Ви-Фи приступне тачке компаније Цисцо и Мераки и користи предности рупе у Блуетоотх чиповима. Рањивост омогућава нападачима да преоптерете чип узрокујући оштећење меморије и омогућава нападачу да изврши злонамерни код на погођеном уређају.

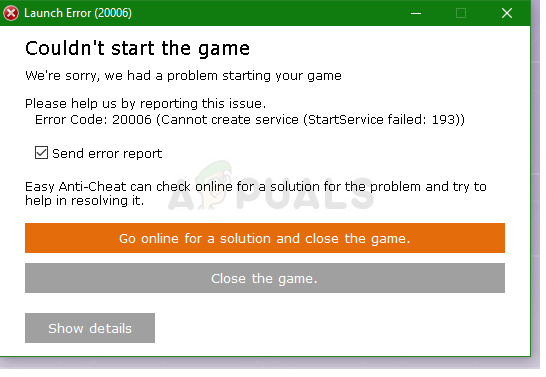

Прво, нападач шаље више бенигних БЛЕ емитованих порука, названих Адвертисинг Пацкетс, које ће бити ускладиштене у меморији рањивог БЛЕ чипа у циљаном уређају.

Даље, нападач шаље прекомерни пакет, који је стандардни рекламни пакет са суптилном изменом - одређени бит у његовом заглављу је укључен уместо искључен. Овај бит доводи до тога да чип алоцира информације из пакета много већи простор него што му заиста треба, што покреће преливање критичне меморије у процесу.

Друга рањивост је идентификована као ЦВЕ-2018-7080, налази се у ЦЦ2642Р2, ЦЦ2640Р2, ЦЦ2640, ЦЦ2650, ЦЦ2540 и ЦЦ2541 ТИ и утиче на Арубину Ви-Фи приступну тачку Сериес 300. Ова рањивост ће хакеру омогућити да испоручи злонамерни програм ажурирајте, а да корисник за то не зна.

ОАД функција по подразумеваном подешавању није аутоматски конфигурисана да адресира сигурна ажурирања фирмвера. Омогућава једноставан механизам за ажурирање фирмвера који ради на БЛЕ чипу преко ГАТТ трансакције.

Нападач се може повезати са БЛЕ чипом на осетљивој приступној тачки и отпремити злонамерни фирмвер који садржи сопствени код нападача, ефикасно омогућавајући потпуно преписивање свог оперативног система, чиме стиче потпуну контролу над њим.

Добра вест је да је Армис у јуну 2018. пријавио рањивости одговорним компанијама и да је од тада поправљен. Штавише, и Цисцо и Аруба приметили су да је њиховим уређајима Блуетоотх подразумевано онемогућен. Ниједан продавац није свестан да је ико активно користио било коју од ових рањивости нултог дана у дивљини.

Ознаке блуетоотх Безбедносна рањивост