ПБ Тецх

Јероме Сегура, врхунски истраживач безбедности који ради са Малваребитес-ом, смислио је начин како да заобиђе безбедносне заштите у Мицрософт Оффице-у користећи вектор напада који не захтева макронаредбе. Ово долази за петама другим истраживачима који су недавно пронашли методе за коришћење макро пречица за злоупотребу приступних база података.

Уграђивањем датотеке поставки у Оффице документ, нападачи могу да користе друштвени инжењеринг како би натерали кориснике на покретање опасног кода без додатних обавештења. Када техника делује, Виндовс не враћа никакве поруке о грешкама. Чак и тајновите се могу заобићи, што помаже да се сакрије чињеница да се било шта дешава.

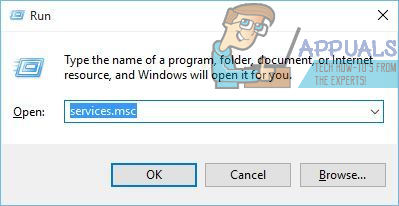

Формат датотеке који је специфичан за Виндовс 10 садржи КСМЛ код који може да створи пречице до аплета на контролној табли. Овај формат, .СеттингЦонтент.мс, није постојао у претходним верзијама Виндовс-а. Као резултат, они не би требало да буду подложни овом подвигу колико истраживачи знају.

Они који су Оффице применили помоћу слоја компатибилности апликација Вине не би требало да имају проблема, без обзира да ли користе ГНУ / Линук или мацОС. Међутим, један од КСМЛ елемената који ова датотека садржи може да направи пустош са Виндовс 10 машинама које раде на голом металу.

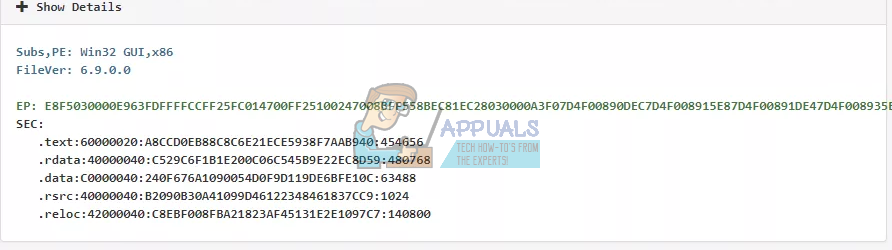

ДеепЛинк, као што је елемент познат, дозвољава извршавање бинарних извршних снопова, чак и ако имају прекидаче и параметре иза себе. Нападач би могао позвати ПоверСхелл, а затим додати нешто након ње, тако да би могао започети извршавање произвољног кода. Ако би више волели, могли би чак да позову оригинални интерпретатор старе верзије команди и користе исто окружење које је Виндовс командна линија пружала кодере од најранијих верзија НТ кернела.

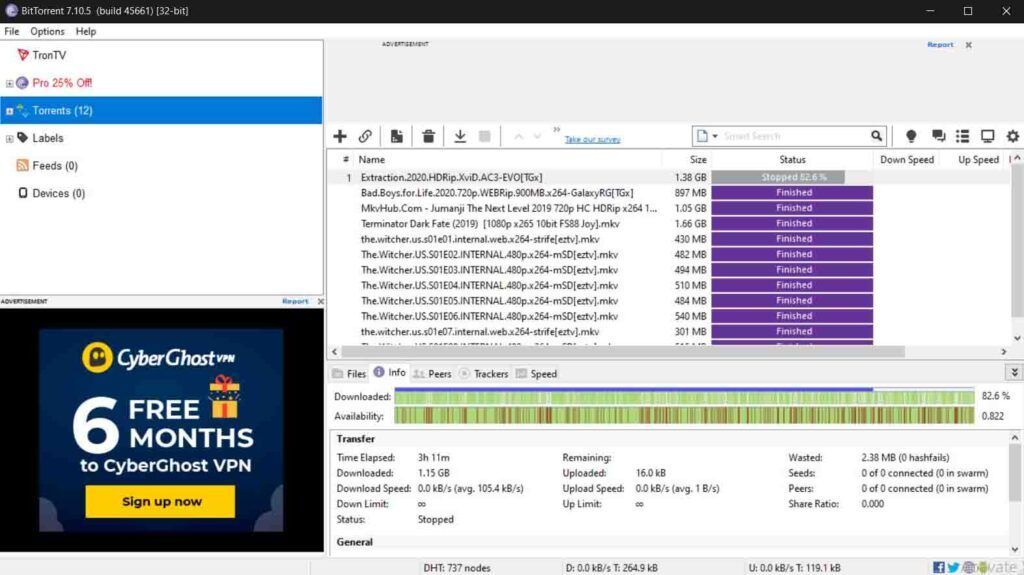

Као резултат, креативни нападач могао би да направи документ који изгледа легитимно и да се претвара да је неко други како би натерао људе да кликну на везу на њему. Ово би се, на пример, могло навикнути на преузимање апликација за криптоминирање на машину жртве.

Можда ће желети и да пошаљу датотеку путем велике кампање за нежељену пошту. Сегура је сугерисао да би ово требало да осигура да напади класичног социјалног инжењеринга неће ускоро пасти из моде. Иако би таква датотека морала да се дистрибуира безброј корисника како би се осигурало да неколико дозволи извршење кода, то би требало да буде могуће маскирањем у нешто друго.