Орацле Фусион Миддлеваре ВебЛогиц Сервер. еСолутион

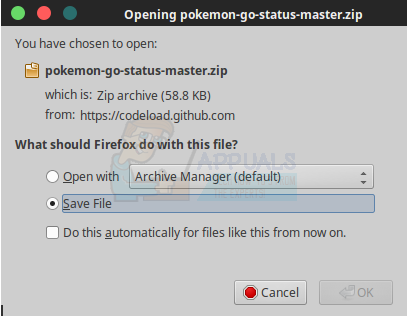

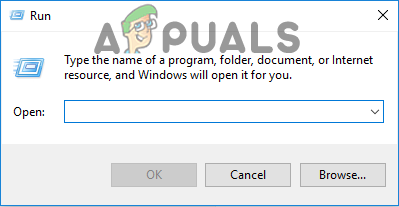

Тхе Орацле критично ажурирање закрпе је објављен овог месеца ради ублажавања вишеструких безбедносних рањивости, али они који нису ажурирали своје системе овом критичном исправком у потпуности су на удару хакера који намерно циљају све такве необновљене системе. Означена рањивост на даљину која се може искористити ЦВЕ-2018-2893 у основним компонентама ВЛС-а је у средишту онога што хакери користе у Орацле ВебЛогиц Фусион Миддлеваре-у. Погођене верзије укључују 10.3.6.0, 12.1.3.0, 12.2.1.2 и 12.2.1.3. Рањивост је оцењена 9,8 на ЦВСС 3.0 скала која указује на највећу критичност и ризик од експлоатације.

Рањивост је заједнички проучило пет ентитета пре него што су је програмери у Орацле-у анализирали. Ових пет истраживача били су 0ц0ц0ф, Бадцоде тима Кновнсец 404, Лиао Ксинки из сигурносног тима НСФОЦУС, Лилеи из Венустецх АДЛаб-а и Ксу Иуанзхен из тима за безбедност у облаку Алибаба. Истраживачи су известили да ова рањивост омогућава неовлашћеном злонамерном нападачу да добије приступ мрежи путем Т3 протокола без потребе за лозинком. То заузврат у потпуности угрожава сигурност Орацле ВебЛогиц сервера. Даље продирући, хакер би овом рутом могао да стекне потпуну контролу над сервером, интегрише малвер, украде информације и угрози мрежу.

Неколико докази о концепту су изведени за ову рањивост, а многи су уклоњени са Интернета јер су подстицали и инспирисали покушаје хакера да у стварности искористе рањивост. Прво такво искоришћавање било је пре само неколико дана 21. децембрастјула. Од тада су многи корисници доказивали концепт на мрежи како би ширили свест, али он се проширио само на више злонамерних хакера који су га прилагодили за сопствене покушаје експлоатације. Број примећених експлоатација непрекидно се повећавао током последњих неколико дана. Пронашли су две посебне групе које су ову рањивост искористиле у великом и аутоматизованом обиму истраживачи безбедности на ИСЦ БЕЗ и Кихоо 360 Нетлаб . Ове две групе се проучавају и њихови напади се сузбијају на најбољи могући начин.

Програмери у Орацлеу позивају администраторе сервера да примене најновије ажурирање закрпе, посебно одређену закрпу релевантну за рањивост ЦВЕ-2018-2893, јер се чини да не постоји други начин за ублажавање ових озбиљних напада осим закрпе сигурносне грешке кроз ажурирање.