СпецтреОпс тим, Стеве Боросх

Недавни пост на блогу са странице тима СпецтерОпс проширио се на то како крекери могу хипотетички да створе злонамерне .АЦЦДЕ датотеке и користе их као вектор пхисхинга за људе који имају инсталирану Мицрософт Аццесс Датабасе. Оно што је још важније, нагласио је да пречице Мицрософт Аццесс Мацро (МАМ) могу потенцијално да се користе и као вектор напада.

Ове датотеке се директно повезују са Аццессовим макронаредбама и постоје још у доба Оффице 97. Стручњак за безбедност Стеве Боросх показао је да се у једну од ових пречица може уградити било шта. Ово покреће лествицу од једноставног макронаредба до корисних оптерећења која учитавају .НЕТ склоп из ЈСцрипт датотека.

Додавањем позива функције у макро, где су други можда додали потпрограм, Боросх је успео да изнуди произвољно извршавање кода. Једноставно је помоћу падајућег оквира изабрао код за покретање и изабрао макро функцију.

Опције Аутоекец омогућавају покретање макронаредбе чим се документ отвори, тако да не треба да тражи дозволу од корисника. Боросх је затим користио опцију „Маке АЦЦДЕ“ у програму Аццесс да би створио извршну верзију базе података, што је значило да корисници не би могли да ревидирају код чак и да желе.

Иако је ова врста датотеке могла да се пошаље као прилог е-поште, Боросх је уместо тога сматрао ефикаснијим стварање једне пречице за МАМ која се даљински повезује са базом података АЦЦДЕ аутоекец, тако да је може покретати преко Интернета.

Након превлачења макронаредбе на радну површину да би креирао пречицу, остала му је датотека у којој није било пуно меса. Међутим, промена променљиве ДатабасеПатх у пречици дала му је слободу да се повеже са удаљеним сервером и преузме АЦЦДЕ датотеку. Још једном, ово се може учинити без дозволе корисника. На машинама са отвореним портом 445, то би се чак могло урадити са СМБ-ом уместо са ХТТП-ом.

Оутлоок подразумевано блокира МАМ датотеке, па је Боросх тврдио да би крекер могао да хости пхисхинг везу у нешкодљивој е-пошти и да користи друштвени инжењеринг да натера корисника да датотеку преузме издалека.

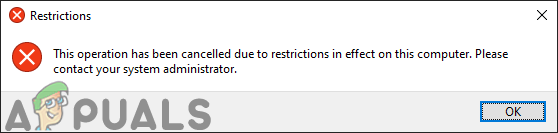

Виндовс их не пита са сигурносним упозорењем након што отворе датотеку, омогућавајући тако извршење кода. Може проћи кроз неколико мрежних упозорења, али многи корисници могу једноставно то занемарити.

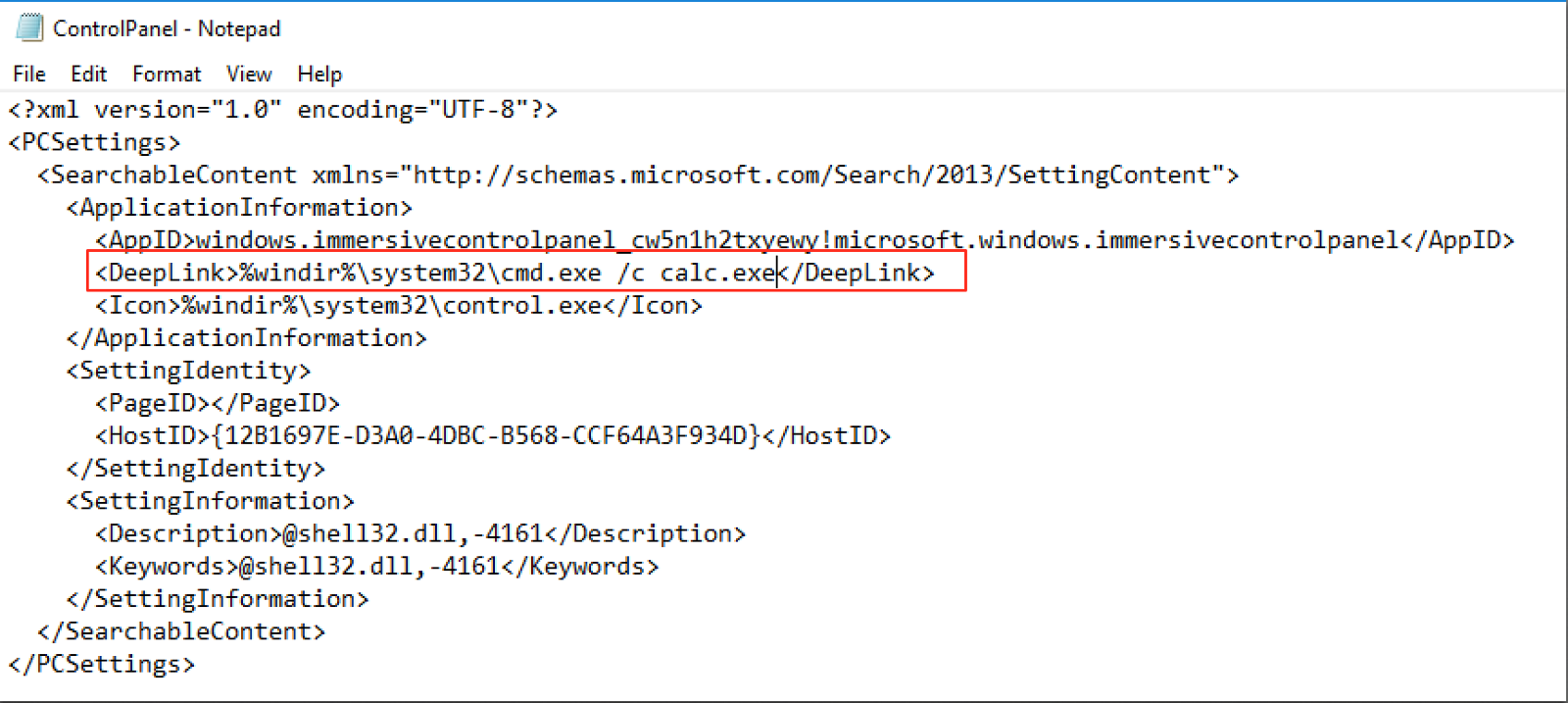

Иако се ова пукотина чини варљиво лаком за извођење, ублажавање је такође варљиво лако. Боросх је успео да блокира извршавање макронаредби са Интернета само постављањем следећег кључа регистратора:

Цомпутер ХКЕИ_ЦУРРЕНТ_УСЕР Софтваре Мицрософт Оффице 16.0 Аццесс Сецурити блоцкцонтентекецутионфроминтернет = 1

Корисници са више Оффице производа, међутим, мораће да укључе засебне уносе кључа регистратора за сваки који се чини.

Ознаке Сигурност система Виндовс