интернет претраживач

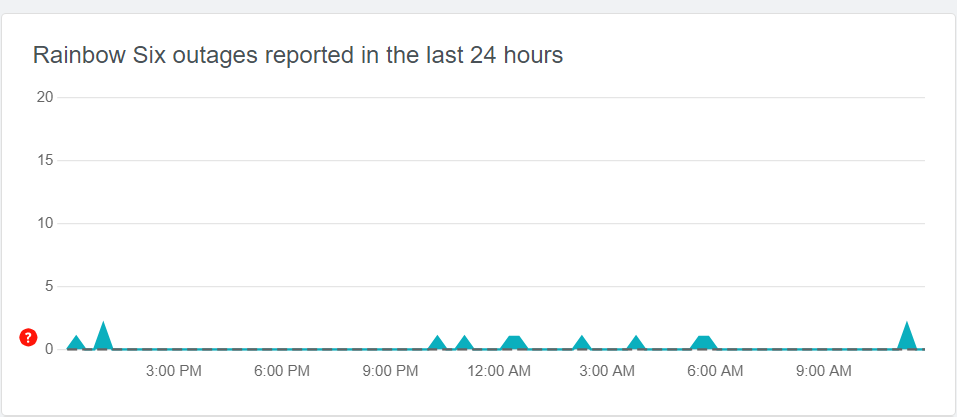

У току је безбедносни пропуст у старућем, али још увек активно коришћеном Интернет Екплореру, ‘подразумеваном’ веб прегледачу за оперативни систем Мицрософт Виндовс активно експлоатишу нападачи и злонамерни писци кода . Иако је Мицрософт добро упознат са Зеро-Даи Екплоит-ом у ИЕ-у, компанија је тренутно издала хитно саветовање о безбедности. Мицрософт тек треба да изда или примени хитно ажурирање закрпе за безбедност за решавање сигурносне рањивости у Интернет Екплореру.

Извештај о дводневном експлоатацији у Интернет Екплореру, наводно, користе нападачи „у дивљини“. Једноставно речено, новооткривена мана у ИЕ се активно користи за даљинско извршавање злонамерног или произвољног кода. Мицрософт је издао безбедносно упозорење упозоравајући милионе корисника Виндовс ОС-а на нову рањивост нултог дана у веб прегледачу Интернет Екплорер, али тек треба да објави закрпу за уклањање одговарајуће рупе у безбедности.

Безбедносна рањивост у Интернет Екплореру, оцењено као „умерено“, активно искоришћено у дивљини:

Новооткривена и наводно искоришћена сигурносна рањивост у програму Интернет Екплорер званично је означена као ЦВЕ-2020-0674 . Експлоатација од 0 дана је оцењена „Умерено“. Рупа у безбедности је у суштини проблем удаљеног извршавања кода који постоји на начин на који механизам за скриптовање обрађује објекте у меморији Интернет Екплорера. Грешка се покреће кроз библиотеку ЈСцрипт.длл.

#даркхотел # 0даи #искористити

ЦВЕ-2020-0674

Мицрософтове смернице за рањивост оштећења меморије у скрипту

Рањивост удаљеног извршавања кода постоји на начин на који механизам за скриптовање обрађује објекте у меморији у Интернет Екплореру. хттпс://т.цо/1мбкх1ИМДз

- блацкорбирд (@блацкорбирд) 18. јануара 2020

Успешним искоришћавањем грешке, удаљени нападач може извршити произвољан код на циљаним рачунарима. Нападачи могу да преузму потпуну контролу над жртвама само тако што ће их убедити да отворе злонамерно направљену веб страницу на рањивом Мицрософт претраживачу. Другим речима, нападачи могу да приме пхисхинг напад и преваре кориснике Виндовс ОС-а помоћу ИЕ-а да кликну на веб везе које воде жртве на загађену веб локацију која је прекривена малвером. Занимљиво је да рањивост не може доделити административне привилегије, осим ако сам корисник није пријављен као администратор, наведено је Мицрософтово саветовање о безбедности :

„Рањивост би могла оштетити меморију на такав начин да би нападач могао извршити произвољан код у контексту тренутног корисника. Нападач који је успешно искористио рањивост могао би стећи иста корисничка права као и тренутни корисник. Ако је тренутни корисник пријављен са администраторским корисничким правима, нападач који је успешно искористио рањивост могао би преузети контролу над погођеним системом. Тада би нападач могао инсталирати програме; прегледати, променити или избрисати податке; или направите нове налоге са пуним корисничким правима “.

Мицрософт свестан ИЕ Зеро-Даи Екплоит сигурносне рањивости и ради на решењу:

Забрињавајуће је приметити да су готово све верзије и верзије Интернет Екплорера рањиве на 0-дневни експлоатацију. Погођена платформа за прегледање веба укључује Интернет Екплорер 9, Интернет Екплорер 10 и Интернет Екплорер 11. Било која од ових верзија ИЕ може бити покренута у свим верзијама Виндовс 10, Виндовс 8.1 и Виндовс 7.

Петак је, викенд је слетео ... и # Мицрософт упозорава на Интернет експлоатацију нултог дана… хттпс://т.цо/1бкНхКИДИт #Регистар

- Безбедносни вест (@СецуритиНевсбот) 18. јануара 2020

Иако Мицрософт има т бесплатна подршка за Виндовс 7 , компанија је и даље подржавајући старење и већ застарело ИЕ веб прегледач. Мицрософт је наводно назначио да је свестан „ограничених циљаних напада“ у дивљини и да ради на поправци. Међутим, закрпа још увек није спремна. Другим речима, милиони корисника оперативног система Виндовс који раде на ИЕ и даље остају рањиви.

Једноставна, али привремена заобилазна решења како би се заштитили од експлоатације нултих дана у ИЕ:

Једноставно и изводљиво решење за заштиту од новог 0-дневног искоришћавања у ИЕ ослања се на спречавање учитавања библиотеке ЈСцрипт.длл. Другим речима, корисници ИЕ морају спречити учитавање библиотеке у меморију да би ручно блокирали експлоатација ове рањивости .

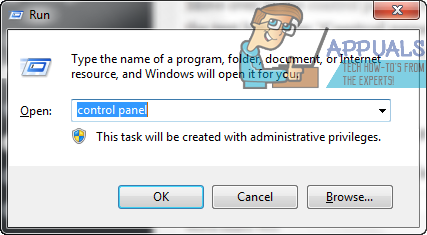

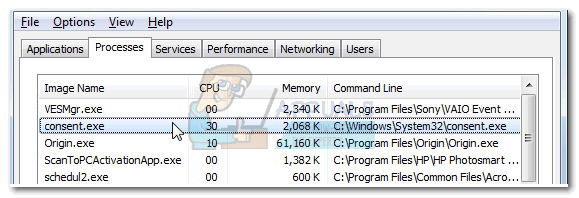

Како се 0-дневна експлоатација у ИЕ активно експлоатише, корисници Виндовс ОС-а који раде са ИЕ-ом морају следити упутства. Да би ограничили приступ ЈСцрипт.длл, корисници морају да изврше следеће наредбе на вашем Виндовс систему са администраторским привилегијама, пријављено ТхеХацкерНевс .

За 32-битне системе:

такеовн / ф% виндир% систем32 јсцрипт.длл

цацлс% виндир% систем32 јсцрипт.длл / Е / П свима: Н.

За 64-битне системе:

такеовн / ф% виндир% сисвов64 јсцрипт.длл

цацлс% виндир% сисвов64 јсцрипт.длл / Е / П свима: Н.

такеовн / ф% виндир% систем32 јсцрипт.длл

цацлс% виндир% систем32 јсцрипт.длл / Е / П свима: Н.

Мицрософт је потврдио да ће ускоро применити закрпу. Корисници који извршавају горе наведене команде могли би да доживе неколико веб локација које се понашају погрешно или се не успевају учитати. Када је закрпа доступна, вероватно путем Виндовс Упдате, корисници могу опозвати промене покретањем следећих команди:

За 32-битне системе:

цацлс% виндир% систем32 јсцрипт.длл / Е / Р свима

Ознаке интернет претраживачЗа 64-битне системе:

цацлс% виндир% систем32 јсцрипт.длл / Е / Р свима

цацлс% виндир% сисвов64 јсцрипт.длл / Е / Р свима