Од 44 закрпе, 11 је оцењено критичним, а остатак високом тежином.

2 минута читања

Фото: Репродукција

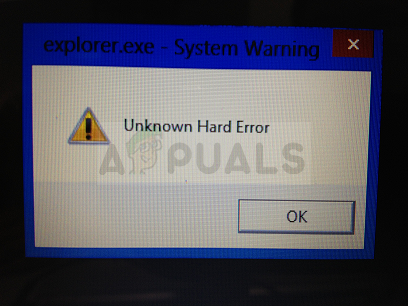

За тако популарни оперативни систем као Андроид сигурност је област у којој Гоогле не може да приушти компромисе. За своје Јули упдате , Гоогле је објавио закрпе за 44 рањивости у Андроиду. Већина ових грешака је веома тешке или критичне природе.

Ове закрпе су тренутно доступне за Гоогле-ове Пикел и Некус уређаје. Телефони других компанија мораће да сачекају док њихови произвођачи не погурају ажурирања са закрпама. Да би олакшао тај процес, Гоогле је обавестио све Андроид партнере о претњама безбедности месец дана пре објављивања јулског ажурирања.

Тешке рањивости

За јулско ажурирање, Гоогле је идентификовао и отклонио грешке у оквиру ОС-а и медија, укључујући проблеме повезане са системом и језгром.

Према билтен објавио Гоогле, „Најтежа рањивост [Фрамеворк] (ЦВЕ-2018-9433) у овом одељку могла би омогућити удаљеном нападачу да користи посебно израђену ПАЦ датотеку за извршавање произвољног кода у контексту привилегованог процеса.“

Зцалер описује ПАЦ датотеку као текстуалну датотеку која тражи од прегледача да проследи промет на прокси сервер уместо директно на одредишни сервер.

Више од 20 грешака које су сада идентификоване и отклоњене повезане су са компонентама компаније Куалцомм, компаније за телекомуникациону опрему која чини процесоре огромног дела Андроид уређаја. Најозбиљнија грешка у вези са Куалцоммом била је она која је (опет) дозволила удаљеном нападачу да изврши произвољан код у контексту привилегованог процеса.

Значајно је да Гоогле тврди да ниједан од ових критичних безбедносних проблема још увек није искоришћен или злоупотребљен, јер не постоје извештаји купаца у вези са таквом експлоатацијом.

Процес ажурирања

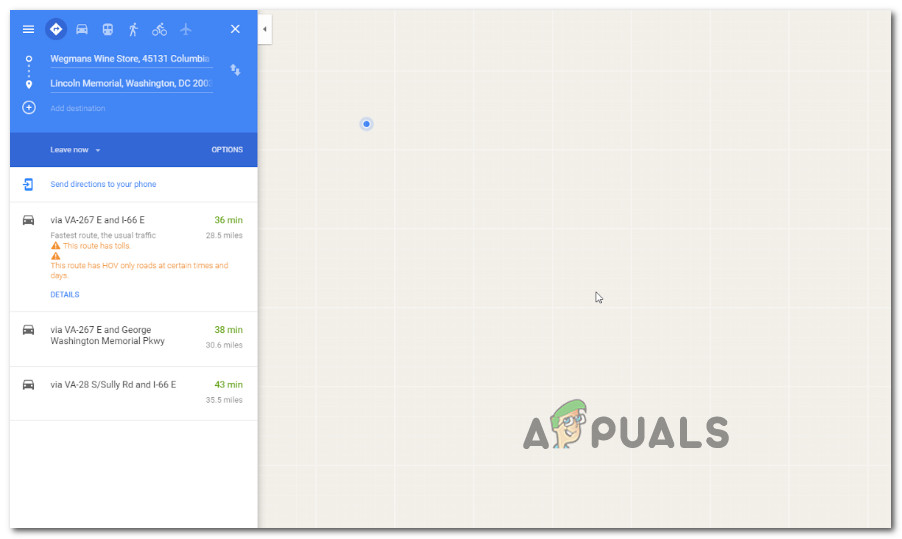

Корисници Гоогле Пикела и Некуса могу да провере да ли постоје исправке на свом паметном телефону како би аутоматски преузели безбедносне закрпе. Гоогле такође има учитао закрпу на мрежи , тако да корисници могу ручно да преузму исправку на своје телефоне.

Што се тиче осталих произвођача, Самсунг и ЛГ су већ почели да издају сигурносне закрпе за своје телефоне. Гоогле ће ускоро објавити закрпе изворног кода за Андроид Опен Соурце Репоситори (АОСП). Ово ће омогућити другим произвођачима да глатко примене кључне безбедносне закрпе на својим Андроид паметним телефонима.

Сигурно је најбоље што Гоогле остаје испред хакера у решавању безбедносних проблема који још увек нису искоришћени. Андроид као платформа сигурно не може приуштити да остави отворене путеве за злоупотребу и експлоатацију.