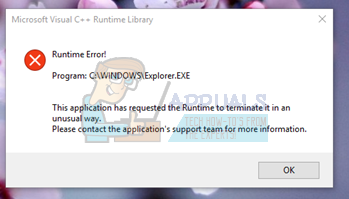

Логотипи створени да означе рањивости отапања и спектра. Заслуге за слику: Хакерске вести

Технолошки произвођачи открили су микропроцесор који заражава рањивост у лето 2017. године, а информације о рањивости под називом „Спецтре“ накнадно су објављене за јавност почетком ове године. Од тада је Интел, чији су чипови били у праву у нереду, уложио 100.000 долара награде за извештавање о еволуираним рањивостима класе Спецтре, а Владимир Кириански из МИТ-а и Царл Валдспургер са сопственим погоном обезбедили су новчану награду за унапређење детаљно истраживање две рањивости најновије верзије оне: Спецтре 1.1 и Спецтре 1.2.

У Кириански и Валдспургер'с папир објављено 10. јула 2018. године, у којем се наводе детаљи рањивости Спецтре 1.1 и Спецтре 1.2, објашњава се да прва „користи спекулативне продавнице да би створила спекулативни прелив бафера“, док друга омогућава спекулативним продавницама да „препишу податке само за читање“ ”У механизму сличном оном који се користи у рањивости класе Спецтре 3.0 познатом као Мелтдовн. Због основне природе мана класе Спецтре, оне нису нешто што се може у потпуности осујетити серијом исправки или закрпа, већ захтевају потпуну промену основног дизајна рачунарске обраде, али добра вест у вези са тим је да напади се могу изводити само на уређајима који омогућавају већу слободу експлоатације тамо где злонамерни код може инхибирати и покренути се.

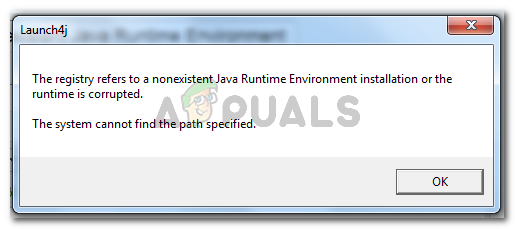

Да би спречио експлоатацију, Мицрософт Виндовс је објавио софтверске исправке које надограђују безбедносне дефиниције оперативног система, а прегледач Цхроме је издао безбедносне исправке које спречавају јавасцрипт једне веб локације да приступи другој како би зауставио заобилажење кода из једне меморије локација другом у целини. Једноставно покретање ажурирања на ова два фронта смањује ризик од експлоатације за 90% јер штити уређај на кућној фронти и ограничава убризгавање злонамерног софтвера са Интернета. Без резидентног злонамерног садржаја који користи време предмеморије за напад на одређеним тачкама како би извукао приватне информације ускладиштене на уређају, уређаји су наводно сигурни од напада класе Спецтре.

Интел је објавио системске исправке како би што боље закрпио експлоатације у тренутном стању својих уређаја, а Мицрософт је на својој веб локацији објавио корисничке водиче за ублажавање који омогућавају корисницима да избегну нападе пратећи неколико једноставних корака и на сопственим рачунарима . Утицај рањивости класе Спецтре разликује се од једне гране квара до друге, али може бити успаван као готово ништа, али с друге стране може представљати претње сигурности извлачењем података или чак физичке пријетње уређају преоптерећењем процесора тако да се прегреје како се види, недовољно иронично, на неколико ХП Спецтре уређаја суочених са рањивошћу Спецтре 3.0 Мелтдовн.

Да бисмо разумели вирус класе Спецтре и зашто се можда ускоро нећемо испрати, морамо схватити природу методологије која се користи у данашњим рачунарским процесорима, што је добро објашњено у Интеловој анализи спекулативног извршења бочних канала Бели папир . У трци за највећом процесорском снагом, многи процесори, као што је сам Интел, користили су спекулативно извршење које унапред предвиђа наредбу како би се омогућило неометано извршавање која не мора да чека да се изврше претходне наредбе пре него што се изврши следећа. Да би побољшао предвиђања, механизам користи методе кеширања бочних канала које проматрају систем. У овом случају, бочни канал временског ограничења кеш меморије може се користити за процену да ли одређена информација постоји на одређеном нивоу кеш меморије. Ово се мери на основу времена потребног за преузимање вредности, што је дужи период приступа меморији, може се закључити да је тај податак удаљенији. Злоупотреба овог механизма нечујног посматрања у рачунарским процесорима довела је до потенцијалног пропуштања приватних информација бочним каналом претпостављајући њихову вредност на исти начин као што се ради за предвиђање извршавања наредби како је предвиђено.

Рањивости класе Спецтре раде на начин који користи овај механизам. Прва варијанта је она у којој комад злонамерног софтвера шаље псеудо командни код који подстиче шпекулативне операције да би се приступило локацији у меморији која је потребна за наставак. Локације које обично нису доступне у меморији стављају се на располагање малверу путем ове обилазнице. Једном када нападач успе да смести злонамерни софтвер на место на којем је заинтересован за извлачење информација, злонамерни софтвер може деловати на начин да шпекулативног радника пошаље ван граница да преузме операције док истодобно цури меморија од интереса на нивоу кеш меморије. Друга варијанта рањивости класе Спецтре користи сличан приступ, осим из разгранате бочне линије која на исти начин износи вредности података у сарадњи са главном шпекулативном операцијом.

Као што сада можете да схватите, готово ништа не можете да учините да бисте решили овај проблем, јер су злонамерни актери успели да пронађу начине да зарију зубе у саме рупе у тканини која је основа Интел (и других, укључујући ИРМ) рачунарских процесора . Једина радња која се у овом тренутку може предузети је превентивна ублажавајућа акција која спречава да такви злонамерни актери бораве у систему и искоришћавају ову основну рањивост уређаја.

Интел: процесор који највише погађа