Јабука (Фото Медхат Давоуд на Унспласх-у)

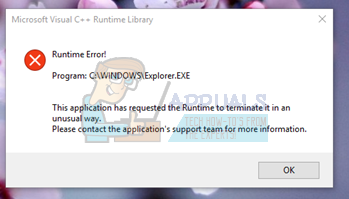

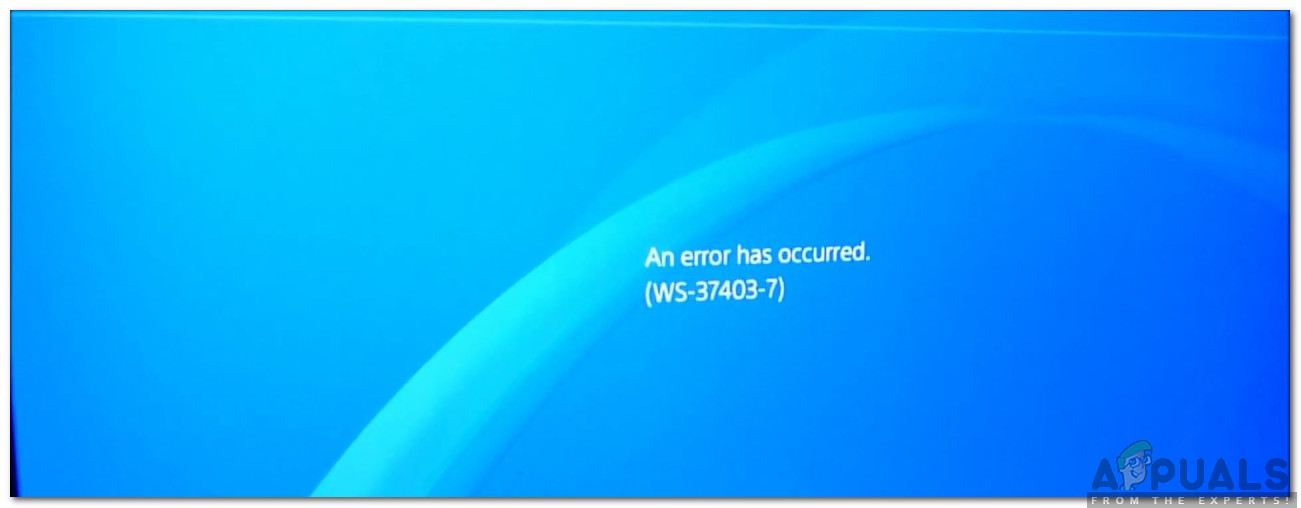

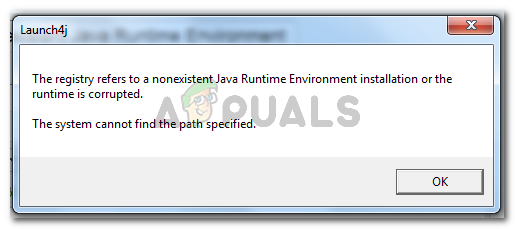

Аппле иОС, подразумевани оперативни систем за све иПхоне уређаје, садржао је шест критичних „Зеро Интерацтион“ рањивости. Гоогле-ов елитни тим „Пројецт Зеро“, који лови озбиљне грешке и софтверске недостатке, открио је исто. Занимљиво је да је Гоогле-ов тим за истраживање безбедности такође успешно поновио радње које се могу извршити користећи сигурносне недостатке у дивљини. Ове грешке потенцијално могу дозволити било којем удаљеном нападачу да преузме административну контролу над Аппле иПхонеом, а да корисник не мора да ради било шта друго осим да прима и отвара поруку.

Утврђено је да су верзије оперативног система Аппле иПхоне пре иОС-а 12.4 подложне шест грешака у безбедности „без интеракције“, открио Гоогле. Два члана Гоогле Пројецт Зеро објавила су детаље и чак успешно демонстрирала доказ о концепту за пет од шест рањивости. Безбедносне грешке могу се сматрати прилично озбиљним само зато што захтевају најмање радњи које је потенцијална жртва извршила да би угрозила безбедност иПхоне-а. Сигурносна рањивост утиче на иОС оперативни систем и може се искористити преко клијента иМессаге.

Гоогле следи „одговорну праксу“ и обавештава Аппле о озбиљним сигурносним недостацима у иПхоне иОС-у:

Гоогле ће следеће недеље открити детаље о безбедносним рањивостима у Аппле иПхоне иОС-у на безбедносној конференцији Блацк Хат у Лас Вегасу. Међутим, претраживачки гигант наставио је са одговорном праксом да упозорава одговарајуће компаније на сигурносне рупе или бацкдоор-ове и прво је пријавио проблеме Апплеу како би му омогућио издавање закрпа пре него што је тим јавно открио детаље.

Примијетивши озбиљне сигурносне грешке, Аппле је наводно пожурио да их поправи. Међутим, можда није у потпуности успео. Детаљи о једној од рањивости „без интеракције“ остали су приватни јер Аппле није у потпуности решио грешку. Информације о истима понудила је Наталие Силвановицх, једна од двојице истраживача Гоогле Пројецт Зеро који су пронашли и пријавили грешке.

Гоогле открива гомилу недостатака у Апплеовој апликацији иМессаге

Ништа није имуно на вирусе, малвер и слично или на недостатке кодирања: МацОС, Андроид, иОС, Линук, Виндовс - сви су рањиви. Закрпе и антивирусни програми су увек неопходни за СВЕ ОС хттпс://т.цо/сТпЛУИ2КскО

- Сцотти (@осусуки) 30. јула 2019

Истраживач је такође приметио да би четири од шест безбедносних грешака могле довести до извршења злонамерног кода на удаљеном иОС уређају. Још више забрињава чињеница да овим грешкама није била потребна корисничка интеракција. Нападачи само морају да пошаљу посебно кодирану неисправну поруку на телефон жртве. Злонамерни код се тада лако може извршити након што је корисник отворио поруку да би прегледао примљену ставку. Преостала два искоришћавања могла би омогућити нападачу да процури из меморије уређаја и прочита датотеке са удаљеног уређаја. Изненађујуће, чак ни овим грешкама није била потребна интеракција корисника.

Аппле би могао успешно да закрпи само пет од шест безбедносних рањивости „нулте интеракције“ у иПхоне иОС-у?

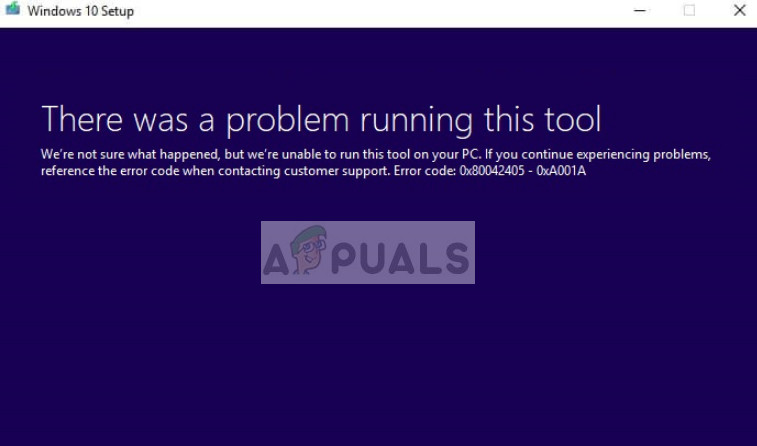

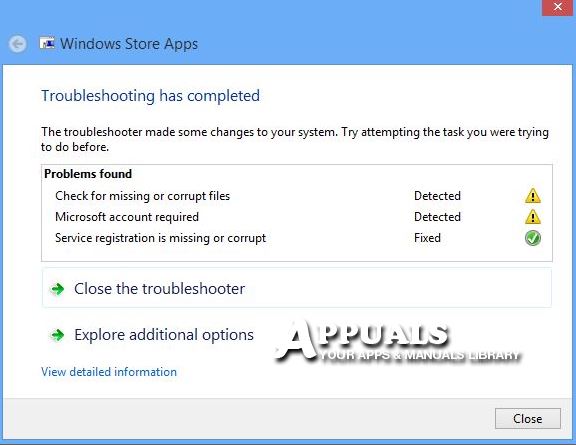

Свих шест безбедносних пропуста требало је успешно да се поправе прошле недеље, 22. јула, са Апплеовим иОС 12.4 издањем . Међутим, изгледа да то није случај. Истраживач безбедности приметио је да је Аппле успео да отклони само пет од шест безбедносних „Зеро Интерацтион“ рањивости у иПхоне иОС-у. Ипак, детаљи о пет закрпаних грешака доступни су на мрежи. Гоогле је исто понудио кроз свој систем извештавања о грешкама.

Три грешке које су омогућиле даљинско извршавање и одобриле административну контролу над жртвиним иПхонеом су ЦВЕ-2019-8647 , ЦВЕ-2019-8660 , и ЦВЕ-2019-8662 . Повезани извештаји о грешкама садрже не само техничке детаље о свакој грешци, већ и код доказа о концепту који се може користити за израду експлоатација. Како Аппле није успео да успешно закрпи четврту грешку из ове категорије, детаљи исте задржани су у тајности. Гоогле је ову сигурносну рањивост означио као ЦВЕ-2019-8641.

Једна од ових мана је питање изван читања (ЦВЕ-2019-8646) које даљинским нападачима може омогућити читање садржаја датотека ускладиштених на жртвином #иОС уређаја само слањем погрешно обликоване поруке путем иМессаге-а.

- Тхе Хацкер Невс (@ТхеХацкерсНевс) 30. јула 2019

Гоогле је пету и шесту грешку означио као ЦВЕ-2019-8624 и ЦВЕ-2019-8646 . Ове сигурносне грешке потенцијално могу дозволити нападачу да искористи жртвине приватне податке. То су посебно забрињавајуће јер могу пропуштати податке из меморије уређаја и читати датотеке са удаљеног уређаја без потребе за било каквом интеракцијом жртве.

Са иОС 12.4, Аппле је можда успешно блокирао све покушаје даљинског управљања иПхоне уређајима путем рањиве платформе иМессаге. Међутим, постојање и отворена доступност кода за концепцију значе да хакери или злонамерни кодери и даље могу да користе иПхоне уређаје који нису ажурирани на иОС 12.4. Другим речима, иако се увек препоручује инсталирање безбедносних исправки чим постану доступне, у овом случају је од кључне важности инсталирати најновије ажурирање иОС-а које је Аппле објавио без одлагања. Многи хакери покушавају да искористе рањивости чак и након што су исправљени или исправљени. То је зато што су добро свесни да постоји велики проценат власника уређаја који се не ажурирају одмах или једноставно одлажу ажурирање својих уређаја.

Тешке сигурносне грешке у иПхоне иОС-у прилично су уносне и финансијски се награђују на мрачној мрежи:

Шест сигурносних рањивости „Зеро Интерацтион“ открили су Силвановицх и колега истраживач безбедности Гоогле Пројецт Зеро Самуел Гроß. Силвановицх ће одржати презентацију о удаљеним и „без интеракције“ рањивостима иПхонеа на безбедносној конференцији Блацк Хат која ће се одржати у Лас Вегасу следеће недеље.

' Нулта интеракција ’Или‘ без трења ’Рањивости су посебно опасне и изазивају дубоку забринутост стручњака за безбедност. А. мали исечак о разговору које ће Силванович одржати на конференцији, истиче забринутост због таквих сигурносних недостатака у иПхоне иОС-у. „Било је гласина о удаљеним рањивостима које захтевају да се корисничка интеракција користи за напад на иПхоне, али доступне су ограничене информације о техничким аспектима ових напада на савремене уређаје. Ова презентација истражује удаљену површину напада иОС-а без интеракције. Расправља се о потенцијалним рањивостима у СМС-у, ММС-у, визуелној говорној пошти, иМессаге-у и Маил-у, и објашњава како се подешава алат за тестирање ових компоненти. Такође укључује два примера рањивости откривених помоћу ових метода. “

Истраживачи Гоогле Пројецт Зеро откривају 5 недостатака иМессаге „Зеро Интерацтион“, 4 поправљених у иОС 12.4 @Гоогле

ЦВЕ-2019-8660 је грешка у оштећењу меморијеДве откривене мане могу довести до пада иПхоне ГУИ-а

Један од истраживача ће детаљно објаснити недостатке Блацк Хат УСА 2019 пиц.твиттер.цом/слкккОоОбЕ

- Даили Тецх (@ ВикасГоуд1997) 30. јула 2019

Презентација ће бити постављена као једна од најпопуларнијих на конвенцији, пре свега зато што су иОС грешке без интеракције са корисником врло ретке. Већина експлоатација иОС-а и МацОС-а ослања се на успешно подвођење жртве у покретање апликације или откривање њихових Аппле ИД акредитива. Грешка при нултој интеракцији захтева само отварање запрљане поруке да би се покренуо екплоит. Ово значајно повећава шансе за инфекцију или безбедносни компромис. Већина корисника паметних телефона има ограничену некретнину на екрану и на крају отварају поруке како би проверили њихов садржај. Вешто израђена и добро срочена порука често експоненцијално повећава перцепцију аутентичности, додатно гурајући шансе за успех.

Силванович је напоменуо да се такве злонамерне поруке могу слати путем СМС-а, ММС-а, иМессаге-а, поште или чак визуелне говорне поште. Требало је само да заврше у жртвином телефону и да их отворе. „Такве рањивости су свети грал нападача, омогућавајући им неовлашћено хакирање уређаја жртава.“ Узгред, до данас је утврђено да су такве минималне или „нулте интеракције“ безбедносне рањивости користили само продавци експлоататора и произвођачи правних алата за пресретање и надзорни софтвер. Ово једноставно значи такво високо софистициране грешке који изазивају најмање сумње углавном откривају и њима тргују добављачи софтвера који послују на Дарк Веб-у. Само државне и усредсређене групе за хаковање обично имају приступ њима. То је зато што их продавци који се докопају таквих мана продају за огромне суме новца.

Према графикону цена који је објавио Зеродиум , такве рањивости продате на Дарк Веб-у или на софтверском црном тржишту могле би коштати преко милион долара по комаду. То значи да је Силванович можда објавио детаље сигурносних експлоатација које су продавци илегалних софтвера наплатили негде између 5 и 10 милиона долара. Цровдфенсе , друга платформа која ради са безбедносним информацијама, тврди да је цена могла бити много већа. Платформа заснива своје претпоставке на чињеници да су ове мане биле део „ ланац напада без клика ”. Штавише, рањивости су радиле на новијим верзијама експлоатација иОС-а. У комбинацији са чињеницом да их је било шест, продавац експлоатације могао је лако зарадити више од 20 милиона долара за партију.

Ознаке јабука Циберсецурити гоогле иос