МикроТик.

Утврђено је да је оно што је могао бити компромис веб локације малог обима масовни криптоџек напад. Симон Кенин, истраживач безбедности у компанији Трустваве, управо се вратио са презентације на сајту РСА Асиа 2018 о сајбер криминалцима и употреби крипто валута за злонамерне активности. Назовите то случајно, али одмах по повратку у своју канцеларију приметио је огроман пораст ЦоинХиве-а, а након даље инспекције открио је да је посебно повезан са мрежним уређајима МикроТик и да у великој мери циља Бразил. Када је Кенин дубље зашао у истраживање ове појаве, открио је да је у овом нападу експлоатисано преко 70 000 МикроТик уређаја, што је број који је од тада порастао на 200 000.

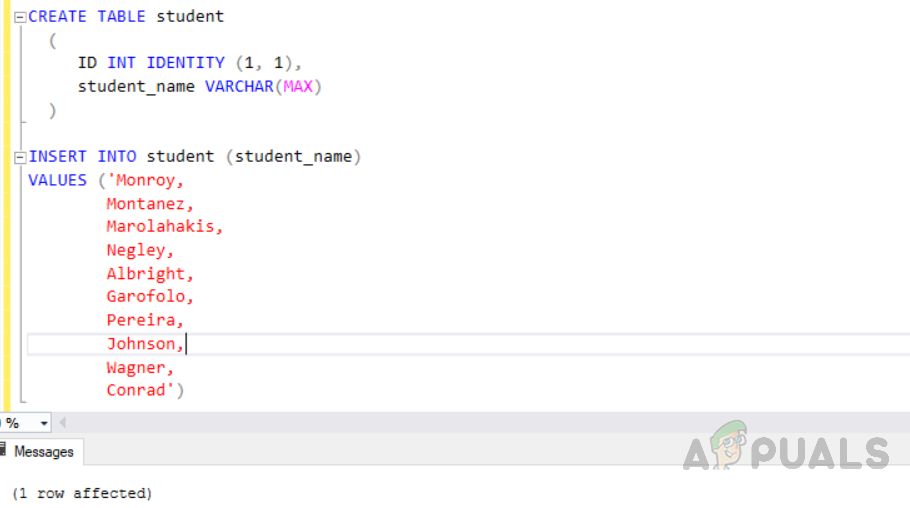

Сходан претрага МикроТик уређаја у Бразилу са ЦоинХиве-ом дала је 70.000+ резултата.Симон Кенин / Трустваве

„Ово би могла бити бизарна случајност, али током даљег прегледа видео сам да сви ови уређаји користе исти ЦоинХиве кључ странице, што значи да сви они на крају прелазе у руке једног ентитета. Потражио сам кључ странице ЦоинХиве који се користи на тим уређајима и видео сам да се нападач заиста фокусирао на Бразил. “

Сходан претрага ЦоинХиве веб кључа показала је да су сви подвизи уродили истим нападачем. Симон Кенин / Трустваве

Кенин је у почетку сумњао да је напад нулти дан експлоатације против МикроТика, али је касније схватио да су нападачи користили познату рањивост у рутерима да би извршили ову активност. Ова рањивост је регистрована, а закрпа је издата 23. априла како би ублажила своје безбедносне ризике, али као и већина таквих исправки, издање је игнорисано и многи рутери су радили на рањивом фирмверу. Кенин је пронашао стотине хиљада таквих застарелих рутера широм света, десетине хиљада за које је открио да се налазе у Бразилу.

Раније је утврђено да рањивост омогућава даљинско извршавање злонамерног кода на рутеру. Међутим, овај најновији напад успео је да направи корак даље користећи овај механизам за „убацивање ЦоинХиве скрипте у сваку веб страницу коју је корисник посетио“. Кенин је такође приметио да су нападачи користили три тактике које су појачале бруталност напада. Створена је страница грешке подржана скриптом ЦоинХиве која је извршавала скрипту сваки пут када је корисник наишао на грешку током прегледавања. Поред тога, скрипта је утицала на посетиоце различитих веб локација са или без МикроТик рутера (иако су рутери пре свега били средство за убризгавање ове скрипте). Такође је откривено да нападач користи датотеку МиктоТик.пхп која је програмирана да убризга ЦоинХиве у сваку хтмл страницу.

Како многи добављачи Интернет услуга (ИСП) користе МикроТик рутере за масовно пружање веб конекције за предузећа, овај напад се сматра претњом високог нивоа која није створена да би циљала кориснике који ништа не сумњају код куће, већ да би избацила масовну удар на велике фирме и предузећа. Штавише, нападач је на рутере инсталирао скрипту „у113.срц“ која му је омогућила да касније преузме друге команде и код. То омогућава хакеру да одржи ток приступа кроз рутере и покрене резервне скрипте у стању приправности у случају да ЦоинХиве блокира оригинални кључ локације.

Извор ТрустВаве