Дропбок

У решењу за складиштење засновано на облаку: Дропбок пронађена је рањивост увођењем ДЛЛ-а и увођењем кода. Рањивост се први пут сусрела почетком ове недеље након што је утврђено да утиче на Дропбок-ову верзију 54.5.90. Од тада је рањивост истражена и истражена, а сада је дошла до првих линија информација да би се корисници требали чувати.

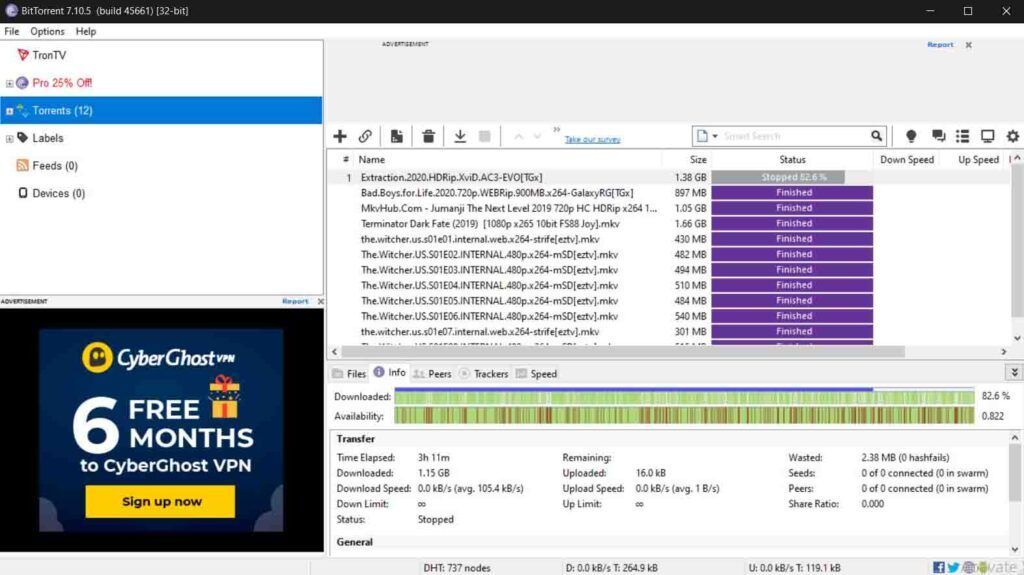

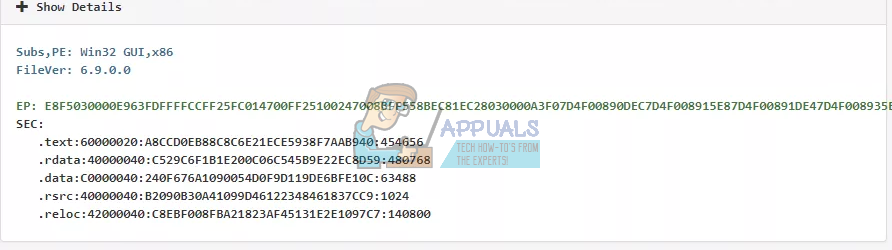

Према детаљима експлоатације које је објавио ЗвКс Сецурити Ресеарцхер, утврђено је да рањивост постоји у ДропБок-у за Виндовс, у верзији апликације 54.5.90, како је раније речено. Рањивост долази из рупа у петљи и неслагања у 4 одређене библиотеке. Те библиотеке су: цриптбасе.длл, ЦРИПТСП.длл, мсимг32.длл и нетапи32.длл. Рањивости произилазе из слободног простора у овим библиотекама и враћају се на удар и узрокују квар истих тих библиотека, што резултира укупним повлачењем Дропбок услуге у облаку.

Рањивост се може даљински искористити. Омогућава неовлашћеном злонамерном нападачу да искористи рањивост учитавања ДЛЛ-а модификујући дотичне ДЛЛ позиве тако да се злонамерно креирана ДЛЛ датотека погрешно отвори са повишеним дозволама (као што је дато за системске ДЛЛ датотеке). Корисник чији уређај пролази кроз ову експлоатацију неће то схватити док се не искористи поступак за убризгавање злонамерног софтвера у систем. Убризгавање и извршавање ДЛЛ-а ради у позадини без потребе за било којим корисничким уносом за покретање његовог произвољног кода.

Да би се репродуковала рањивост, следи доказ концепта да се прво мора злонамерна ДЛЛ датотека саставити, а затим преименовати у изглед традиционалне Дропбок ДЛЛ датотеке коју би услуга обично користила у систему. Даље, ова датотека се мора копирати у директоријум Дропбок на Виндовс Ц диску под Програм Филес. Једном када се Дропбок покрене у овом контексту, позват ће ДЛЛ датотеку са имењаком којом се манипулира и када се злонамерна датотека изврши на њеном мјесту збрком наслова, покренут ће се код на израђеном ДЛЛ-у, омогућавајући удаљеном нападачу приступ систему за даље преузимање и ширење малвера.

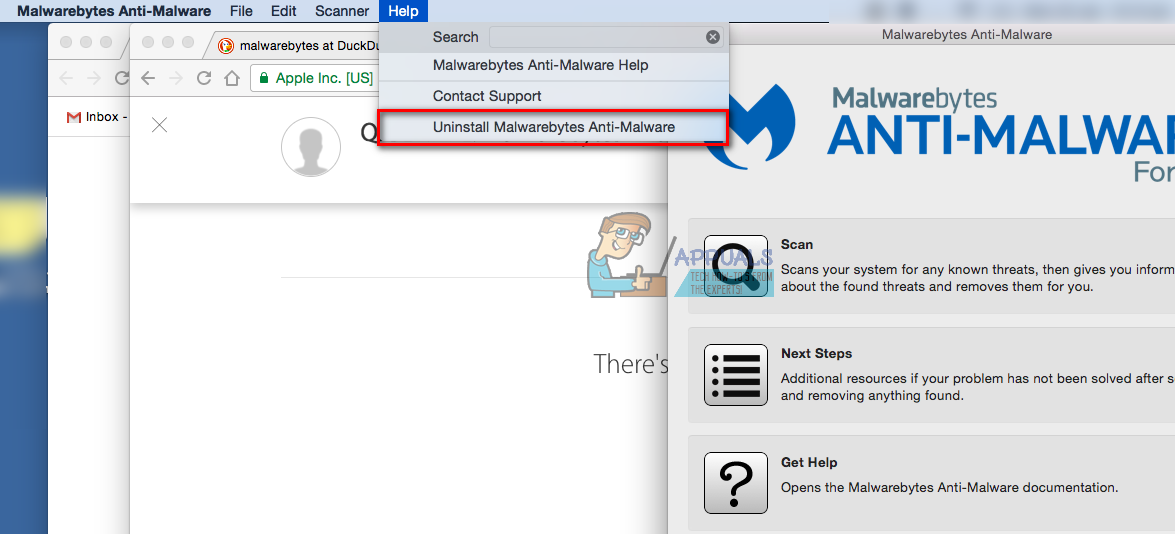

Да би се носио са свим овим, нажалост, још увек нису објављени кораци, технике или ажурирања за ублажавање, али се ажурирање може очекивати врло брзо због критичне озбиљности ризика од таквог експлоатације.

Ознаке дропбок