Еволуција малвера

Компанија за кибернетичку сигурност ЕСЕТ открила је да позната и неухватљива група за хаковање тихо распоређује малвер који има одређене циљеве. Злонамерни софтвер користи бацкдоор који је у прошлости успешно пролазио испод радара. Штавише, софтвер спроводи неколико занимљивих тестова како би био сигуран да циља активно коришћени рачунар. Ако злонамерни софтвер не открије активност или није задовољан, једноставно се искључује и нестаје како би одржао оптимални стеалтх и избегао могуће откривање. Нови злонамерни софтвер тражи важне личности у државној машинерији. Једноставно речено, малвер јури за дипломатама и владиним одељењима широм света

Тхе Ке3цханг чини се да се напредна група упорних претњи поново појавила са новом фокусираном кампањом хаковања. Група успешно покреће и управља кампањама сајбер шпијунаже најмање од 2010. Активности и експлоатације групе су прилично ефикасне. У комбинацији са предвиђеним циљевима, чини се да групу спонзорише држава. Најновији сој малвера који је применио Ке3цханг група је прилично софистицирана. Претходно распоређени тројански програми за удаљени приступ и други злонамерни софтвер такође су били добро дизајнирани. Међутим, нови малвер превазилази слепу или масовну заразу циљаних машина. Уместо тога, његово понашање је сасвим логично. Злонамерни софтвер покушава да потврди и потврди идентитет циља и машине.

Истраживачи кибернетичке сигурности у ЕСЕТ-у препознају нове нападе од стране Ке3цханг:

Напредна група за упорне претње Ке3цханг, активна најмање од 2010. године, такође је идентификована као АПТ 15. Популарна словачка антивирусна компанија, заштитни зид и друга компанија за сајбер-безбедност ЕСЕТ идентификовали су потврђене трагове и доказе о активностима групе. ЕСЕТ-ови истраживачи тврде да група Ке3цханг користи своје искушане технике. Међутим, злонамерни софтвер је значајно ажуриран. Штавише, овог пута група покушава да искористи нову заклон. Раније неоткривена и непријављена позадинска врата условно се назива Окрум.

ЕСЕТ-ови истраживачи су даље наговестили да њихова интерна анализа указује да група иде за дипломатским телима и другим владиним институцијама. Иначе, група Ке3цханг била је изузетно активна у вођењу софистицираних, циљаних и упорних кампања цибер-шпијунаже. Традиционално, група је ишла за владиним званичницима и важним личностима које су сарађивале са владом. Њихове активности примећене су у земљама широм Европе и Централне и Јужне Америке.

Нови малвер Окрум који користи групација Ке3цханг за циљање дипломата хттпс://т.цо/асгцЦКВку6 пиц.твиттер.цом/КФСк5НВ0ФО

- Сторе4апп (@ Сторе4апп1) 18. јула 2019

ЕСЕТ-ово интересовање и фокус и даље остају на групи Ке3цханг, јер је група била прилично активна у матичној земљи компаније, Словачкој. Међутим, остале популарне мете групе су Белгија, Хрватска и Чешка у Европи. Познато је да је група циљала Бразил, Чиле и Гватемалу у Јужној Америци. Активности групе Ке3цханг указују на то да би то могла бити државна група за хаковање са моћним хардвером и другим софтверским алатима који нису доступни уобичајеним или појединачним хакерима. Отуда би и најновији напади могли бити део дугорочно одржаване кампање за прикупљање обавештајних података, приметила је Зузана Хромцова, истраживачица у ЕСЕТ-у, „Главни циљ нападача је највероватније сајбер шпијунажа, зато су и изабрали ове циљеве.“

Како функционишу малинарски софтвер Кетриан и Бацкдоор Бацкдоор?

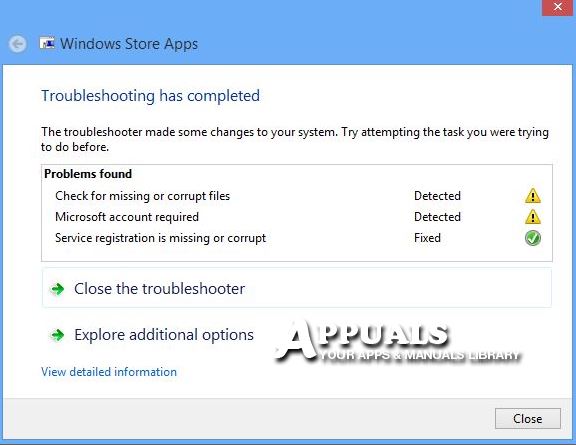

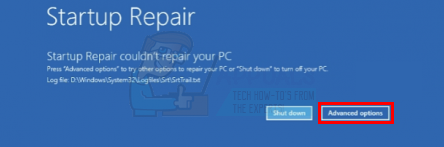

Малинарски софтвер Кетрицан и Окрум бацкдоор прилично су софистицирани. Истраживачи безбедности још истражују како је бацкдоор инсталиран или испуштен на циљане машине. Иако дистрибуција закрилне мреже Окрум и даље остаје мистерија, његово деловање је још фасцинантније. Бацкрум Окрум спроводи нека софтверска тестирања да би потврдио да се не ради у песковитом окружењу, што је у основи сигуран виртуелни простор који истраживачи безбедности користе за посматрање понашања злонамерног софтвера. Ако утоваривач не добије поуздане резултате, једноставно се сам укида да би се избегло откривање и даља анализа.

И Окрумов бацкдоор-ов метод потврде да ради на рачунару који ради у стварном свету је такође прилично занимљив. Утоваривач или бацкдоор активира путању да прими стварни терет након што се кликне на леви тастер миша најмање три пута. Истраживачи верују да се овај потврдни тест изводи првенствено да би се осигурало да бацкдоор ради на стварним, функционалним машинама, а не на виртуелним машинама или песковнику.

Након што је лоадер задовољан, Окрум бацкдоор себи прво додељује пуне администраторске привилегије и прикупља информације о зараженом рачунару. Табелира информације као што су име рачунара, корисничко име, ИП адреса хоста и који оперативни систем је инсталиран. Након тога тражи додатне алате. И нови малинарски софтвер Кетрицан прилично је софистициран и садржи више функционалности. Има чак и уграђени довнлоадер као и уплоадер. Механизам за отпремање користи се за скривени извоз датотека. Алат за преузимање унутар злонамерног софтвера може тражити ажурирања, па чак и извршавати сложене команде љуске да би продрли дубоко у рачунарску машину.

Стара школска малваре група за коју се вјерује да дјелује из Кине циљала је на дипломате с оним што истраживачи инфосец-а кажу да је претходно било без докумената. Група Ке3цханг, која дјелује већ низ година, одавно постоји… хттпс://т.цо/н1ТБоК1пККС

- Регистар: Резиме (@_ТхеРегистер) 18. јула 2019

ЕСЕТ-ови истраживачи су раније приметили да је Окрум бацкдоор могао чак применити додатне алате попут Мимикатз-а. Овај алат је у суштини тајни келогер. Може да посматра и снима притиске тастера и покушава да украде акредитиве за пријаву на друге платформе или веб локације.

Иначе, истраживачи су приметили неколико сличности у командама које Окрум бацкдоор и малинар Кетриан користе за заобилажење безбедности, додељивање повишених привилегија и обављање других незаконитих активности. Непогрешива сличност између њих двојице навела је истраживаче да верују да су њих две блиско повезане. Ако то није довољно јака асоцијација, оба софтвера циљају исте жртве, приметила је Хромцова, „Почели смо да повезујемо тачке када смо открили да је Окрум бацкдоор коришћен за бацање кетрицанског бацкдоор-а, састављеног 2017. Поврх тога , открили смо да су на неке дипломатске ентитете који су били погођени малвером Окрум и заштитним вратима у Кетрицану из 2015. такође утицали и Бацкдоор из 2017. године. ”

Група Ке3цханг АПТ бацила је окрум бомбу Окрум на дипломатске циљеве хттпс://т.цо/ГховтгТквд пиц.твиттер.цом/3ТтхДиХ1иР

- 420 Цибер, Инц. (@ 420Цибер) 18. јула 2019

Два повезана злонамерна софтвера која су у размаку од година и упорне активности напредне групе за упорне претње Ке3цханг указују на то да је група остала верна сајбер шпијунажи. ЕСЕТ је увјерен да је група побољшала тактику, а природа напада расте софистицирано и ефикасно. Група за сајбер безбедност већ дуго бележи подвиге те групе и јесте вођење детаљног извештаја о анализи .

Сасвим недавно смо извештавали о томе како је хакерска група напустила своје друге илегалне активности на мрежи и почео да се фокусира на сајбер шпијунажу . Сасвим је вероватно да би хакерске групе могле да пронађу боље изгледе и награде у овој активности. Уз све веће нападе које спонзорише држава, неваљале владе такође могу потајно подржати групе и понудити им помиловање у замену вредних државних тајни.