НетСпецтре бомбардује машинске портове како би стекли приступ

4 минута читања

Нови ЦПУ напад класе Спецтре привукли су пажњу академских научника јер су недавно објавили истраживачки рад под називом „НетСпецтре: Читај произвољну меморију преко мреже“, који детаљно објашњава како функционише ова класа ЦПУ напада.

Оно што нови Спецтре ЦПУ напад чини помало застрашујућим је то што он не захтева нападач да превари своју жртву да преузме и покрене злонамерне скрипте на својој машини или чак приступи веб локацији која покреће злонамерни ЈаваСцрипт у корисниковом прегледачу.

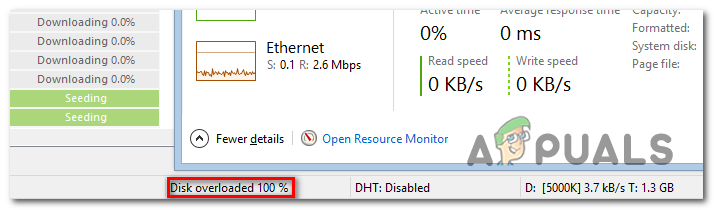

НетСпецтре ће једноставно бомбардирати мрежне прикључке машине док не пронађе начин да постигне своје циљеве.

„Спектрални напади подстичу жртву на спекулативно обављање операција које се не би догодиле током строго серијске обраде по редоследу обраде упутстава програма и које поверљивим информацијама жртве кроз тајни канал пропуштају нападача“

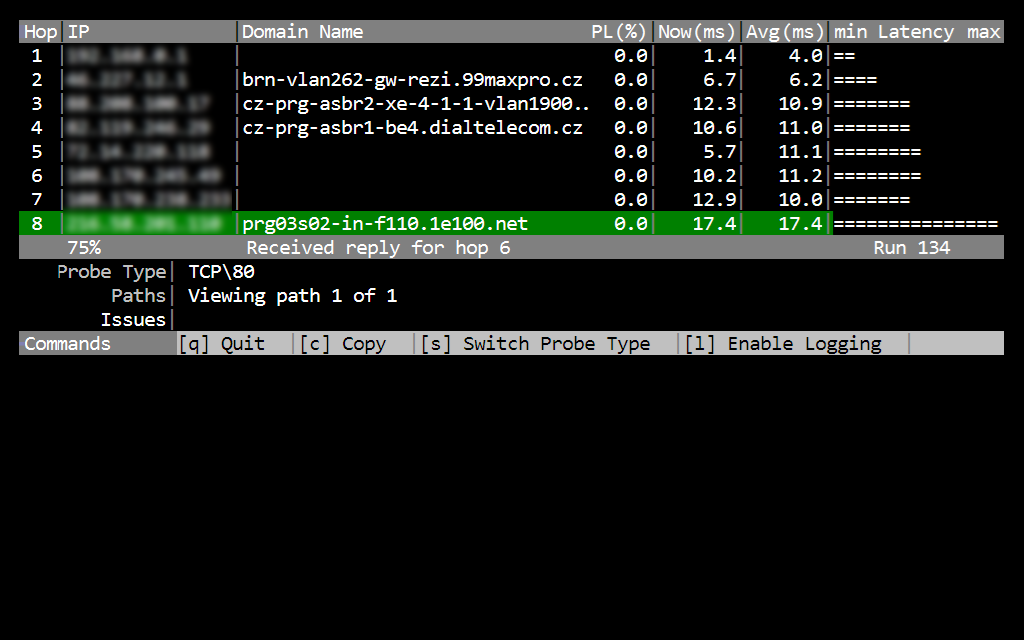

НетСпецтре, међутим, нема своје недостатке. Има невероватно малу брзину ексфилтрације, око 15 бита на сат за нападе који се изводе путем мрежне везе и циљање података ускладиштених у кеш меморији ЦПУ-а.

У истраживачком раду, академици су успели да постигну до 60 бита / сат са посебном варијацијом НетСпецтре-а која циља податке обрађене путем АВКС2 модула ЦПУ-а, који је специфичан за Интел ЦПУ-ове.

У оба случаја, НетСпецтре се тренутно сматра преспорим да би био вриједан за нападаче, што значи да је НетСпецтре само теоријска претња, а не нешто од чега би компаније требало да се крију још увек . Међутим, како технологија буде напредовала, брзине ексфилтрације ће се несумњиво повећавати и тада имамо потпуно нову класу одрживих и невероватно једноставних за извођење ЦПУ напада о којима треба бринути.

Нови напад НетСпецтре повезан је са рањивошћу Спецтре В1 (ЦВЕ-2017-5753) коју су Гоогле истраживачи открили раније ове године (2018). То значи да се такође верује да су сви ЦПУ који би могли бити погођени Спецтром В1 НетСпецтре, ако је распоређен са одговарајућим фирмвером за ОС и ЦПУ.

Тренутно постоје две варијанте напада за НетСпецтре: Издвајање података из циљног система и даљинско разбијање АСЛР-а (Рандомисатион Лаиоут Спаце Лаиоут) на циљном систему.

Ланац догађаја за прву врсту напада иде овако:

- Мистраин предиктор гране.

- Ресетујте стање микроархитектурног елемента.

- Пропустите мало до микроархитектурног елемента.

- Изложите стање микроархитектурног елемента мрежи.

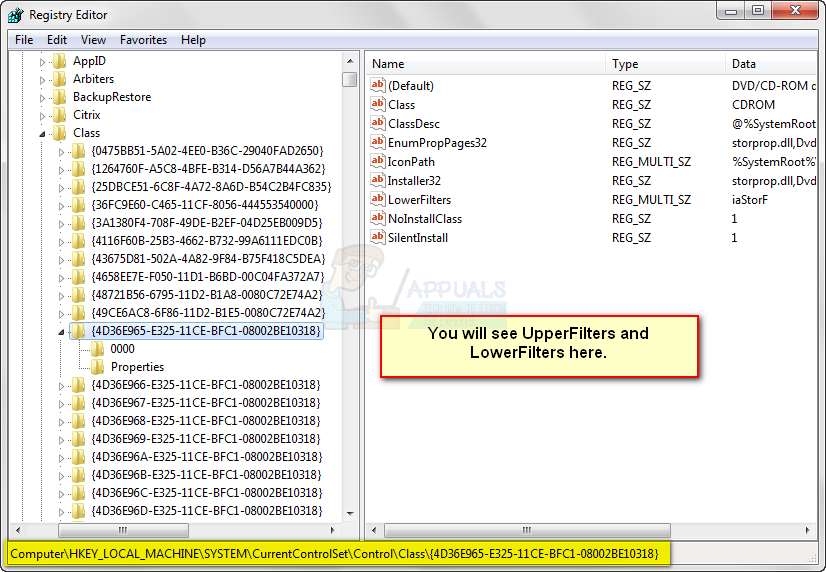

- У кораку 1, нападач погрешно изучава предвиђање гране жртве да изврши напад Спецтре. Да би погрешно обучио предиктор гране, нападач користи уређај за цурење са важећим индексима. Важећи индекси осигуравају да предиктор гране научи да увек узима грану, тј. Предиктор гране претпоставља да је услов истинит. Имајте на уму да се овај корак ослања само на уређај за цурење. Не постоје повратне информације нападачу, па стога микроархитектурно стање не мора бити ресетовано или пренесено.

- У кораку 2, нападач мора ресетовати микроархитектурно стање како би омогућио кодирање процурјелих битова помоћу микроархитектурног елемента. Овај корак у великој мери зависи од коришћеног микроархитектурног елемента, нпр. Када користи кеш меморију, нападач преузима велику датотеку од жртве; ако се користи АВКС2, нападач једноставно чека више од 1 милисекунде. Након овог корака, испуњени су сви услови да мало процури од жртве.

- У кораку 3, нападач искориштава рањивост Спецтре да би пропустио један бит из жртве. Како се предиктор гране погрешно обучава у кораку 1, пружање индекса ван граница уређају за цурење покреће унутрашњу путању и модификује микроархитектурни елемент, тј. Бит је кодиран у микроархитектурном елементу.

- У кораку 4, нападач мора да пренесе кодиране информације путем мреже. Овај корак одговара другој фази оригиналног напада Спецтре. Нападач шаље мрежни пакет којим управља гаџет за пренос и мери време од слања пакета до доласка одговора.

Метод напада бр. 2: Даљинско кршење АСЛР-а

- Мистраин предиктор гране.

- Приступите индексу ван граница да бисте кеширали (познату) меморијску локацију.

- Измерите време извршавања функције путем мреже да бисте утврдили да ли је приступ ван граница предмеморирао њен део.

Спецтре Цоунтермеасурес

Интел и АМД препоручују употребу инструкције лфенце као препреку шпекулацијама. Ово упутство мора бити уметнуто након провере критичних граница да би се зауставило шпекулативно извршење. Међутим, додавање овог у сваку проверу граница има значајне режијске перформансе.

Како је НетСпецтре мрежни напад, не може се спречити само ублажавањем Спецтра већ и противмерама на мрежном слоју. Тривијални НетСпецтре напад може се лако открити ДДоС заштитом, јер се више хиљада идентичних пакета шаље из истог извора.

Међутим, нападач може одабрати било који компромис између пакета у секунди и цурења битова у секунди. Тако се брзина цурења битова може једноставно смањити испод прага који ДДоС надзор може да открије. То важи за свако надгледање које покушава открити текуће нападе, нпр. Системе за откривање упада.

Иако напад теоретски није спречен, напад у једном тренутку постаје неизводљив, јер се време потребно да мало исцури драстично повећава. Још један начин за ублажавање НетСпецтре-а је додавање вештачке буке кашњењу мреже. Како број мерења зависи од варијансе у кашњењу мреже, додатни шум захтева да нападач изврши више мерења. Према томе, ако је одступање у кашњењу мреже довољно велико, НетСпецтре напади постају неизводљиви због великог броја потребних мерења.