Гоогле Андроид

На мрежи се појавио нови рансомваре за мобилне уређаје. Мутирајући и еволутивни дигитални вирус циља на паметне телефоне који покрећу Гоогле-ов оперативни систем Андроид. Злонамерни софтвер покушава да уђе путем једноставне, али паметно замаскиране СМС поруке, а затим копа дубоко у унутрашњи систем мобилног телефона. Поред држања критичних и осетљивих талаца, нови црв агресивно покушава да се прошири и на друге жртве путем компромитованих комуникационих платформи паметног телефона. Нова породица рансомваре-а означава важну, али забрињавајућу прекретницу у Гоогле-овом Андроид ОС-у који се све више сматрао релативно сигурним од циљаних цибер-напада.

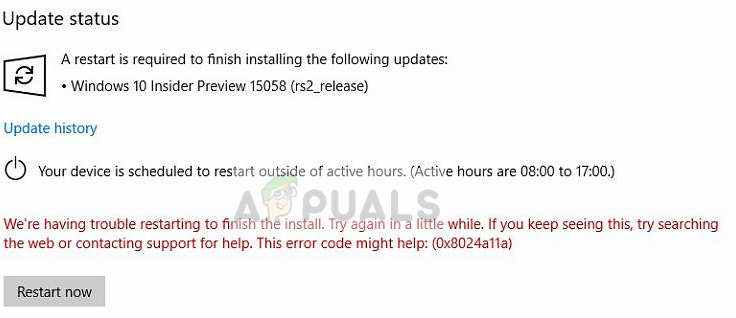

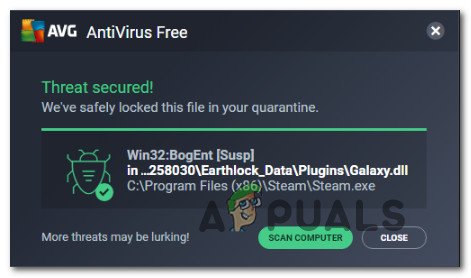

Стручњаци за кибернетичку сигурност који раде за популарни програмер антивирусних програма, заштитног зида и других алата за дигиталну заштиту ЕСЕТ, открили су нову породицу рансомваре-а дизајнирану за напад на Гоогле-ов мобилни оперативни систем Андроид. Дигитални тројански коњ користи СМС поруке за ширење, приметили су истраживачи. ЕСЕТ-ови истраживачи су нови малвер назвали Андроид / Филецодер.Ц и приметили су повећану активност истог. Иначе, чини се да је рансомваре прилично нов, али означава крај двогодишњег пада у откривању новог Андроид малвера. Једноставно речено, чини се да су хакери поново заинтересовани за циљање оперативних система паметних телефона. Управо данас смо извештавали о вишеструким Безбедносне рањивости „Зеро Интерацтион“ које су откривене у оперативном систему Аппле иПхоне иОС .

Филецодер активан од јула 2019, али се брзо и агресивно шири паметним социјалним инжењерингом

Према словачкој компанији за антивирусну и сајбер безбедност, Филецодер је у дивљини примећен врло недавно. ЕСЕТ-ови истраживачи тврде да су приметили да се рансомваре активно шири од 12. јула 2019. Једноставно речено, чини се да је злонамерни софтвер испливао на површину пре мање од месец дана, али би његов утицај могао да се повећава сваког дана.

Вирус је посебно занимљив јер напади на Гоогле-ов оперативни систем Андроид непрекидно опадају око две године. Ово је генерирало општу перцепцију да је Андроид углавном имун на вирусе или да хакери посебно не нападају паметне телефоне, већ циљају десктоп рачунаре или други хардвер и електронику. Паметни телефони су прилично лични уређаји и стога би се могли сматрати ограниченим потенцијалним циљевима у поређењу са уређајима који се користе у компанијама и организацијама. Циљање рачунара или електронских уређаја у тако великим подешавањима има неколико потенцијалних предности, јер угрожена машина може понудити брз начин угрожавања неколико других уређаја. Тада је ствар анализе информација како би се одабрале осетљиве информације. Иначе, чини се да има неколико хакерских група усмерена ка извођењу шпијунских напада великих размера .

ОБАВЕШТЕЊЕ О БЕЗБЕДНОСТИ: Појављује се сој Андроид Рансомваре ФилеЦодер: На Андроиду се појавио нови сој рансомваре-а #мобиле уређаји. Циља се на оне који користе оперативни систем Андроид 5.1 и новије верзије. Овај Андроид рансомваре сој је синхронизовао ... хттпс://т.цо/едФпо45кбп пиц.твиттер.цом/9р39ккС5иБ

- Акуиа Солутионс (@АкуиаСолутионс) 30. јула 2019

С друге стране, нови рансомваре само покушава да ограничи власника Андроид паметног телефона да приступи личним подацима. Нема назнака да злонамерни софтвер покушава да процури или украде личне или осетљиве информације или инсталира друге корисне садржаје као што су кеилоггер-ови или трагачи активности како би покушао да добије приступ финансијским информацијама.

Како се Филецодер Рансомваре шири на Гоогле Андроид оперативном систему?

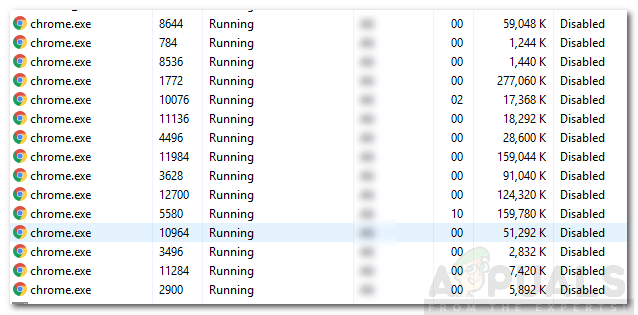

Истраживачи су открили да се Филескодер рансомваре шири путем Андроид система за размену порука или СМС-а, али његово порекло је негде другде. Чини се да се вирус лансира путем злонамерних постова на мрежним форумима, укључујући Реддит и КСДА Девелоперс форум за размену порука програмера за Андроид. Након што је ЕСЕТ указао на злонамерне постове, КСДА програмери су брзо предузели мере и уклонили осумњичене медије, али сумњив садржај је и даље био активан у време објављивања на Реддиту.

Већина злонамерних постова и коментара које ЕСЕТ покушава да привуче жртве да преузму злонамерни софтвер. Вирус увлачи жртву опонашајући садржај који је обично повезан са порнографским материјалом. У неким случајевима истраживачи су такође приметили да се неке техничке теме користе као мамци. У већини случајева, међутим, нападачи су укључивали везе или КР кодове који упућују на злонамерне апликације.

Да би се избегло тренутно откривање пре приступања, везе малвера су маскиране као везе бит.ли. Неколико таквих веб локација за скраћивање веза кориштено је у прошлости за упућивање несумњивих корисника Интернета на злонамерне веб локације, вршење крађе идентитета и друге сајбер нападе.

Хакери шире Андроид Рансомваре путем СМС-а на ваше контакте и шифрују датотеке вашег уређаја: Нова породица Андроид Рансомваре-а названа Андроид / Филецодер.Ц дистрибуирала је разне мрежне форуме и даље користи контакт листу жртве за СМС са ... хттпс://т.цо/ддквтфсвл5 пиц.твиттер.цом/6ПЈјмНиЗКБ

- Схах Схеикх (@схах_схеикх) 30. јула 2019

Једном када се Филецодер рансомваре чврсто постави у жртвин Андроид мобилни уређај, не започиње одмах закључавање корисничких података. Уместо тога, злонамерни софтвер прво упада у контакте Андроид система. Истраживачи су приметили неко занимљиво, али узнемирујуће агресивно понашање Филецодер рансомваре-а. У основи, злонамерни софтвер брзо, али темељно прелистава контакт листу жртве да би се проширио.

Злонамерни софтвер покушава да пошаље пажљиво срочену аутоматски генерисану текстуалну поруку сваком уносу на листи контаката Андроид мобилног уређаја. Да би повећао шансе потенцијалних жртава да кликну и преузму рансомваре, Филецодер вирус примењује занимљив трик. Веза садржана у умрљаној текстуалној поруци рекламира се као апликација. Што је још важније, злонамерни софтвер осигурава да порука садржи фотографију профила потенцијалне жртве. Штавише, фотографија је пажљиво постављена тако да стане у апликацију коју жртва већ користи. У стварности, то је злонамерна лажна апликација која скрива рансомваре.

Још више забрињава чињеница да је Филескодер рансомваре кодиран да је вишејезичан. Другим речима, у зависности од поставке језика зараженог уређаја, поруке се могу слати у једној од 42 могуће верзије језика. Злонамерни софтвер такође аутоматски убацује име контакта у поруку како би појачао перцепцију аутентичности.

Како Филецодер Рансомваре заражава и функционише?

Везе које је малвер генерисао обично садрже апликацију која покушава да намами жртве. Права сврха лажне апликације дискретно ради у позадини. Ова апликација садржи чврсто кодиране поставке команде и контроле (Ц2), као и адресе Битцоин новчаника, у оквиру свог изворног кода. Нападачи су такође користили популарну платформу за размену бележница на мрежи Пастебин, али она служи само као канал за динамичко проналажење и могуће даље тачке заразе.

Након што је Филецодер рансомваре успешно послао замрљани СМС у пакетима и извршио задатак, он скенира заражени уређај како би пронашао све датотеке за складиштење и шифрује већину њих. ЕСЕТ-ови истраживачи открили су да ће малвер шифровати све врсте екстензија датотека које се обично користе за текстуалне датотеке, слике, видео записе итд. Али из неког разлога оставља датотеке специфичне за Андроид као што су .апк или .дек. Злонамерни софтвер такође не додирује компримоване .Зип и .РАР датотеке и датотеке веће од 50 МБ. Истраживачи сумњају да су креатори малвера можда лоше урадили цопи-пасте посао дизања садржаја са ВаннаЦри-а, далеко тежег и плоднијег облика рансомваре-а. Све шифроване датотеке додане су са наставком „.севен“

Истраживачи откривају Андроид / Филецодер.Ц, нову Андроид рансомваре породицу која покушава да се прошири на контакте жртава и примењује неке необичне трикове хттпс://т.цо/5иЦвкВбАНД @веливесецурити @ЦАСЕ #рансомваре #Андроид пиц.твиттер.цом/д150еИ4Н7Кс

- Давид Биссон (@ ДМБиссон) 30. јула 2019

Након успешног шифровања датотека на Андроид мобилном уређају, рансомваре затим трепери типичном напоменом о откупнини која садржи захтеве. Истраживачи су приметили да Филецодер рансомваре поставља захтеве у распону од приближно 98 до 188 УСД у крипто валути. Да би створио осећај хитности, малвер такође има једноставан тајмер који траје око 3 дана или 72 сата. У напомени о откупнини се такође помиње колико датотека држи као таоце.

Занимљиво је да рансомваре не закључава екран уређаја нити спречава употребу паметног телефона. Другим речима, жртве и даље могу да користе свој Андроид паметни телефон, али неће имати приступ њиховим подацима. Штавише, чак и ако жртве некако деинсталирају злонамерну или сумњиву апликацију, она не поништава промене нити дешифрује датотеке. Филецодер генерише пар јавних и приватних кључева приликом шифровања садржаја уређаја. Јавни кључ је шифрован са моћним алгоритмом РСА-1024 и кодираном вредношћу која се шаље ауторима. Након што жртва плати путем пружених података о Битцоин-у, нападач може дешифрирати приватни кључ и предати га жртви.

Филецодер не само агресиван већ и сложен да се извуче:

ЕСЕТ-ови истраживачи раније су известили да се чврсто кодирана вредност кључа може користити за дешифровање датотека без плаћања накнаде за уцену „променом алгоритма шифровања у алгоритам дешифровања“. Укратко, истраживачи су осетили да су творци Филецодер рансомваре-а нехотице оставили прилично једноставан метод за стварање дешифрираног софтвера.

„Због уског циљања и недостатака у извршењу кампање и примени њене енкрипције, утицај овог новог рансомваре-а је ограничен. Међутим, ако програмери отклоне недостатке и оператери почну циљати шире групе корисника, Андроид / Филецодер.Ц рансомваре може постати озбиљна претња. “

Тхе истраживачи су ажурирали свој пост о Филецодер рансомваре-у и појаснио да је „овај„ тврдо кодирани кључ “јавни кључ РСА-1024, који се не може лако сломити, па је стварање декриптора за овај одређени рансомваре готово немогуће“.

Чудно је што су истраживачи такође приметили да у коду рансомваре-а нема ничега што би подржало тврдњу да ће погођени подаци бити изгубљени након завршетка одбројавања. Штавише, чини се да се творци малвера поигравају износом откупнине. Иако 0,01 Битцоин или БТЦ остају стандардни, чини се да су следећи бројеви кориснички ИД који генерише злонамерни софтвер. Истраживачи сумњају да би овај метод могао да послужи као фактор потврде идентитета за подударање долазних уплата са жртвом ради генерисања и слања кључа за дешифровање.

Ознаке андроид