ЗАБОРАВИТЕ

Новије веб технологије попут ВебАссембли и Руст помажу у масовном смањењу времена потребног да се неки процеси на страни клијента доврше приликом учитавања страница, али програмери сада објављују нове информације које би могле довести до закрпа за ове платформе апликација у наредним недељама .

Неколико додатака и ажурирања планирано је за ВебАссембли, што би хипотетички могло учинити неке од ублажавања напада Мелтдовн и Спецтре бескорисним. Извештај који је објавио истраживач из Форцепоинта инсинуирао је да се модули ВебАссембли могу користити у подле сврхе, а одређене врсте временских напада могу заиста бити погоршане због нових рутина чији је циљ да платформу учине приступачнијом кодерима.

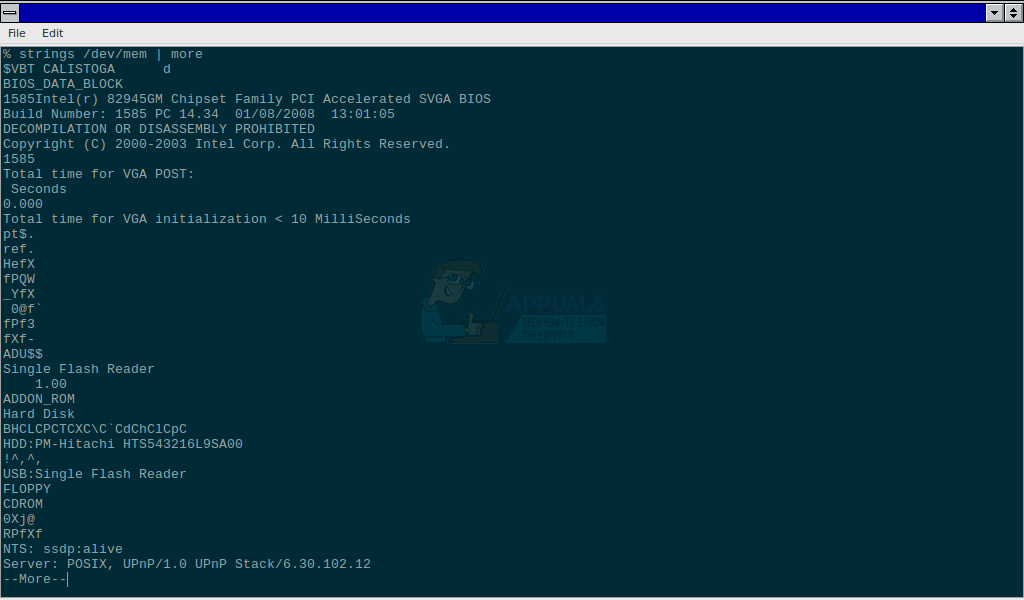

Временски напади су подкласа искоришћавања бочних канала која омогућавају проматрању треће стране да завири у шифриране податке утврђујући колико је времена потребно за извршавање криптографског алгоритма. Мелтдовн, Спецтре и друге сродне рањивости засноване на ЦПУ су сви примери временских напада.

Извештај сугерише да би ВебАссембли знатно олакшао ове прорачуне. Већ се користи као вектор напада за инсталирање софтвера за рударство криптовалута без дозволе, а ово би могло бити и подручје у којем ће бити потребне нове закрпе како би се спречила даља злоупотреба. То може значити да ће закрпе за ове исправке можда морати изаћи након што буду објављене за већину корисника.

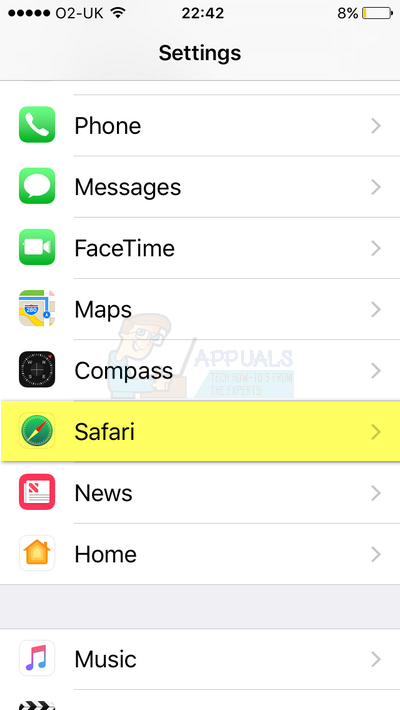

Мозилла је покушала да донекле ублажи проблем временских напада тако што је смањила прецизност неких бројача перформанси, али нови додаци ВебАссембли-у могли би ово учинити више неефикасним, јер би ова ажурирања могла омогућити извршавање непрозирног кода на корисниковом рачунару. Овај код би теоретски могао прво да се напише на језику вишег нивоа пре него што се прекомпајлира у формат бајт-кода ВАСМ.

Тим који развија Руст, технологију коју је и сама Мозилла промовисала, увео је поступак откривања у пет корака, као и 24-часовна обавештења путем е-поште за све извештаје о грешкама. Иако се чини да је њихов тим за безбедност тренутно прилично мали, ово је више него вероватно донекле слично приступу који ће заузети многи новији конзорцијуми апликационих платформи када се баве овом врстом проблема.

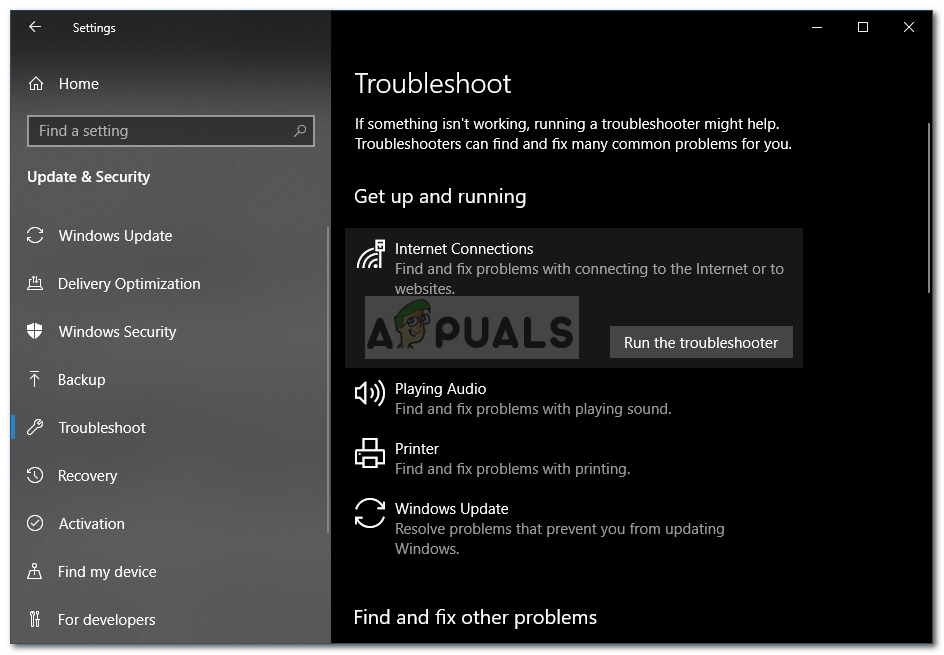

Крајњи корисници се позивају, као и увек, да инсталирају релевантне исправке како би се смањио укупан ризик од развоја рањивости повезаних са експлоатацијама заснованим на процесору.

Ознаке веб сигурност