ТП-Линк

Хиљаде ТП-Линк рутера, једног од најчешћих уређаја по повољној цени за кућну мрежу, могао бити рањив . Очигледно је да грешка у неуправљеном фирмверу потенцијално може да дозволи чак и удаљеним корисницима који њушкају на Интернету да преузму контролу над уређајем. Иако би компанија могла бити одговорна за сигурносну ману, чак су и купци и корисници делимично криви, указују безбедносни аналитичари који су исту открили.

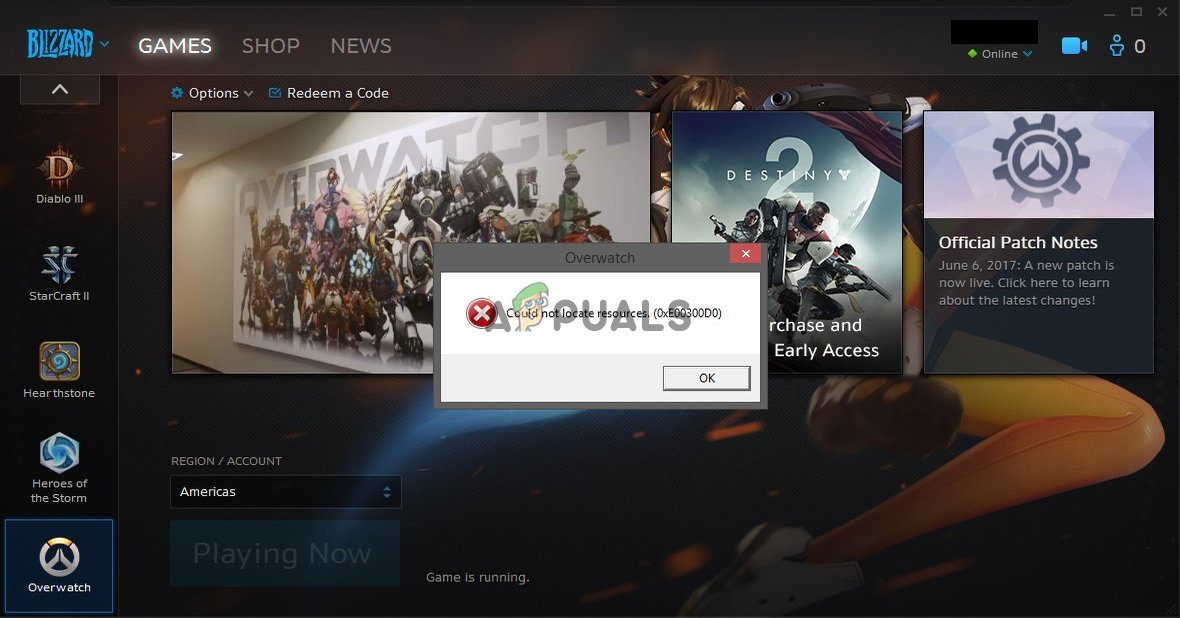

Неки ТП-Линк рутери који нису ажурирани могу очигледно бити угрожени због сигурносне грешке. Рањивост омогућава било ком неквалификованом нападачу да даљински добије пуни приступ рутеру који има недостатак у фирмваре-у. Међутим, грешка зависи и од немара крајњег корисника рутера. Истраживачи безбедности су приметили да је за експлоатацију корисник потребан да задржи подразумеване акредитиве за пријаву рутера да би функционисао. Непотребно је рећи да много корисника никада не мења подразумевану лозинку рутера.

Андрев Маббитт, оснивач британске компаније за цибер-безбедност Фидус Информатион Сецурити, први је идентификовао и пријавио сигурносни пропуст на ТП-Линк рутерима. У ствари, службено је открио грешку у извршењу даљинског кода ТП-Линк-у још у октобру 2017. Узимајући то у обзир исту, ТП-Линк је након тога објавио закрпу неколико недеља касније. Према извештају, рањиви рутер је био популарни ТП-Линк ВР940Н. Али прича се није завршила са ВР940Н. Компаније за израду рутера рутински користе сличне истим линијама кода у различитим моделима. Управо се то догодило јер је ТП-Линк ВР740Н такође био рањив на исту грешку.

Непотребно је додавати да је свака сигурносна рањивост у рутеру опасна по читаву мрежу. Измена поставки или зезање са конфигурацијама може озбиљно да наруши перформансе. Штавише, дискретно мењање поставки ДНС-а може несумњиве кориснике лако послати на лажне странице финансијских услуга или друге платформе. Усмеравање промета на такве пхисхинг локације један је од начина за крађу акредитива за пријаву.

Занимљиво је напоменути да иако је ТП-Линк био прилично брзо поправити сигурносну рањивост у својим рутерима, закрпљени фирмвер до недавно није био отворено доступан за преузимање. Изгледа да исправљени и ажурирани фирмвер за ВР740Н који ће га учинити имуним на експлоатацију није био доступан на веб локацији. Забрињавајуће је приметити да је ТП-Линк омогућио фирмвер доступан само на захтев, као што је рекао портпарол ТП-Линк. На упит, изјавио је да је ажурирање „тренутно доступно на захтев техничке подршке“.

Уобичајена је пракса да компаније израђивачи рутера шаљу датотеке фирмвера путем е-поште купцима који им пишу. Међутим, неопходно је да компаније објављују закрпљена ажурирања фирмвера на својим веб локацијама и ако је могуће упозоравају кориснике да ажурирају своје уређаје, приметио је Маббитт.