Управо су се појавиле вести да Аппле, Цлоудфларе, Фастли и Мозилла сарађују на побољшању шифровања механизма за идентификацију имена сервера ХТТПС-а на ИЕТФ 102 Хацкатхон-у, како је назначено у твиту Цлоудфларе-овог Ницк Сулливан-а. Твит је честитао микс тиму од четири технолошка гиганта рекавши „Сјајан посао“ и делећи га под везама до радних сервера на есни.екамп1е.нет и цлоудфларе-есни.цом .

Сјајан посао на ИЕТФ 102 хацкатхону шифрованог СНИ тима који чине људи из @Цлоудфларе @ брзо @мозилла и @аппле . Сада постоје имплементације у БорингССЛ, НСС и пицотлс.

Радни сервери су активни на хттпс://т.цо/сЛИ9кЛРјлК и хттпс://т.цо/АоЦ2СИлЈ7Н .

- Ницк Сулливан (@гриттигреасе) 15. јула 2018

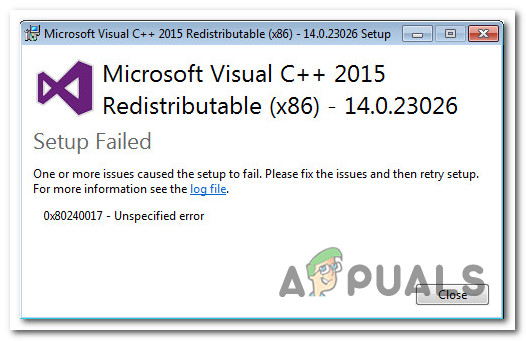

ИЕТФ Хацкатхон је платформа која позива младе програмере и технолошке ентузијасте да се придруже у изради решења за технолошка питања са којима се данас суочава обичан корисник. Догађаји се могу бесплатно придружити, отворени за све и подстичу тимски рад за разлику од такмичења. Овогодишњи ИЕТФ Хацкатхон одржан је у Монтреалу 14тхи 15тхјула. Чини се да је најистакнутије достигнуће које је из тога изашло шифровање ознаке имена сервера (ТЛС) Транспорт Лаиер Сецурити (ТНИ), проблем који је мучио програмере у последњој деценији, а који чланови Аппле-а, Цлоудфларе-а, Фастли-а , и Мозилла су сада предложили решење за.

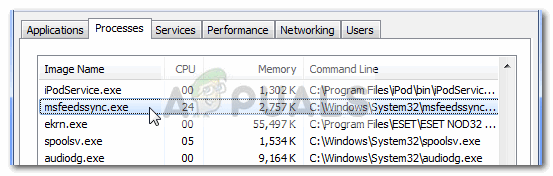

ИЕТФ Хацкатхон Евент. ИЕТФ

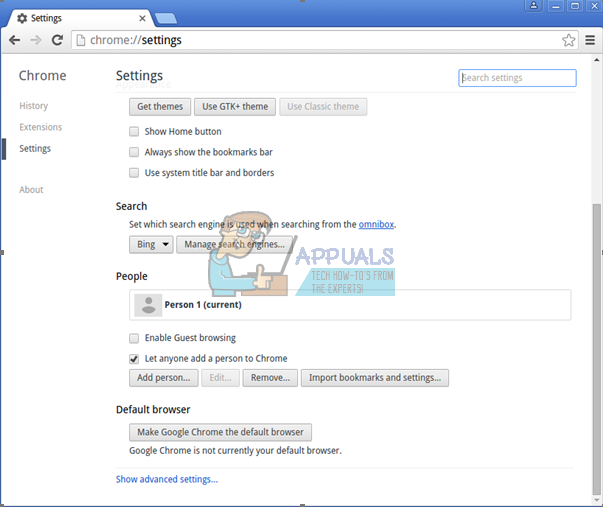

У последњој деценији и по остварен је јасан глобални прелазак са протокола хипертекста за пренос текста (ХТТП) на безбедносни ниво сервера за транспорт података о протоколу хипертекста (ТЛС СНИ ХТТПС). Тхе проблем која је произашла из оптимизације ТЛС СНИ ХТТПС система била је способност хакера да користи СНИ против своје сврхе како би се подударао пренос података за дешифровање касније.

Пре развоја СНИ било је тешко успоставити сигурне везе са више виртуелних сервера користећи исто прво руковање клијента. Када је једна ИП адреса ступила у интеракцију са једним сервером, њих двојица су разменили „здраво“, сервер је послао своје сертификате, рачунар је послао клијентски кључ, двојица су разменили команде „ЦхангеЦипхерСпец“, а затим је интеракција завршена како је веза успостављена. Ово можда звучи лако онако како је управо речено, али процес је укључивао вишеструке размене и одговоре који су лако успели да постану прилично проблематични како се повећавао број сервера са којима се комуницира. Ако су све локације користиле исте сертификате, онда ово није представљало велики проблем, али нажалост то је ретко био случај. Када је више локација слало различите сертификате тамо-амо, серверу је било тешко да одреди који сертификат рачунар тражи и у сложеној мрежи размена постало је тешко идентификовати ко је шта и када послао, чиме је прекинуо целокупну активност са поруком упозорења.

ТЛС СНИ је тада уведен у јуну 2003. године путем самита ИЕТФ-а и сврха коју је служио, у извесном смислу, била је стварање ознака са именима за рачунаре и услуге укључене у мрежу за размену. То је учинило процес размене хелло сервера и клијента много лакшим унапред јер је сервер могао да пружи тачно потребне сертификате, а њих двојица су могли да воде сопствену размену разговора без збуњености око тога ко је шта рекао. То је мало као да имате имена контаката за ћаскање и да се не збуните одакле поруке долазе, као и да можете на одговарајући начин одговорити на сваки упит, пружајући праве документе којем год рачунару то потребно. Ова дефиниција СНИ је управо оно што је изазвало највећи проблем са овом методом оптимизације процеса размене.

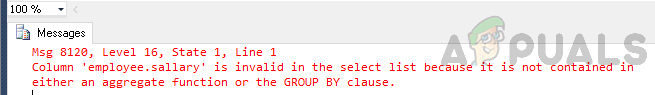

Многе фирме са којима су се суочиле приликом преласка на ХТТПС биле су прилагођавање многих сертификата СНИ формату са појединачним ИП адресама како би извршиле захтеве за сваки сертификат. Оно што је ТЛС за њих учинио је да поједностави генерисање сертификата који одговарају на такве захтеве, а оно што је СНИ урадио још више је уклањање потребе за индивидуализованим наменским ИП адресама сертификата убацивањем целог система за идентификацију кроз целу мрежу Интернета. Оно што је дошло са надоградњом века била је чињеница да је хакерима омогућило да користе успостављена „имена контаката“ за надгледање и пренос података у сенци и извлачење информација које су им потребне за дешифровање у каснијој фази.

Иако је ТЛС дозвољавао слање података напред-назад у шифрованом каналу, при чему је СНИ обезбедио да стигне на тачно одредиште, овај други је такође обезбедио средства за хакере да прате мрежне активности и упоређују их са извором пратећи ДНС захтеве, ИП адресе , и токови података. Иако су примењене строже смернице СНИ кодирања тако што су се ДНС информације прослеђивале и кроз ТЛС канал, мали прозор остаје за хакере да то могу да користе као средство идентификације да прате део информација који би желели да издвоје и изолују за дешифровање. Комплексни сервери који се баве већим прометом ТЛС шифрованих података користе обични текст СНИ за слање комуникације на својим серверима и то је оно што хакерима олакшава препознавање канала и токова информација које желе да прате. Једном када хакер успе да издвоји СНИ информације од података од интереса, он / она може да постави лажно понављање наредбе у одвојеној ТЛС вези са сервером, шаљући украдене СНИ информације и преузимајући информације које био повезан са тим. У прошлости је било неколико покушаја да се реши ово питање СНИ, али већина се супротставила принципу једноставности на којем СНИ делује како би га учинили погодним начином идентификације за сервере.

Повратак на самит који је први радио на успостављању ове методе, учесници четири технолошка гиганта вратили су се на конференцију у Монтреал да би развили шифрирање за ТЛС СНИ, јер упркос већој ефикасности у више суседних ХТТПС система, сигурност и даље остаје забринутост само колико и раније.

Да би се сакрио СНИ у ТЛС-у, „Скривени сервис“ мора бити задржан у емисији „Фронтинг Сервице“ -а који хакер може видети. Без могућности директног посматрања скривене услуге, хакер ће бити погрешно вођен кринком која се скрива у обичном тексту, а да неће моћи да идентификује основне параметре тајне службе који се користе за преношење шифрованих података. Како посматрач прати траг предње службе, подаци ће бити уклоњени са посматраног канала јер ће бити преусмерени на предвиђену скривену услугу, када ће хакер изгубити свој траг. Будући да ће и сервер бити изложен предњој услузи, док се подаци тамо пробијају, други паралелни СНИ сигнал ће се послати предњој служби за преусмеравање података према скривеној услузи и у овом смеру процес промене, хакер ће бити изгубљени у мрежи сервера. Овај механизам двоструких карата даље се развија у комбиновану карту под истим СНИ. Како се један део података шаље на сервер, подаци производе сарадника СНИ-а и два заједно раде на добијању ТЛС шифрованих података тамо где треба. Без могућности да разбије услугу насумичног прослеђивања која покрива обе СНИ стазе, хакер неће моћи да прати траг података, али ће сервер и даље моћи да их повеже и дешифрује скривену услугу као крајњу локацију података. Ово омогућава серверима да наставе да користе СНИ за оптимизацију преноса података у ТЛС шифрирању, истовремено осигуравајући да хакери нису у могућности да искористе СНИ механизам.