Руми ИТ савети

ВПА / ВПА2 је одавно утврђено као најсигурнији облик ВиФи шифровања. У октобру 2017. године, међутим, утврђено је да је ВПА2 протокол рањив на КРАЦК напад за који су успостављене технике ублажавања. Чини се да је енкрипција бежичне мреже поново нападнута, овог пута експлоатацијом ВПА / ВПА2 рањивости назване ПМКИД.

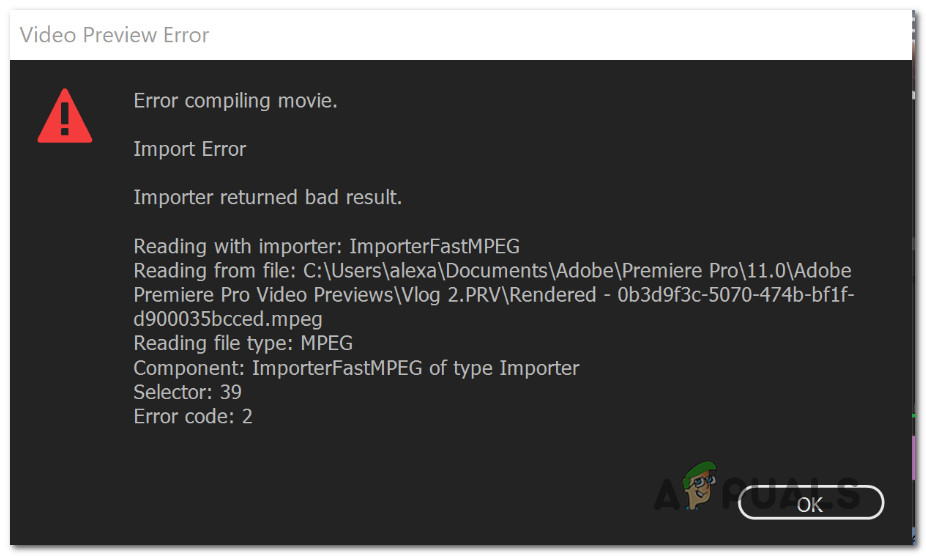

Развили смо нови напад на ВПА / ВПА2. Није потребно комплетније четворосмерно снимање руковања. Ево свих детаља и алата који су вам потребни: хттпс://т.цо/3ф5еДКСЈЛАе пиц.твиттер.цом/7бДуц4КХ3в

- хасхцат (@хасхцат) 4. августа 2018

Ову рањивост делио је Твиттер налог (@хасхцат) који је објавио слику кода која може заобићи ЕАПОЛ-ов четворосмерни руковање и напасти мрежну везу. У а пошта на веб локацији налога, програмери који стоје иза екплоит-а објаснили су да су тражили начине да нападну ВПА3 безбедносни стандард, али нису успели због протокола за симултану аутентификацију једнаких (САЕ). Уместо тога, успели су да наиђу на ову рањивост ВПА2 протокола.

Ова рањивост се користи на робусном информационом елементу сигурносне мреже (РСНИЕ) једног ЕАПОЛ оквира. Користи ХМАЦ-СХА1 за извођење ПМКИД-а, при чему је кључ ПМК, а његови подаци су спајање фиксног низа „ПМК Наме“ који укључује приступне тачке и МАЦ адресе станице.

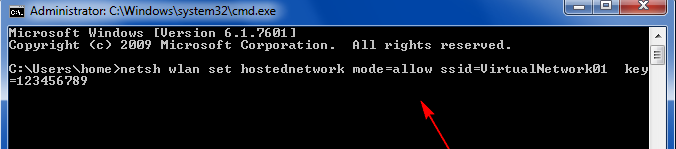

Према објави програмера, за извршење напада потребна су три алата: хцкдумптоол в4.2.0 или новији, хцктоолс в4.2.0 или новији и хасхцат в4.2.0 или новији. Ова рањивост омогућава нападачу да директно комуницира са АП. Заобилази евентуално поновно слање ЕАПОЛ оквира и евентуални неважећи унос лозинке. Напад такође уклања изгубљене ЕАПОЛ оквире у случају да је корисник АП превише удаљен од нападача и чини да се коначни подаци појављују у регуларном хек кодираном низу за разлику од излазних формата као што су пцап или хццапк.

Код и детаљи у вези с тим како код ради на искоришћавању ове рањивости објашњени су у посту програмера. Изјавили су да нису сигурни око тога на које ВиФи рутере ова рањивост директно утиче и колико је ефикасна на одговарајућим везама. Они, међутим, верују да се ова рањивост највероватније може искористити у свим 802.11и / п / к / р мрежама где су омогућене функције роминга као што је то случај са већином рутера у данашње време.

На несрећу корисника, за сада не постоје технике ублажавања ове рањивости. Појавио се пре неколико сати и нема вести да су произвођачи усмеривача то приметили (или учинили очигледним да су приметили).