Анализатор пакета Виресхарк. Оаналиста

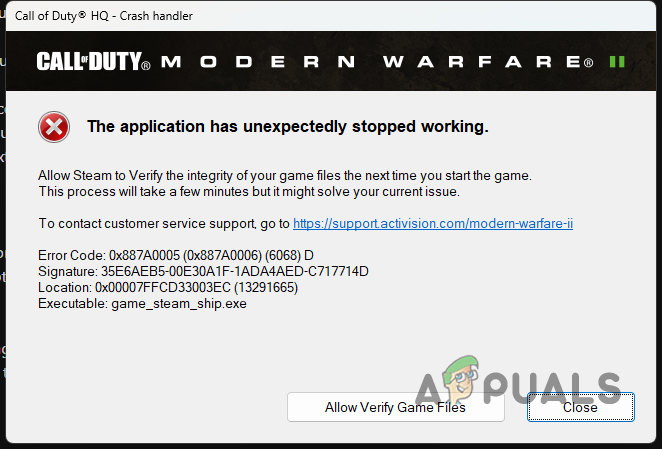

Прескочена сигурносна рањивост откривена је у анализатору мрежних протокола Виресхарк. Рањивост, означена ЦВЕ-2018-14438 , утиче на бесплатни анализатор пакета отвореног кода у свим верзијама до 2.6.2. Ризик представља чињеница да је листа за контролу приступа која управља корисницима и њиховим правима за мутек под називом „Виресхарк-ис-руннинг- {9ЦА78ЕЕА-ЕА4Д-4490-9240-ФЦ01ФЦЕФ464Б}“. Ова функција мутекса се непрекидно изводи за Виресхарк и непрекидно међусобно повезане процесе, тако да инсталациони програм НСИС може да обавести корисника да Виресхарк ради.

Ова мутек функција у всутил / филе_утил.ц позива СетСецуритиДесцрипторДацл је у стању да постави нулти дескриптор у ДАЦЛ. Способност креирања нултих АЦЛ-ова на овај начин могао би да искористи било који удаљени нападач који би потенцијално могао да постави нулу за све кориснике, укључујући администратора, што би ограничило свачију контролу, истовремено дозвољавајући приступ хакера да ограничи права, злоупотреби своја права и изврши произвољан код.

Ова рањивост је категоризирана као квар у компоненти заједничких услужних програма (либвсутил) анализатора пакета, посебно квар у неправилној функцији СетСецуритиДесцрипторДацл. У овој фази је рангирана као рањивост с релативно малим ризиком. Непосредни одговор је осигурати да се не-нулл дескриптори могу поставити само, али сигурносне импликације овога су непознате. До сада није објављено ажурирање или закрпа да би се поправила ова рањивост.