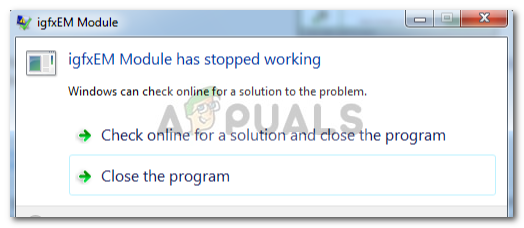

Дахуа информације и безбедносне одредбе. ИФСЕЦ Глобал

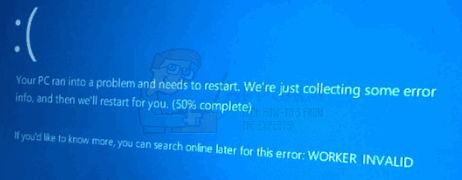

Како се људи окрећу од физичких домобрана, службеника обезбеђења и чувара животиња ка сигурносним камерама затвореног круга телевизије (ЦЦТВ) дигиталног видео снимања (ДВР), хакери су пронашли рањивост у старијим технологијама које омогућавају кршење приступа инсталираним рачунима уређаја за надзор домова што може довести власнике у ризик. Дахуа је водећа фирма за технологију заштите и надзора која пружа савремена сигурна решења за замену застарелих модула користећи већ постојеће везе и каблове. Чини се, међутим, да постоји рањивост која је од 2013. године позната у Дахуа-иним ДВР уређајима за обраду слика, на које је послато ажурирање ради надоградње сигурности, али како многи корисници нису искористили бесплатну надоградњу, хиљаде уређаја су су им украдени акредитиви за приступ и сада су црвено означени као ризични.

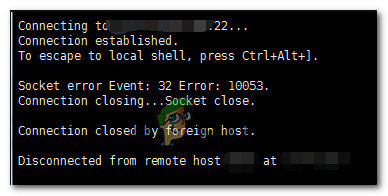

Експлоат је истражен и детаљно написан пре него што је представљен јавности. Тхе извештај ЦВЕ-2013-6117, који је открио и детаљно описао Јаке Реинолдс, објашњава да експлоатација почиње хакером који покреће протокол за контролу преноса са уређајем Дахуа на порту 37777 ради корисног терета. На овај захтев, уређај аутоматски шаље своје поверљиве податке динамичког система имена домена које хакер затим може користити за даљински приступ уређају, неовлашћено руковање његовим ускладиштеним садржајем, као и манипулисање његовим конфигурацијама. Од када је пријављена рањивост, захтеви за ажурирање су послати, али пошто је много корисника одлучило да се одрекну надоградње, њихови акредитиви су украдени и сада су доступни на претраживачу ЗоомЕие, који води евиденцију информација добијених са различитих уређаја и веб локација на мрежи.

ЗоомЕие претраживач за циберспаце. ИЦС ЗоомЕие

Дахуа ДВР уређаји раде преко ТЦП 37777 порта преко којег користе једноставан бинарни протокол за приступ систему камера ДВР-а са удаљене мрежне локације. Ни у једном тренутку овог процеса није потребна довољна аутентификација акредитива, као што се очекује код једнократних бинарних процедура. То је директна веза са портом уређаја и омогућава приступ тренутним токовима снимка као и претходно снимљеним снимцима којима се може управљати и брисати на даљину. АцтивеКс, ПСС, иДМСС и слично омогућавају хакеру да заобиђе и минимално доступну страницу за пријављивање, која затим омогућава хакеру да шаље неовлашћене захтеве који могу учинити све, од брисања ДВР-а до промене приступних података. У другом сценарију, хакер може приступити ТЦП 37777 порту да би измерио фирмвер и серијски број ДВР-а који се користи. Користећи једнократне бинарне протоколе у наставку, могао је да добије информације е-поште, ДДНС-а и ФТП-а ускладиштене на уређају. Ове информације се могу користити за праћење странице за пријаву веб портала за даљински приступ ДВР-у, а затим хакер може приступити стримовима и снимцима од интереса. То је ако хакер не надмудри поступак и заобиђе страницу за пријаву у потпуности како је раније истакнуто.

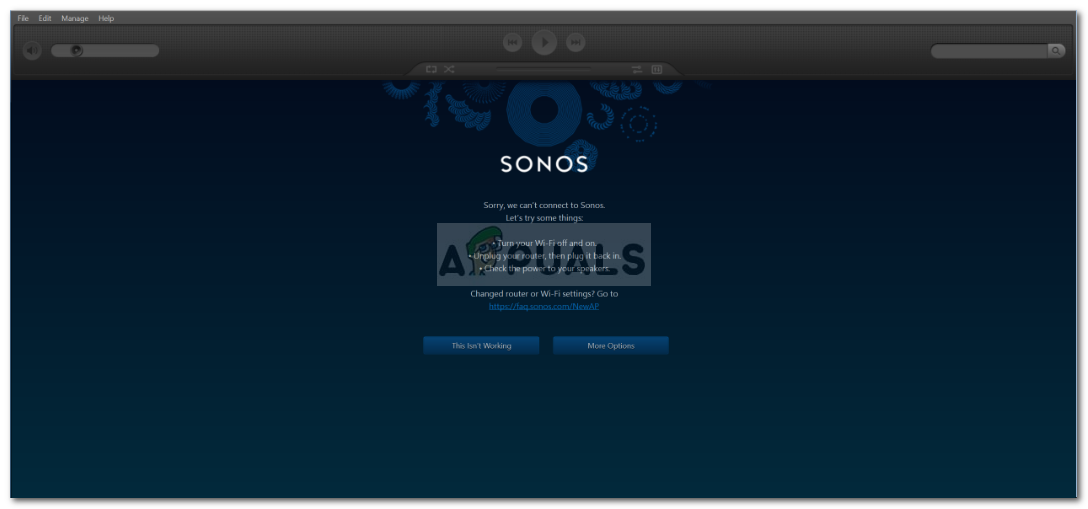

Страница за удаљено веб пријављивање. Дубинска сигурност

Увидом у евиденцију ЗоомЕие-а, јасно је да је ова рањивост искоришћена за приступ стотинама хиљада ДВР-ова и преузимање њихових приступних акредитива за даљинско гледање путем веб портала производа. Евиденције хиљада лозинки чувају се у једноставном приступу на ЗоомЕие-у, а једноставна претрага лозинки или корисничких имена може вратити невероватан број погодака. Претражујући компајлиране податке, није утешно видети да се око 14.000 људи одлучило да лозинку задржи као „лозинку“, али то није директна ствар која забрињава ову рањивост. Дахуа је издала ажурирање које додаје додатне нивое заштите како би се спречио неовлашћени приступ снимцима камере, али упркос томе, даљински приступ читав процес чини мало нескладним, јер нема ограничења времена и места за приступ и једнако добро као и власник може издалека да прискочи у своје камере, то може и хакер који успе да украде поверљиве податке за пријаву. Као што је горе објашњено, крађу истих није превише тешко учинити када сви Дахуа-ини уређаји раде на униформним портовима и везама.